보안칼럼

이스트시큐리티 보안 전문가의 전문 보안 칼럼입니다.

지능화된 타깃 공격, 고도화된 대응 방안으로 맞서야

[이스트시큐리티 IMAS개발팀 백병민 책임]

사이버 공격자들이 점점 더 지능화된 공격을 행하고 있다. 불특정 다수를 대상으로 무차별적인 공격을 퍼붓고, 금전적인 수익을 취하기 위해 특정 기업에게 매우 정교하고 계산된 공격을 시도한다. 빅데이터 의 발달과 클라우드 서비스의 등장과 함께 감시해야 할 대상이 기하급수적으로 늘기까지 했다.

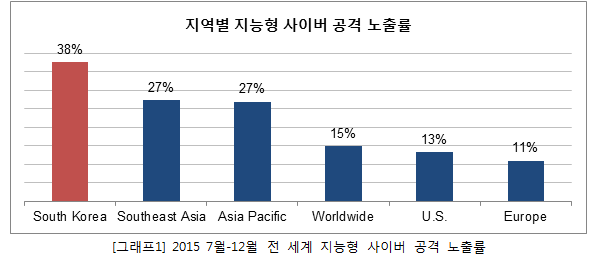

해외 보안 업체 파이어아이에 따르면, 우리나라의 경우 지능형 사이버 공격 노출율이 2015년 기준 38%에 달한다. 이는 전 세계 평균의 두 배에 달하는 수치며, 미국 평균의 세 배에 육박한다.

급증하는 공격 방식의 발전과 규모에 비해, 국내 기업 및 기관의 대응 체계 고도화는 매우 느리게 진행되고 있다. 조직은 보안 인력을 확충하거나, 인적 대응 리소스의 한계를 극복하기 위해 방화벽과 같은 네트워크 장비를 구축하여 블랙리스트 기반의 접근 차단 방식을 적용하는 등 계속해서 노력해 왔다. 그러나 안타깝게도, 이러한 기존의 대응 방식은 지능화된 위협에 효과적으로 대처하지 못한다는 것이 사실이다. 공격자는 백신의 탐지 기능을 우회할 수 있도록 계속해서 버전을 업데이트하고, 악성 행위를 수행하는 기능을 고도화시킨다.

신·변종 악성파일 구별... 신속한 ‘분석’이 필요하다

앞서 언급했듯이 장비가 고도화되고, 방어해야 할 대상이 많아지면서 기존과 같은 블랙리스트, 화이트리스트 방식으로는 지능화된 위협에 효과적으로 대응하기 어렵게 됐다. 따라서 조직으로 유입되는 의심 파일에 대한 보다 ‘신속한 분석’이 필요하다. 파일이 정상인지 악성인지 분석한 후, 알려지지 않은 공격까지 신속하게 차단해내는 방안을 연구해야 한다.

유입 대상을 분석하는 기법에는 여러가지 방식이 있다. 대표적으로 정적 분석 방식과 동적 분석 방식의 두 가지로 구분할 수 있다. 정적 분석은 각종 도구를 이용하여 파일에 존재하는 스트링, imptable, apk의 dex 정보 등 메타데이터를 추출하고, 특정 URL 의 HTML 과 같은 파일을 내려 받아 그 속의 스크립트와 같은 코드를 확인하여 분석하는 방식을 말한다. 동적 분석은 파일을 실행하여 네트워크 패킷 덤프와 파일이 하는 행위를 모니터링하는 방식이다. 이는 브라우저를 통해 URL에 접근하여 파일이 다운로드되거나, 다른 사이트로 이동하는지 등을 확인하여 의심 파일 또는 URL을 사용자가 실제로 실행하거나 접근했을 때 어떻게 동작하는지 모니터링한다. 따라서 악성 여부 판단에 있어 그 신뢰도가 높다. 그러나 동적 분석 시 하나의 샘플을 분석하기 위해 소모되는 하드웨어의 리소스는 정적 분석에 비해 상당하다는 단점이 있다. 기업으로 유입되는 모든 것들에 동적 분석을 적용할 수 있을까? 그 비용을 감당할 수 있는 기업은 그리 많지 않을 것이다.

한편 현재 전세계적으로 정적 분석을 통한 사이버 위협 차단 방식이 연구되고 있으나, 단편적인 샘플 분석만으로는 나날이 지능화 되며 발전하는 공격을 막아내는 것은 쉽지 않다는 것이 업계 전반적인 생각이다.

지능화된 위협, 고도화된 방식으로 대응해야

지금 이 순간에도 수 십 만개의 신·변종 악성코드가 제작되고, 유포되는 것을 아는가? 공격을 방어하는 입장에서는 ‘알려지지 않은 공격’을 면밀히 분석하고, 신속하게 대응 방안을 마련해 대응 체계를 수립해야 한다. 그렇다면 어떠한 분석 기법이 효과적일 수 있을까?

첫째, 의심 파일 분석 시 복합적인 데이터를 이용한 ‘연관 샘플 선정 방식’을 활용하자. 단순히 의심 파일 하나, 의심 URL 하나만을 분석해서 얻는 데이터만으로 악성 여부를 판단한다면, 근거 데이터가 부족하여 기술적 한계가 발생할 수 있다. 분석가가 URL 분석을 통해 의심 파일 샘플을 획득하고, 이를 분석하여 파일명 또는 해쉬값 같은 정보를 확보했다고 가정해 보자. 이러한 연관 데이터를 조합하면 악성 파일의 유포지를 좀 더 쉽게 파악할 수 있을 것이다. 핵심 유포지를 파악해내면 C&C 서버뿐만 아니라, 악성 파일이 유포되고 있는 모든 사이트에 대한 접근을 막아낼 수 있다.

둘째, 기반 데이터를 축적하기 위해 광범위한 수집 센서를 확보해야 한다. 의심 파일에 대한 위협 여부를 좀 더 정확히 판단하기 위해서는 대량의 기반 데이터가 필요하다. 많은 보안 업체들이 다양한 센서를 광범위하게 보유하기 위해 노력하는 것도 이 때문이다. 그러나 이러한 센서는 하루 아침에 보유할 수 있는 것이 아니다. 개발한 센서를 광범위하게 배포하는 것 또한 매우 어려운 일이므로, 기술적으로 신뢰할 수 있는 업체들과의 제휴가 필요하다.

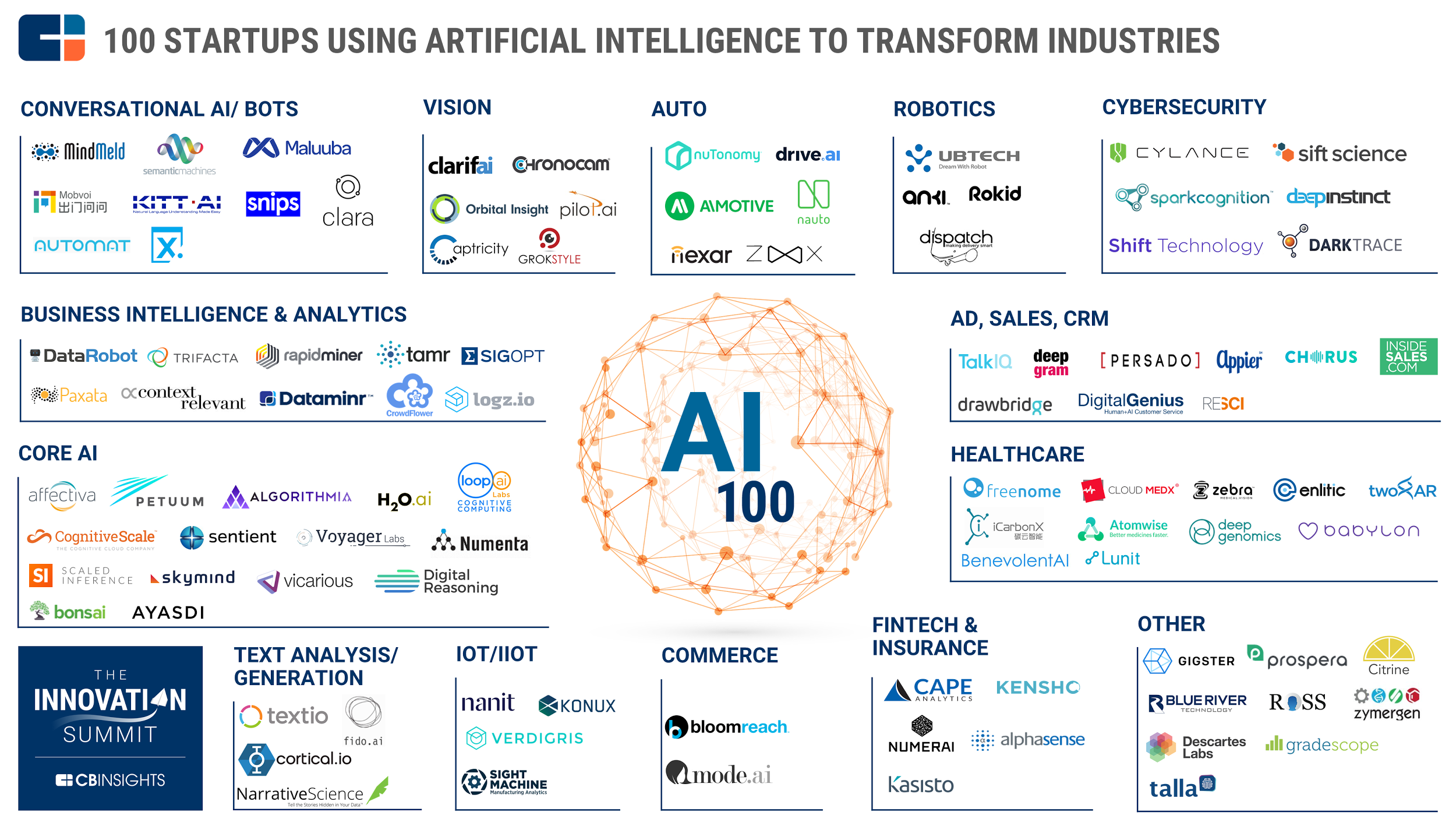

[그림 1. A.I를 활용한 100여개 스타트업, 출처 : CBInsights]

셋째, 요즘 화두로 떠오르는 AI(Artificial Intelligence)를 활용하는 것도 좋은 방법이다. 이는 앞으로 지능화 되는 공격 방어와 악성 위협 여부를 판단하는 데에 있어 핵심 기술이 될 가능성이 높다. 최근 들어 실제 인공지능이 도입된 악성 판단 기술이 시장에 공개되고 있으며, 나름의 성과를 거두고 있다. IBM은 자사의 인공지능 솔루션인 왓슨을 보안 관제에 활용하고 있다. 또한 Cylance(사일런스) 사의 사일런스 프로텍트, 스파크코그니션의 DAE 등과 같은 인공지능을 도입한 엔드포인트 제품들이 그 사례이다.

올 초에 보안 전문 업체로 새롭게 출범한 이스트시큐리티의 보안 인텔리전스 플랫폼 IMAS(Intelligence Malware Analysis System)에도 인공지능을 통한 샘플 분석 기능이 적용되어 있으며, 이미 금융보안원과 경찰청, 한국인터넷진흥원 등 성공적인 구축 사례를 보유하고 있다. 또한 이스트시큐리티는 앞으로 보안 인텔리전스를 웹 서비스 형태로도 선보일 예정이다.

넷째, 전문가의 분석 결과를 이용한 ‘유사 샘플 선정 방식’도 좋은 방안이다. 대표 샘플을 선정하여 이를 상세히 분석하고, 해당 분석 결과를 통해 다른 샘플들과의 유사도를 측정하는 방식을 보조적인 수단으로 활용하는 것은 어떨까? 분석할 샘플이 너무 많다는 것이 문제이긴 하지만, 악성코드 분석 전문가가 직접 분석하는 만큼 정확도와 신뢰도가 높을 것이다.

지금 우리는 사물 인터넷 시대를 살고 있다. 상상했던 것들이 현실로 이뤄지면서 매우 편리해졌지만, 위협을 받을 수 있는 경로 또한 급증했다. 과거 컴퓨터가 다운되는 것에 그쳤던 사이버 공격이 지금은 아주 지능적으로, 조직과 개인의 안위를 위협하고 있다.

따라서 우리는 지능화된 공격에 고도화된 대응 방안으로 맞서야 한다. 앞서 언급한 방식뿐만 아니라, 샘플의 유입 경로, 악성코드의 트렌드, 연관 정보 등과 같은 각종 해석 정보를 활용해 지능화된 타깃 공격을 분석해야 발 빠른 업데이트와 대응 체계 수립이 가능할 것이다. 급증하는 사이버 공격에 맞서, 사이버 위협 대응 체계 또한 계속해서 빠르게 견고해지기를 기대해 본다.