보안칼럼

이스트시큐리티 보안 전문가의 전문 보안 칼럼입니다.

윈도XP 지원 종료, Zero-day 공격의 서막

2014년 4월 8일은 마이크로소프트 윈도XP의 모든 지원이 공식적으로 종료된 날입니다.

윈도XP와 마찬가지로 윈도XP 내에서 사용하는 Internet Explorer와 Office 2003 제품도 지원 종료에 포함되었습니다.

물론 제품 지원종료가 되었다고 해서 실제 제품을 사용하는 데는 전혀 문제가 없습니다.하지만 사용 중 제품에 대한 버그나 문제점이 발견되어도 제작사에서 수정하지 않는다는 것은 보안상 엄청난 문제를 일으킬 수 있습니다.잠재적으로는 악의적인 해커들의 주 표적이 되어 공격대상이 될 가능성도 높습니다.

제로데이(Zero-day) 공격이란 말을 들어보셨나요?

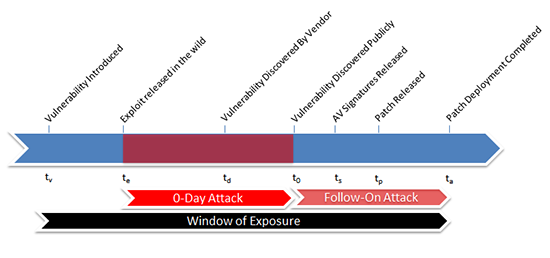

최근 보안 이슈가 다수 터지면서 한번쯤 ‘제로데이(Zero-day) 공격’이라는 용어를 들어보셨을 겁니다.제로데이(Zero-day) 공격이란, 간단히 말해 시스템의 보안 취약점이 발견된 상태에서 이에 대한 보안패치가 나오기 전까지의 모든 공격행위를 말합니다.하지만 제품 패치가 된다고 해서 바로 제로데이(Zero-day) 공격이 멈추는 것은 아닙니다. 실질적인 통계를 보면 제로데이(Zero-day) 공격의 수명은 평균기간 312일이고 일부는 2년 반 동안 지속이 된다고 합니다.

<제로데이 공격 주기>이미지출처 : http://hackmageddon.com/2012/10/19/a-0-day-attack-lasts-on-average-10-months/

그러나 이번에 지원종료가 된 윈도XP의 경우, 새로운 취약점이 나올 때마다 이 제로데이(Zero-day) 공격의 수명이 ‘무기한 연장’될 수 있습니다.

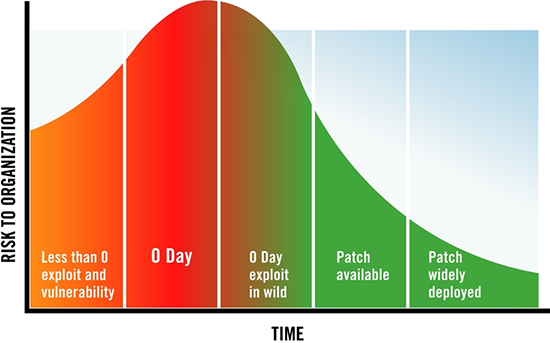

시간에 따른 위험성을 그림으로 표현하자면 일반적인 취약점 공격은 보안 패치 후에 하향곡선을 그리는 중절모 형태로 표현할 수 있지만, 취약점 패치를 못하는 제품의 경우는 궁극적인 원인을 해결하지 못한 채 기하급수적으로 위험성이 증가하는 형태를 보일 것입니다. (공격 자동화툴 보급화)

<제로데이 공격 수명>이미지출처 : 이미지출처 : http://www.ashimmy.com/2006/10/less_then_zero_.html

국내 윈도XP의 미래는?

통계적으로 국내 윈도XP 사용자는 15% 정도로 파악되고 있지만, 실제 보안업계에서 체감하는 윈도XP 사용자는 20%를 웃돌고 있습니다.

앞으로 새로운 취약점을 통한 제로데이(Zero-day) 공격이 발생하면, 국내 윈도XP 사용자들은 MS가 아닌 백신과 방화벽 및 각종 기타 보안프로그램에 전적으로 의존해야 합니다.단타 식으로 보안위협에 대응하는 것은 가능하겠지만, 궁극적인 해결책은 될 수 없어 결국 한계점에 도달하게 될 것입니다.

금융당국에서도 연말까지 업무용 PC에 대해 전부 운영체제 전환을 하고, CD/ATM에 대해서도 2017년까지 전환을 완료할 계획이라고 밝혔습니다.물론 개인 사용자 및 소규모 업체에서는 기타 비용문제로 쉽게 전환은 어려울 것으로 보입니다.하지만 네트워크 제한 및 사용 프로세스의 화이트리스트화를 통해 정보 유통 구조를 축소시킨다면, 적은 비용으로도 어느 정도 운영은 가능할 것입니다.

그마저도 어렵다면 최소한 MS에서 제공된 4월 8일까지의 모든 보안업데이트를 패치하고, 한 개 이상의 백신 및 취약점 특화 프로그램을 병행하여 앞으로 발생할 위험에 대비해야 합니다.

MS의 부흥기를 이끈 윈도XP는 출시된 이후 ‘12년’이 지났습니다. 그 당시에는 보안을 중요하게 생각하며 운영체제를 만들었던 시기가 아니었던 만큼, 보안을 최우선으로 해서 만든 최신 운영체제로 업그레이드할 것을 권고 드립니다.