보안칼럼

이스트시큐리티 보안 전문가의 전문 보안 칼럼입니다.

사용자 모르게 대놓고 백신을 삭제하는 황당한 악성코드

악성코드에는 여러 종류가 있습니다.

특징적인 행위에 따라서 사용자의 특정 정보를 탈취하고 전송한다면 스파이웨어(spyware), 자기자신을 복사하여 다른 폴더나 드라이브에 저장한다면 웜(worm). 하지만 근래의 악성코드들은 이러한 주 기능 외에 또 다른 기능들을 많이 내포하고 있습니다.

그 중 가장 보편적인 기능이 되어 버린 것이 바로 백신무력화(이하 killav) 기능입니다.

killav 기능이란 악성코드가 실행되기 전에 자기자신을 탐지할 보안소프트웨어, 즉 백신에 대한 프로세스 및 서비스를 강제로 종료시키는 행위를 말합니다.

하지만 최근에 확인된 killav 기능 중 위에서 언급한 프로세스나 서비스를 종료 시키는 것이 아닌 대놓고(?)언인스톨 하는 악성코드가 발견 되었습니다.

이는 과거 killav 기능과 많이 다르지만 악성코드가 설치된 시스템의 보안소프트웨어의 무력화를 진행한다는 점에서 같은 맥락으로 볼 수 있습니다.

이러한 악성코드는 정상적인 경로가 아닌 P2P 사이트나 블로그를 통해 마구잡이 식으로 유포됩니다.

이 때, 프로그램 다운로드 시 자동으로 체크박스에 설정되어 있는 스폰서 프로그램 다운로드에 동의하여 설치된다는 것이 특징입니다.

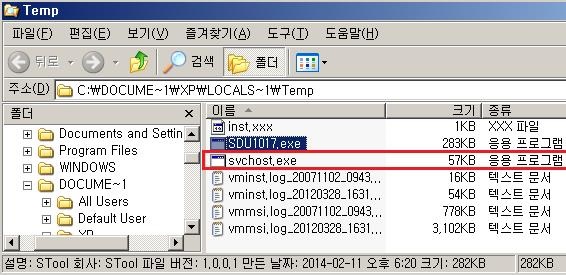

이렇게 비정상적인 경로로 다운로드된 스폰서 프로그램은 Program Files에 자기 자신을 설치하는 것 외에 임시폴더에 보안프로그램을 삭제하는 악성코드를 생성합니다.

악성프로그램 설치 화면

생성된 “C:\Documents and Settings\(사용자계정)\Local Settings\Temp\svchost.exe” 파일은 “WinLogon” 서비스 항목을 등록하여 시작 시 자동실행 하도록 구성되어 있습니다.

또한 실행된 해당 악성코드는 특정 웹 서버와 계속적인 통신을 하게 되며, 자기 자신이 설치된 시스템의 Windows 방화벽 기능을 비활성화하고 설치된 백신을 찾은 후 언인스톨을 실행하게 됩니다.

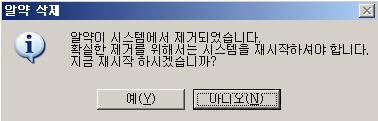

악성코드가 띄우는 알약 삭제 팝업창

위와 같은 메시지는 알약 언인스톨이나 제어판의 프로그램 추가/제거를 통해 알약을 삭제했을 때 확인할 수 있는 메시지입니다.

기존 백신의 프로세스나 서비스를 종료하는 보편적인 Killav기능과는 다르기 때문에 사용자는 자신의 의도와 다르게 이미 백신이 삭제되어, 삭제 안내 메시지를 받게 되는 황당한 일을 경험할 수 있습니다.

국내에는 수많은 프로그램이 공인되지 않은 웹사이트, 블로그 등 비정상적인 경로를 통해 유포되는 경우가 많습니다.

이러한 경로를 통해 위 사례와 같은 악성코드가 포함된 프로그램이 확산되는 경우가 있을 수 있기 때문에, 사용자는 공식 사이트를 통하여 공인된 프로그램을 내려 받는 등 각별한 주의가 필요할 것으로 판단됩니다.