보안칼럼

이스트시큐리티 보안 전문가의 전문 보안 칼럼입니다.

‘웜’ 격접속 조심하세요~

악성코드의 일종인 ‘웜’의 분류적 특성은 ‘자기 자신을 스스로 복제하여 전파시키는’ 것입니다.지금까지 발견된 많은 웜들은 효과적인 감염 확산을 위해서 대부분 네트워크를 이용하고 있으며 특히, 이메일 / 메신저 / 채팅채널 / 윈도우RPC 등을 주요한 전파경로로 삼아 왔습니다.

그런데 얼마 전 ‘RDP’를 통해 감염되는 신종 웜 "Morto"가 등장했습니다.

새로운 전파경로인 RDP(리모트 데스크톱 프로토콜)는 원래, 윈도우 컴퓨터를 원격에서 제어하는 '원격데스크톱' 기능을 제공하는 프로토콜입니다.RDP를 통해 원격 컴퓨터에 정상적인 접속을 하게 되면 마우스나 키보드로 화면을 제어할 수 있을 뿐 아니라 \\tsclient 같은 명령을 사용해 원격 컴퓨터에 파일을 복사해 넣을 수도 있는데, Morto웜은 바로 이러한 기능을 악용해 악성코드인 자기 자신을 다른 컴퓨터로 전파하고 있습니다.Morto 웜은 네트워크상에서 RDP(3389번) 포트가 열려 있는 다른 컴퓨터들을 스캔 한 뒤,RDP포트가 활성화된 컴퓨터를 찾으면 아래 그림과 같이 자주 사용되는 쉬운 비밀번호를 하나씩 administrator계정에 대입하며 로그인이 성공할 경우 자신을 복사합니다.웜은 탐지되는 것을 피하기 위해 해외 유명 백신들을 종료하는 기능도 가지고 있으며 이러한 감염 과정에서 많은 통신 부하를 일으켜 네트워크 장애를 유발하기도 합니다.

Morto 웜의 감염을 방지하는 방법은 간단합니다.

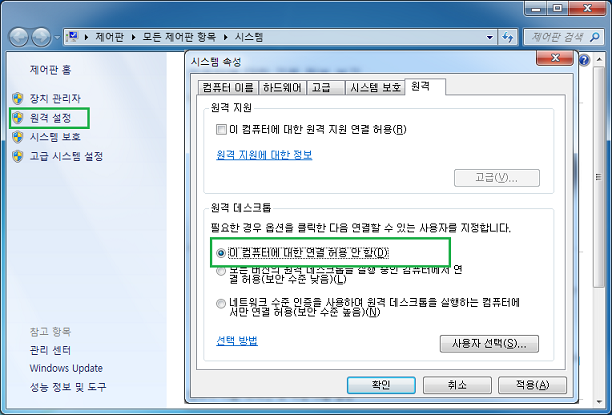

원격데스크톱 기능을 사용할 필요가 없을 경우 - 원격데스크톱 기능을 꺼둡니다.

<원격 데스크톱 설정>

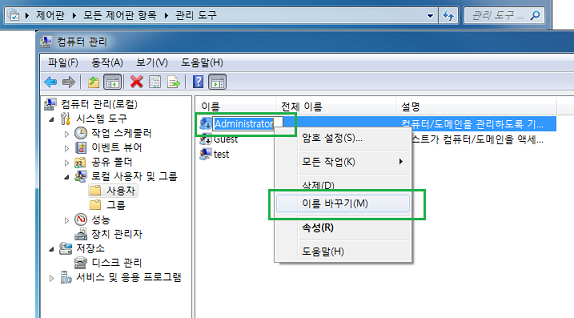

원격데스크톱 접속을 사용해야 할 경우 - 웜이 원격에서 administrator 계정에 로그인하지 못하도록 의 암호를 복잡하게 설정하거나 administrator 계정의 이름을 변경합니다.

<원격 데스크톱 관리자 이름 변경>

(쉬운 비밀번호를 사용할 경우, Morto웜 뿐만 아니라 비밀번호 대입을 시도하는 다른 많은 악성코드에도 쉽게 감염될 수 있습니다.)

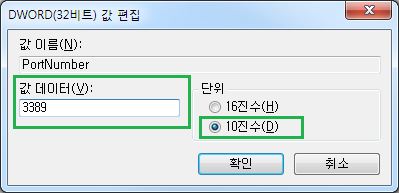

원격접속이 필요한 다수의 서버들을 관리하는 경우 - RDP 접속 포트인 ‘3389’를 임의의 다른 포트번호로 바꾸어 관리하면, 웜이나 악성코드의 침입시도를 예방할 수 있습니다.

<포트 변경>

RDP 접속 포트번호를 설정하는 레지스트리 위치 - Windows7 기준HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber

원격데스크톱은 서버계열의 원도우OS, 클라이언트 계열의 홈 에디션을 제외한 대부분의 윈도우 OS를 처음 설치할 때부터 기본으로 내장이 되어있는 기능입니다.앞으로 어떤 변형된 형태의 RDP 공격 악성코드가 나올지 알 수 없으므로 이번 기회에 한번 쯤 사용하고 있는 윈도우의 RDP 설정을 확인해 두실 것을 권장합니다.