보안칼럼

이스트시큐리티 보안 전문가의 전문 보안 칼럼입니다.

산업기밀 유출의 또 다른 공공의 적, 악성코드!

산업기밀은 한 회사의 중요한 영업적, 기술적 우위를 유지하기 위해서 필수적으로 보호해야 하는 중요한 자산입니다. 이러한 산업기밀이 산업스파이나 외부 경쟁사에 유출될 경우 매출의 막대한 손실과 앞으로의 존폐 여부까지 우려해야 할 만큼 기업에 심각한 영향을 끼칠 수 있습니다.

산업기밀 유출 방지를 위해 많은 기업들은 외부의 방문 인원을 제한하고, 직원들에 대한 내부자통제, 문서보안(DRM) 솔루션, 심지어 보안 기능을 탑재한 프린터까지 도입해 출력물 내용까지 일일이 점검하는 등 각고의 노력을 기울이고 있습니다.

산업기밀을 노리는 위협들…

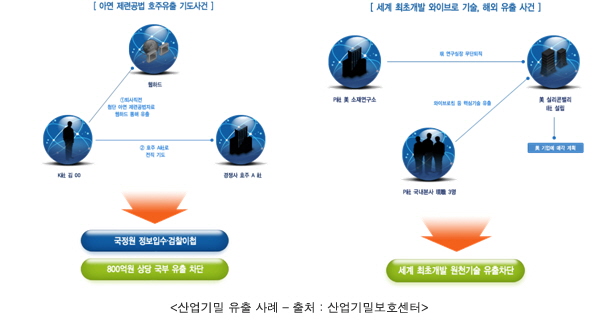

산업기밀을 빼낼 수 있는 방법들은 도청을 필두로 내부자 공모나 매수, R&D 인력의 통채 흡수, 전문 산업스파이의 침투 등 여러 가지가 있습니다.그 중 해킹과 악성코드를 이용한 방법은 연구개발 인력 흡수나 내부자 매수 같은 경우보다 상대적으로 훨씬 적은 비용으로 시도할 수 있고, 악성코드나 해킹 프로그램의 제작도 크게 어렵지 않아 원하는 기밀정보를 가장 빨리 얻을 수 있습니다.

또한, 산업기밀 유출 시도가 발각되더라도 실제 범인 추적 및 검거가 어려워 산업기밀 유출을 시도하는 사람에게는 최고의 방법이라고 할 수 있습니다.

산업기밀을 유출하도록 최적화된 악성코드들…

현재의 악성코드 제작 기술은 감염된 PC의 문서파일을 외부 인터넷으로 유출할 수 있는 단계를 넘어 일부 악성코드에 따라서는 노트북에 설치된 마이크를 사용해 mp3 파일로 도청 내용을 녹음 후 해커가 미리 지정한 곳으로 발송하도록 만들 수도 있습니다.

이러한 경우 회의실에서 노트북의 마이크를 통해 신제품 방향에 대한 회의 내용을 악성코드가 도청한 후 경쟁 기업의 손으로 넘어가 그 동안의 투자를 물거품으로 만들 수 있는 최악의 시나리오가 만들어질 수 있습니다.

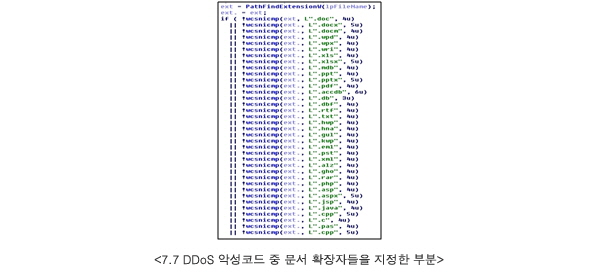

참고로, 서캠(Sircam), 멜리사(Melissa), 일본 P2P 프로그램 위니(Winny)을 이용한 웜(Worm) 등이 문서 파일을 유출할 수 있는 대표적인 악성코드이며 작년(2009년) 7.7 DDoS 사건의 경우 문서 파일들을 직접 유출하지는 않았지만 파일 이름과 목록 정보들을 유출한 적이 있습니다.

이와 비슷한 경우로는 한미연합사령부에서 USB에 담긴 ‘작계5027’ 교육자료가 악성코드에 의해 유출되었으며, 3군 사령부에서는 악성코드의 감염으로 인해 유해화학물질시스템과 관련된 문서 파일과 인증서가 유출된 사례가 있었습니다.

최신 백신을 사용해 우리 회사의 또 다른 산업스파이 “악성코드”을 척결하자!

흔히 산업스파이는 영화에서 보는 것처럼 몰래 사무실에 침입해 산업기밀이 담겨져 있는 금고를 털어 유유히 회사를 빠져나가는 모습을 많이 생각하지만 사실 산업스파이들은 먼저 해킹과 악성코드를 이용해 가장 우아하고(?) 쉬운 방법으로 회사의 중요 기밀 정보를 유출하려 노력합니다.

악성코드는 분명 또 다른 의미의 산업 스파이로 규정할 수 있으며, 기업이 아무리 외부의 방문 인원을 제한하고 직원들에 대한 내부자통제에 열을 올려도 악성코드에 대한 대비책을 세우지 않는다면 산업기밀 유출의 큰 통로가 생길 수 있습니다.

더 이상 악성코드들이 우리 회사의 기밀정보를 빼내도록 보고 있을 수만은 없습니다.

지금 바로 믿을 수 있는 최신의 백신을 설치하고 여러 보안에 대한 노력을 함께 기울일 때 산업기밀 유출을 사전에 예방할 수 있습니다.