전용 백신 및 점검도구

- - 전용 백신은 특정 바이러스 및 악성코드를 탐지, 치료하기 위해 제작된 파일입니다.

- - 전용 백신은 특정 바이러스 및 악성코드의 확산 방지 및 예방을 위해 개인, 기업 등 모든 사용자에게 무료로 제공됩니다.

- - 전용 백신은 특정 바이러스 및 악성코드의 치료를 위한 용도이며, 실시간 감시 기능은 별도로 제공되지 않습니다.

- - 점검 도구는 특정 취약점을 점검하기 위한 목적으로, 자동 조치 기능은 별도로 제공되지 않습니다.

- - 특정 브라우저에서 전용 백신 및 점검 도구를 위험한 파일로 진단할 수 있으나 모두 정상 파일입니다. 안심하고 사용하시기 바랍니다.

-

랜섬웨어 탐지창 오류 대응툴

전용백신 이름

랜섬웨어 탐지창 오류 대응툴

OS플랫폼

Windows7 이상

대상 버전

08/30 화요일 11:30 ~ 14:00 기간 내, 알약 공개용 v2.5.8.617 업데이트 후 v2.5.8.604 롤백된 일부 환경

현상

엑셀, 워드 등 응용프로그램 실행시 랜섬웨어 차단 알림창 노출

대응툴 사용방법

1. 해당 파일 다운로드 후 실행

-

Log4j 취약점 스캐너 (리눅스 64bit) 비밀번호 : alyaclog4j

전용백신 이름

Log4j 취약점 스캐너 리눅스 64bit

OS플랫폼

Linux CentOS 4 이상 (64bit)

관련 보안공지

Apache Log4j 취약점 스캐너를 출시합니다.

관련 분석 정보

Log4j는 프로그램을 작성하는 도중에 로그를 남기기 위해 사용되는 자바 기반 로깅 유틸리티 입니다.

주요 취약점은 Log4j 에 존재하는 JNDI(Java Naming and Directory Interface) 인젝션 취약점으로, 이를 악용하면 원격 코드 실행(RCE)이 가능하게 됩니다.

Log4j 취약점 스캐너를 다운로드하여 검사하시면 지정한 폴더에 취약점이 존재하는지 탐지하여 탐지된 파일과 취약점 정보를 제공합니다.

o Apache Log4j 2에서 발생하는 원격코드 실행 취약점(CVE-2021-44228, CVE-2021-44832)

o Apache Log4j 2에서 발생하는 서비스 거부 취약점(CVE-2021-45046, CVE-2021-45105)

o Apache Log4j 1.2에서 발생하는 원격코드 실행 취약점(CVE-2021-4104)

o Logback에서 발생하는 원격코드 실행 취약점(CVE-2021-42550)

전용스캐너 사용방법

1. 해당 전용스캐너 파일 다운로드

2. root권한(sudo)으로 "스캐너파일명 검사대상폴더경로"로 실행 (ex. sudo ./AlyacLog4jScanner_Linux_x64 /dir )

3. 실행 탐지 항목이 나오면 해당 모듈 업데이트

-

Log4j 취약점 스캐너 (리눅스 32bit) 비밀번호 : alyaclog4j

전용백신 이름

Log4j 취약점 스캐너 리눅스 32bit

OS플랫폼

Linux CentOS 4 이상 (32bit)

관련 보안공지

Apache Log4j 취약점 스캐너를 출시합니다.

관련 분석 정보

Log4j는 프로그램을 작성하는 도중에 로그를 남기기 위해 사용되는 자바 기반 로깅 유틸리티 입니다.

주요 취약점은 Log4j 에 존재하는 JNDI(Java Naming and Directory Interface) 인젝션 취약점으로, 이를 악용하면 원격 코드 실행(RCE)이 가능하게 됩니다.

Log4j 취약점 스캐너를 다운로드하여 검사하시면 지정한 폴더에 취약점이 존재하는지 탐지하여 탐지된 파일과 취약점 정보를 제공합니다.

o Apache Log4j 2에서 발생하는 원격코드 실행 취약점(CVE-2021-44228, CVE-2021-44832)

o Apache Log4j 2에서 발생하는 서비스 거부 취약점(CVE-2021-45046, CVE-2021-45105)

o Apache Log4j 1.2에서 발생하는 원격코드 실행 취약점(CVE-2021-4104)

o Logback에서 발생하는 원격코드 실행 취약점(CVE-2021-42550)

전용스캐너 사용방법

1. 해당 전용스캐너 파일 다운로드

2. root권한(sudo)으로 "스캐너파일명 검사대상폴더경로"로 실행 (ex. sudo ./AlyacLog4jScanner_Linux_x32 /dir )

3. 실행 탐지 항목이 나오면 해당 모듈 업데이트

-

Log4j 취약점 스캐너 (윈도우 x64) 비밀번호 : alyaclog4j

전용백신 이름

Log4j 취약점 스캐너 윈도우 x64

OS플랫폼

Windows x64

- Windows 7 이상

- Windows Server 2008 R2 이상

관련 보안공지

Apache Log4j 취약점 스캐너를 출시합니다.

관련 분석 정보

Log4j는 프로그램을 작성하는 도중에 로그를 남기기 위해 사용되는 자바 기반 로깅 유틸리티 입니다.

주요 취약점은 Log4j 에 존재하는 JNDI(Java Naming and Directory Interface) 인젝션 취약점으로, 이를 악용하면 원격 코드 실행(RCE)이 가능하게 됩니다.

Log4j 취약점 스캐너를 다운로드하여 검사하시면 지정한 폴더에 취약점이 존재하는지 탐지하여 탐지된 파일과 취약점 정보를 제공합니다.

o Apache Log4j 2에서 발생하는 원격코드 실행 취약점(CVE-2021-44228, CVE-2021-44832)

o Apache Log4j 2에서 발생하는 서비스 거부 취약점(CVE-2021-45046, CVE-2021-45105)

o Apache Log4j 1.2에서 발생하는 원격코드 실행 취약점(CVE-2021-4104)

o Logback에서 발생하는 원격코드 실행 취약점(CVE-2021-42550)

전용스캐너 사용방법

1. 해당 전용스캐너 파일 다운로드

2. 명령 프롬프트 창(cmd) 관리자 권한으로 열기

3. "스캐너파일명 검사대상폴더경로"로 실행 (ex. C드라이브 Test 폴더 하위 검사 시 AlyacLog4jScanner_Windows_x64.exe C:\Test )

4. 탐지 항목이 나오면 해당 모듈 업데이트

-

Log4j 취약점 스캐너 (윈도우 x86) 비밀번호 : alyaclog4j

전용백신 이름

Log4j 취약점 스캐너 윈도우 x86

OS플랫폼

Windows x86

- Windows 7 이상

- Windows Server 2008 R2 이상

관련 보안공지

Apache Log4j 취약점 스캐너를 출시합니다.

관련 분석 정보

Log4j는 프로그램을 작성하는 도중에 로그를 남기기 위해 사용되는 자바 기반 로깅 유틸리티 입니다.

주요 취약점은 Log4j 에 존재하는 JNDI(Java Naming and Directory Interface) 인젝션 취약점으로, 이를 악용하면 원격 코드 실행(RCE)이 가능하게 됩니다.

Log4j 취약점 스캐너를 다운로드하여 검사하시면 지정한 폴더에 취약점이 존재하는지 탐지하여 탐지된 파일과 취약점 정보를 제공합니다.

o Apache Log4j 2에서 발생하는 원격코드 실행 취약점(CVE-2021-44228, CVE-2021-44832)

o Apache Log4j 2에서 발생하는 서비스 거부 취약점(CVE-2021-45046, CVE-2021-45105)

o Apache Log4j 1.2에서 발생하는 원격코드 실행 취약점(CVE-2021-4104)

o Logback에서 발생하는 원격코드 실행 취약점(CVE-2021-42550)

전용스캐너 사용방법

1. 해당 전용스캐너 파일 다운로드

2. 명령 프롬프트 창(cmd) 관리자 권한으로 열기

3. "스캐너파일명 검사대상폴더경로"로 실행 (ex. C드라이브 Test 폴더 하위 검사 시 AlyacLog4jScanner_Windows_x86.exe C:\Test )

4. 탐지 항목이 나오면 해당 모듈 업데이트

-

Virut/Virtob 전용백신 비밀번호 : alyacremovaltool

전용백신 이름

Virut/Virtob 전용백신

OS플랫폼

Windows

관련 보안공지

일부 유형의 Virut/Virtob 악성코드에 감염된 윈도우 실행파일에 대응하여 전용백신을 출시합니다.

관련 악성코드 분석 정보

해당 악성코드에 감염되면 API 후킹에 의해서 다른 파일로의 추가 감염을 발생시킵니다. 추가 감염을 막기 위해서 본 전용 백신을 다운로드 하여 검사하시기 바랍니다. 본 전용백신으로 일부 유형의 Virut/Virtob 악성코드에 의해 감염된 윈도우 실행파일을 치료할 수 있습니다. 또한 후킹된 API를 원래대로 되돌려서 추가 감염을 막습니다.

전용백신 사용방법

해당 전용백신을 다운로드 하여 실행하시고 검사할 폴더를 선택하여 검사 시작을 누르시기 바랍니다. 전체 드라이브에 대해서 검사가 필요할 경우 "전체 검사" 체크를 누르고 검사를 하실 수도 있습니다.

링크된 전용백신 파일을 다운로드 받아 PC에서 더블 클릭하면, 별도의 설치과정 없이 바로 전용백신이 실행됩니다.

1) "..."으로 경로를 선택하거나, "전체 검사" 체크를 합니다.

2) 검사를 시작하기 위해서 "검사" 버튼을 클릭합니다.

3) 악성코드 검사 완료 후에 감염된 파일이 나타나면 선택하여 "치료" 버튼을 누르면 치료가 완료됩니다. -

Operation Hide and Seek 전용백신 비밀번호 : alyacremovaltool

전용백신 이름

Operation Hide and Seek 전용백신

OS플랫폼

Windows

관련 보안공지

악성파일에 의해 감염된 HWP에 대응하여 전용백신을 출시합니다.

관련 악성코드 분석 정보

해당 악성코드에 감염되면 봇기능을 포함해 특정 조건에서 사용자의 HWP 파일을 악성 HWP로 감염시켜 공유하는 사람들로 하여금 추가 감염을 발생시킵니다. HWP파일을 많이 사용, 공유하는 기관, 회사에서는 필히 본 전용백신을 다운로드하여 검사하시기 바랍니다. 본 전용백신으로 악성 파일에 의해 감염된 HWP 파일을 치료할 수 있습니다.

전용백신 사용방법

해당 전용백신을 다운로드하여 실행하시고 검사할 HWP파일의 폴더를 선택하여 검사 시작 누르시기 바랍니다. 전용백신은 실시간 감시 기능이 없으며, 타 악성코드를 탐지하지 못하므로 알약 최신버전을 함께 사용하시는 것을 권장해 드립니다.

링크된 전용백신 파일을 다운로드 받아 PC에서 더블 클릭하면, 별도의 설치과정 없이 바로 전용 백신이 실행됩니다.

1) "폴더 선택"으로 HWP 파일이 있는 폴더를 선택합니다.

2) 검사를 시작하기 위해서는 “검사” 버튼을 클릭합니다.

3) 악성코드 검사 완료 후에 감염된 파일이 나타나면 선택하여 “치료” 버튼을 누르면 치료가 완료됩니다. -

알약 실행이나 윈도우 부팅을 방해하는 악성코드 비밀번호 : alyacremovaltool

전용백신 이름

알약 실행이나 윈도우 부팅을 방해하는 악성코드

OS플랫폼

Windows

관련 보안공지

시스템 후킹을 통해 정상적인 알약의 실행을 방해하거나 윈도우 부팅을 방해, 혹은 알약의 강제 삭제를 시도하는 악성코드에 대응하는 전용백신을 출시합니다.

관련 악성코드 분석 정보

백신의 업데이트와 실행을 방해하고 키로깅을 통해 온라인 게임의 계정정보를 유출시키는 악성코드 입니다.

부팅 시 블루스크린이 나타나거나, 알약 업데이트가 정상적으로 실행되지 않는 경우 또는 인터넷 연결이 일시적으로 이뤄지지 않는 경우에 악성코드에 의한 증상일 가능성이 있으니

본 전용백신을 다운로드하여 검사하시기 바랍니다.

탐지 및 치료 대상:

Common.exe / win32.dll / Audio.sys / midisappe.dll / ahnsvr.sys / ntfsny.sys / ws2sock.dll / Audio.sys / wshtcpip.dll

본 전용백신으로 시스템 후킹을 통해 알약의 실행을 방해하는 악성코드

Spyware.OnlineGames.nsys, S.SPY.OnlineGames.nsys, Spyware.OnlineGames.imm, S.SPY.OnlineGames.imm, Trojan.Downloader.Agent.16072, V.DWN.Agent.16072등을 치료할 수 있습니다.

Update Note. 2011.09.20 :

– 본 전용백신은 검사대상 파일이 ‘변경되지 않은 원본 시스템 파일이 맞는지’를 확인하는 방법인,

WhiteList 기반의 탐지 방식으로 업데이트되었습니다.

– ws2sock.dll, Audio.sys의 탐지가 추가되었습니다.

– 일부 치료 버그가 개선되었습니다.

Update Note. 2011.10.05 :

– midisappe.dll, FileEngine.sys, DiskSystem.exe, dnetcom.dll, dnetcom32.dll, halc.dll의

탐지가 추가되었습니다.

Update Note. 2011.10.06 :

– dnetcom32.dll의 탐지가 추가되었습니다.

Update Note. 2011.11.09 :

– midisappe.dll 치료 로직이 개선되었습니다.

– spoo1sv.exedml 탐지가 추가되었습니다.

Update Note. 2011.12.06 :

– MBR 영역에 감염되어 lpk.dll 파일을 변조하는 악성코드의 치료기능이 추가되었습니다.

Update Note. 2011.12.26 :

– com32.dll, spoo1sv.exe 탐지가 추가되었습니다.

Update Note. 2012.01.02 :

– ws2help.dll 복구 로직이 개선되었습니다.

Update Note. 2012.09.19 :

– 백신 및 특정 응용프로그램 실행을 방해하는 레지스트리 변조 복구기능 추가

Update Note. 2012.11.07 :

– 전용백신 이름을 KillAlyac에서 Anti_AVKiller로 변경

Update Note. 2013.02.04 :

– ws2sock.dll 치료로직 개선

Update Note. 2014.08.13 :

– wshtcpip.dll 치료로직 개선

Update Note. 2014.12.02 :

– 알약 uninstall 시도 악성코드 탐지로직 추가

Update Note. 2015.02.04 :

– 변경된 DNS 복구 로직 추가

전용백신 사용방법

해당 전용백신을 다운로드하여 실행하시면 됩니다. 전용백신은 실시간 감시 기능이 없으며, 타 악성코드를 탐지하지 못하므로 알약 최신버전 을 사용하시는 것을 권장해 드립니다.

링크된 전용백신 파일을 다운로드 받아 PC에서 더블클릭하면 별도의 설치과정 없이 바로 전용 백신이 실행됩니다.

1) 검사를 시작하기 위해서는 “검사” 버튼을 클릭합니다.

2) 악성코드 검사 완료 후에 “치료” 버튼을 누르면 치료가 완료됩니다. -

LSP변조 악성코드 전용 백신 비밀번호 : alyacremovaltool

전용백신 이름

LSP변조 악성코드 전용백신

OS플랫폼

Windows

관련 보안공지

피싱사이트로의 접속을 유도하며 금융정보를 탈취하는 악성코드에 대응하여 전용백신을 출시합니다.

관련 악성코드 분석 정보

사용자 컴퓨터의 LSP(Layered Service Provider)를 변조하여 피싱사이트로의 접속을 유도하는 악성코드가 발견되었습니다. 브라우저의 주소창에 보이는 은행사이트의 주소가 정확하더라도 보안카드 번호를 모두 입력하라고 안내되었거나, 그밖에 피싱/파밍이 의심된다면 본 전용백신을 다운로드하여 검사하시기 바랍니다.

본 전용백신으로 LSP를 변조해 금융정보 탈취를 시도하는 악성코드 Spyware.PWS.KRBanker.F를 치료할 수 있습니다.

전용백신 사용방법

해당 전용백신을 다운로드하여 실행하시면 됩니다. 전용백신은 실시간 감시 기능이 없으며, 타 악성코드를 탐지하지 못하므로 알약 최신버전 을 사용하시는 것을 권장해 드립니다.

링크된 전용백신 파일을 다운로드 받아 PC에서 더블클릭하면 별도의 설치과정 없이 바로 전용 백신이 실행됩니다.

1) 검사를 시작하기 위해서는 “검사” 버튼을 클릭합니다.

2) 악성코드 검사 완료 후에 “치료” 버튼을 누르면 치료가 완료됩니다.

-

6.25 정부기관 및 언론사 공격 악성코드 전용백신 비밀번호 : alyacremovaltool

전용백신 이름

6.25 정부기관 및 언론사 공격 악성코드 전용백신

OS플랫폼

Windows

관련 보안공지

6월 25일 청와대, 일부 언론사 등을 향한 DDOS공격이 발생하여 전용백신을 출시합니다.

관련 악성코드 분석 정보

웹하드 실행파일을 통해 설치되어 DDOS 공격을 실행하는 악성코드입니다.

본 전용백신으로 악성코드 Trojan.DDoS.Svc, Trojan.Agent.Rot를 치료할 수 있습니다.

UPDATE. 2013.6.26 – 변종파일 패턴추가

UPDATE. 2013.6.27 – 변종파일 패턴추가

UPDATE. 2013.6.28 – 변종파일 패턴추가

전용백신 사용방법

해당 전용백신을 다운로드하여 실행하시면 됩니다. 전용백신은 실시간 감시 기능이 없으며, 타 악성코드를 탐지하지 못하므로 알약 최신버전 을 사용하시는 것을 권장해 드립니다.

링크된 전용백신 파일을 다운로드 받아 PC에서 더블클릭하면 별도의 설치과정 없이 바로 전용 백신이 실행됩니다.

1) 검사를 시작하기 위해서는 “검사” 버튼을 클릭합니다.

2) 악성코드 검사 완료 후에 “치료” 버튼을 누르면 치료가 완료됩니다. -

3/20 사이버테러 유사 패턴 악성코드 전용 백신 비밀번호 : alyacremovaltool

전용백신 이름

3/20 사이버테러 유사 패턴 악성코드 전용 백신

OS플랫폼

Windows

관련 보안공지

‘3.20 사이버테러’에 사용된 악성코드와 유사한 패턴을 가진 악성코드가 발견되어 전용백신을 출시합니다.

관련 악성코드 분석 정보

감염된 컴퓨터의 각종정보를 수집하여 외부로 유출하는 악성코드 입니다.

탐지 및 치료 대상:

sxs.dll / kbdusv.exe / snddev.dll

본 전용백신으로 악성코드 Trojan.Downloader.XeWeb / Trojan.Infostealer.CMB를 치료할 수 있습니다.

전용백신 사용방법

해당 전용백신을 다운로드하여 실행하시면 됩니다. 전용백신은 실시간 감시 기능이 없으며, 타 악성코드를 탐지하지 못하므로 알약 최신버전 을 사용하시는 것을 권장해 드립니다.

링크된 전용백신 파일을 다운로드 받아 PC에서 더블클릭하면 별도의 설치과정 없이 바로 전용 백신이 실행됩니다.

1) 검사를 시작하기 위해서는 “검사” 버튼을 클릭합니다.

2) 악성코드 검사 완료 후에 “치료” 버튼을 누르면 치료가 완료됩니다. -

3/20 언론사 및 금융기관 공격 악성코드 전용백신 비밀번호 : alyacremovaltool

전용백신 이름

3/20 언론사 및 금융기관 공격 악성코드 전용백신

OS플랫폼

Windows

관련 보안공지

2013/03/20 언론사 및 금융기관에 피해를 입힌 MBR 파괴 악성코드의 전용백신을 출시합니다.

관련 악성코드 분석 정보

실행시 MBR을 파괴하여 부팅을 불가능하게 하는 악성코드입니다.

탐지 및 치료 대상:

ApcRunCmd.exe / OthDown.exe

본 전용백신으로 악성코드 Trojan.KillDisk.MBR 을 치료할 수 있습니다.

UPDATE: 2013.03.20 23:20

탐지대상 추가 – mb_join.gif

UPDATE: 2013.03.21 14:00

탐지대상 추가 – v3servc.exe 외 / Trojan.Agent.TroyM

UPDATE: 2013.03.21 19:00

탐지대상 추가 – schsvcsc.dll 외

UPDATE: 2013.03.23 23:00

탐지대상 추가 – Trojan.Agent.TroyM

UPDATE: 2013.03.26 15:00

탐지대상 추가 – Trojan.Agent.TroyM

UPDATE: 2013.04.04 17:00

탐지대상 추가 – Trojan.Agent.TroyM

전용백신 사용방법

해당 전용백신을 다운로드하여 실행하시면 됩니다. 전용백신은 실시간 감시 기능이 없으며, 타 악성코드를 탐지하지 못하므로 알약 최신버전 을 사용하시는 것을 권장해 드립니다.

링크된 전용백신 파일을 다운로드 받아 PC에서 더블클릭하면 별도의 설치과정 없이 바로 전용 백신이 실행됩니다.

1) 검사를 시작하기 위해서는 “검사” 버튼을 클릭합니다.

2) 악성코드 검사 완료 후에 “치료” 버튼을 누르면 치료가 완료됩니다. -

공인인증서 탈취 및 파밍 악성코드 전용백신 비밀번호 : alyacremovaltool

전용백신 이름

공인인증서 탈취 및 파밍 악성코드 전용백신

OS플랫폼

Windows

관련 보안공지

공인인증서 탈취 및 파밍 악성코드에 대응하기 위해 전용백신을 출시합니다.

관련 악성코드 분석 정보

PC에 저장되어있는 공인인증서를 탈취하거나 은행사이트 접속 시 파밍사이트로 연결시키는 악성코드 입니다.

브라우저의 주소창에 보이는 은행사이트의 주소가 정확하더라도 보안카드 번호를 모두 입력하라고 안내되었거나, 그밖에 피싱/파밍이 의심된다면 본 전용백신을 다운로드하여 검사하시기 바랍니다.

탐지 및 치료 대상:

5.exe / bbb.exe / csrsses.exe / iexplores.exe / winlogones.exe / 0123223840_v.exe / DeleteAll.exe / ftp.exe / kbs.exe / LoginMgr.dll / IeHelper.dll / UpDate.exe

본 전용백신으로 시스템 후킹을 통해 알약의 실행을 방해하는 악성코드 Spyware.PWS.KRBanker / Spyware.PWS.KRBanker.A / Spyware.PWS.KRBanker.B / Spyware.PWS.KRBanker.C / Spyware.PWS.KRBanker.IE 등을 치료할 수 있습니다.

전용백신 사용방법

해당 전용백신을 다운로드하여 실행하시면 됩니다. 전용백신은 실시간 감시 기능이 없으며, 타 악성코드를 탐지하지 못하므로 알약 최신버전 을 사용하시는 것을 권장해 드립니다.

링크된 전용백신 파일을 다운로드 받아 PC에서 더블클릭하면 별도의 설치과정 없이 바로 전용 백신이 실행됩니다.

1) 검사를 시작하기 위해서는 “검사” 버튼을 클릭합니다.

2) 악성코드 검사 완료 후에 “치료” 버튼을 누르면 치료가 완료됩니다.

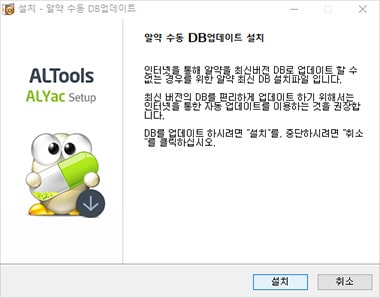

알약 수동 DB 다운로드 (기업용)

외부 인터넷 연결이 제한된 경우 DB 파일을 수동으로 다운로드하여 최신 DB로 업데이트를 진행하시기 바랍니다.

* 수동 DB 업데이트 파일은 1주일마다 업데이트되며, 해당 DB는 기업용 알약에 한하여 적용이 가능합니다.

설치 방법 안내

-

STEP 1설치파일을 실행한 후 설치 버튼을 클릭합니다.

STEP 1설치파일을 실행한 후 설치 버튼을 클릭합니다.

-

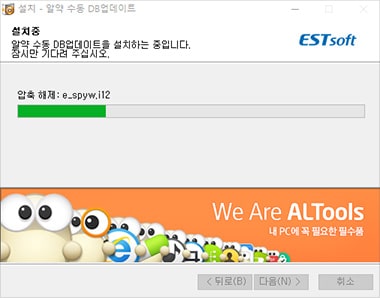

STEP 2설치과정을 기다립니다.

STEP 2설치과정을 기다립니다.

-

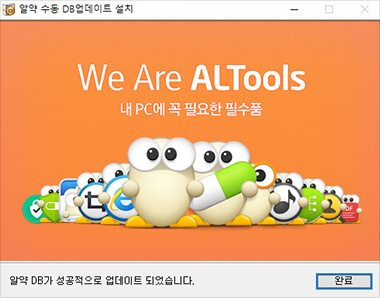

STEP 3종료버튼을 누르면 업데이트가 완료됩니다.

STEP 3종료버튼을 누르면 업데이트가 완료됩니다.

- 알약 수동 DB 설치는 언제 해야 할까요?

- 수동 DB 업데이트 파일은 외부 인터넷 연결이 제한된 환경에 알약을 설치해야 하는 경우, 사용자가 직접 다운로드하여 업데이트를 적용해야 할 때 사용합니다.

만약 외부 인터넷 연결의 제약이 없는 경우, 알약에서 자동 업데이트를 통해 항상 최신화 상태를 유지하기 때문에 수동 DB를 별도로 설치하지 않아도 됩니다. - 알약 자동 DB 업데이트와 수동 DB 업데이트의 내역은 동일한가요?

- 수동 DB 업데이트 파일은 1주일마다 업데이트되기 때문에 자동 업데이트를 통한 DB와는 적용 시점에 따라 차이가 발생할 수 있으며, 적용 시차로 인한 차이 또한 발생할 수 있습니다.

악성코드 신고하기 툴

PC 오작동 관련 다양한 문제를 신고해주세요!

Case 1알약을 사용하지 않지만, 의심되는

Case 1알약을 사용하지 않지만, 의심되는 악성 파일을 발견했어요

Case 2알약이 정상적으로

Case 2알약이 정상적으로 작동되지 않아요

Case 3웹브라우저를 정상적으로

Case 3웹브라우저를 정상적으로 사용할 수 없어요

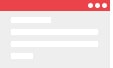

악성코드 / 오탐지 신고하기

- 알약을 사용하지 않거나, 프로그램이 비정상적으로 작동하는 경우 사용

- 인터넷 익스플로러를 설치하지 않았거나, ActiveX 프로그램을 설치할 수 없는 환경인 경우

- 웹브라우저를 정상적으로 이용할 수 없는 경우

※ 동작환경 : Windows 2000/XP/Vista/7/8/10 (32bit, 64bit)

- STEP 1[악성코드/ 오탐지 신고하기] 프로그램 다운로드

- STEP 2신고 구분, 신고 내용, 파일 첨부 및 관련 내용 작성

- STEP 3시스템 정보 수신 동의 확인, 연락처 입력 후 전송하기

- STEP 4기입된 이메일 또는 연락처를 통해 신고 관련 상세 안내 전달

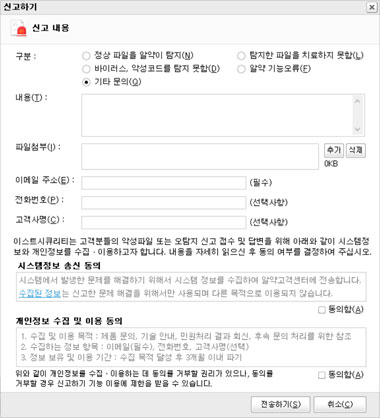

알약으로 신고하기

- 알약 프로그램 내부의 [신고하기] 기능 이용

- 로그인 없이 간편하게 신고 가능

- 알약 프로그램 > 메인 상단 메뉴 > 신고하기

- STEP 1알약 실행 후 [MENU] > [신고하기] 클릭

- STEP 2신고 유형 선택 후 제목, 내용, 파일첨부 및 관련 내용 작성

- STEP 3시스템 정보 수신 동의 확인, 연락처 입력 후 전송하기

- STEP 4기입된 이메일 또는 연락처를 통해 신고 관련 상세 안내 전달

이스트시큐리티 회사소개서

이스트시큐리티는 AI를 활용하여 지능형 보안 위협에 대응하는 솔루션을제공함으로써, 더욱 안전한 세상을 만들고자 합니다. 모든 사용자에게 편리함과 안전함을 제공하는 직관적이고 똑똑한 보안 솔루션을 갖추고, 오랜 기간 축적된 전문성과 신규 기술을 활용하여 항상 보안의 최전방에 서는 이스트시큐리티가 되겠습니다.

PDF 다운로드