발주서로 위장한 LokiBot 악성 메일 유포중!

최근 국내 유통 업체 발주서로 위장한 악성 메일이 유포되고 있어 사용자들의 각별한 주의가 필요합니다.

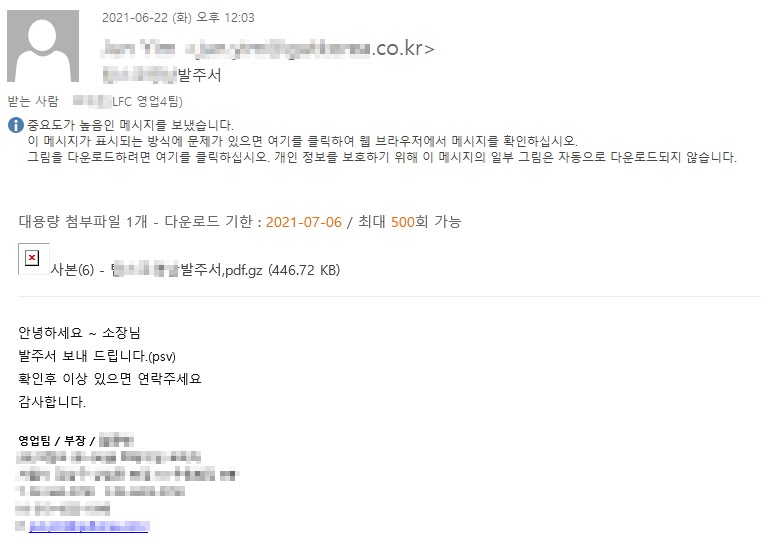

6월 22일 오후 12시 03분 경 수신된 해당 메일은 ‘00000 발주서’라는 제목을 사용해 경북 대구 소재의 기계설비 유통 업체의 발주서인 것처럼 위장하고 있으며 발신자 이메일 주소는 서울에 본사를 둔 글로벌 기업의 도메인 주소를 활용했습니다. 이메일 하단에 발신자 주소와 전화번호가 포함되어 있는데, 해당 기업의 실제 홈페이지에 나와있는 정보와 동일한 정보를 활용함으로써 더욱 신뢰성을 높였습니다. 이메일 본문은 별도의 내용이 포함되지 않으며, 사용자의 클릭을 유도하기 위해 메일 작성시 ‘중요도 높음’ 옵션을 사용함으로써 다음과 같이 안내 차원의 팝업 메시지가 나타납니다.

“중요도가 높음인 메시지를 보냈습니다.

이 메시지가 표시되는 방식에 문제가 있으면 여기를 클릭하여 웹 브라우저에서 메시지를 확인하십시오. 그림을 다운로드하려면 여기를 클릭하십시오. 개인 정보를 보호하기 위해 이 메시지의 일부 그림은 자동으로 다운로드되지 않습니다.”

또한 다운로드 기간과 횟수가 제한되어 있는 ‘사본(6) - 탑스코영남발주서,pdf.gz‘라는 이름의 대용량 첨부파일이 포함되어 있어 사용자 클릭을 유도합니다.

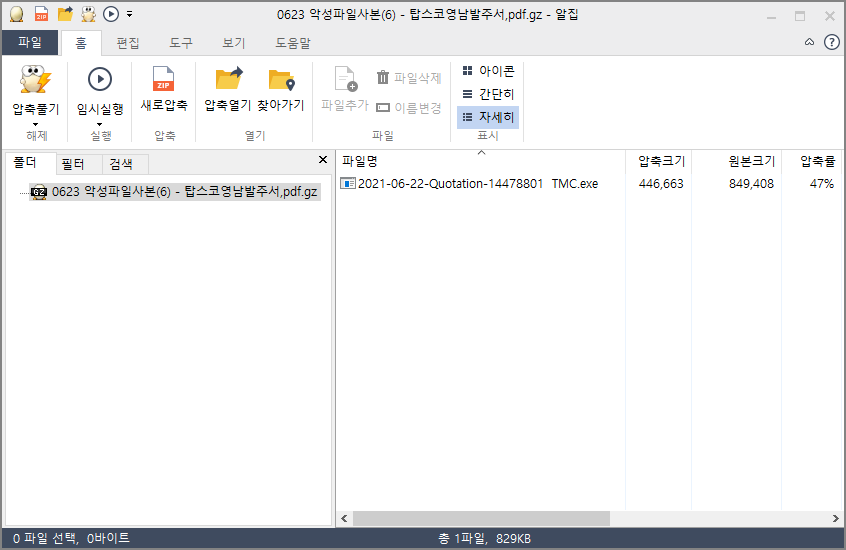

첨부 파일 내에는 아래 그림과 같이 ‘2021-06-22-Quotation-14478801 TMC.exe’ 파일이 포함되어 있습니다.

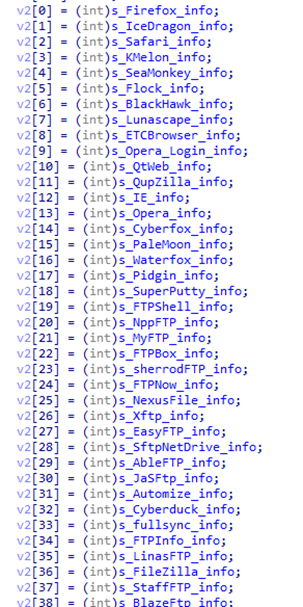

최종적으로 실행되는 악성코드는 LokiBot으로 사용자 PC 정보와 함께 웹 브라우저, 메일 클라이언트, FTP 프로그램 등에 저장해 놓은 계정 비밀번호를 수집 및 탈취합니다.

수집된 정보들은 공격자의 C&C 서버 (http://apponline97.ir/emoni/Panel/fre[.].php - 185.18.214.157)로 전송됩니다.

C&C 서버 정보

http://apponline97.ir/emoni/Panel/fre[.].php

185.18.214.157

따라서, 악성코드 감염을 방지하기 위해 출처가 불분명한 이메일의 첨부 파일 혹은 URL 클릭을 삼가야 하며, 백신의 최신화 및 정기적인 검사를 습관화해야 합니다.

현재 알약에서는 해당 악성코드를 ‘Spyware.LokiBot’ 탐지 명으로 진단하고 있으며, 관련 상세 분석보고서는 Threat Inside 웹서비스 구독을 통해 확인이 가능합니다.