ESRC 4월 스미싱 트렌드 보고서

3월부터 스미싱 공격이 한풀 꺾이는 양상을 보이고 있습니다. 4월은 3월과 비슷한 수준의 공격이 이루어졌으며 전체 공격의 감소세에 따라 스미싱 키워드별 비율도 소폭 변동이 있었습니다.

4월 스미싱 트렌드를 살펴보겠습니다

ESRC에서 수집 한 4월의 스미싱 공격을 데이터와 통계를 통해 살펴보도록 하겠습니다.

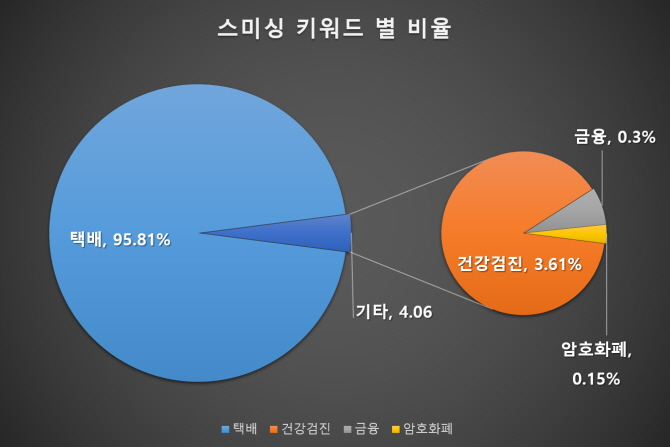

4월 한 달간 수집된 스미싱을 키워드로 분류하면 다음 표와 같습니다.

키워드 | SMS 내용 |

택배 | 택배 도착 등의 문구로 구성 |

건강검진 | 건강 검진 결과 등의 문구로 구성 |

금융 | 대출과 연관된 문구로 구성 |

암호화폐 | 암호화폐 거래소 사칭. 피싱 사이트 접속 유도 문구로 구성 |

[표 1] 수집 스미싱 문자들의 키워드 기반 분류

다음 그림은 스미싱 키워드 별 발견 비율을 보여주고 있습니다.

그림을 살펴보면 지난 3월과 마찬가지로 스미싱 공격의 대부분은 택배 스미싱에 집중되어 있습니다. 택배 스미싱이 전체 스미싱 공격의 95.81%를 차지하고 있습니다.

이어서 건강 검진 관련 스미싱 문자가 3.61%를 차지하고 있으며 나머지 스미싱 문자의 발견 비율은 0.45% 정도입니다.

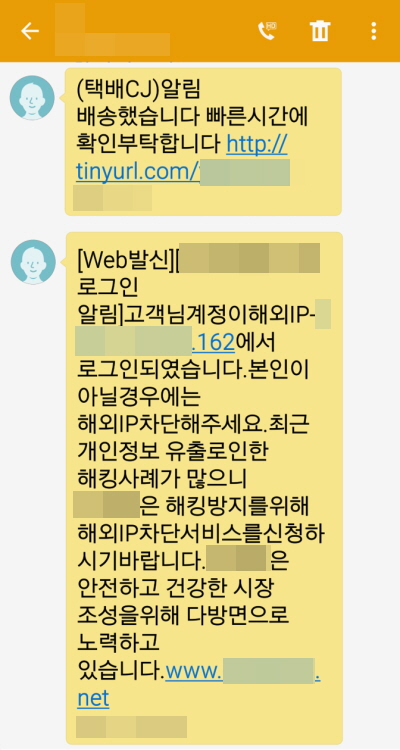

다음 그림은 발견된 스미싱 문자의 화면입니다.

각 키워드 별 주요 스미싱 문자들을 살펴보도록 하겠습니다. 발견 비율은 스미싱 키워드 별로 분류된 문자 내에서의 비율입니다.

가장 많이 발견되고 있는 택배 스미싱 문자부터 살펴보도록 하겠습니다. 다음 표는 발견 비율이 높은 상위 10개의 택배 스미싱 문자들을 정리한 것입니다.

택배 | 발견비율 |

(택배CJ)알림 배송했습니다 빠른시간에 확인부탁합니다 hxxps://tinyurl[.]com/xxxxxx | 30% |

CJ대한통운택배 반송처리중이오니 주소지 확인바람니다. hxxps://tinyurl[.]com/xxxxxx | 10% |

(택배CJ)알림 택배조회. hxxps://tinyurl[.]com/xxxxxx | 10% |

택배 배송했습니다 CJ택배조회. hxxps://tinyurl[.]com/xxxxxx | 8% |

(우체국)주에 물품 배송했습니다. hxxps://tinyurl[.]com/xxxxxx | 4% |

CJ택배 배송했습니다 본인확인 부탁드립니다. hxxps://tinyurl[.]com/xxxxxx | 4% |

배달 도착햇습니다 확인해주세요 hxxps://tinyurl[.]com/xxxxxx | 3% |

(cj택배) 배송했습니다 hxxps://tinyurl[.]com/xxxxxx | 2.9% |

우체국택배 확인부탁합니다. hxxps://tinyurl[.]com/xxxxxx | 2.7% |

한의사랑 물품배송 발송하였습니다. hxxps://tinyurl[.]com/xxxxxx | 1.9% |

[표 2] 택배 스미싱

표를 살펴보면 공격자들은 문장을 새로 만들어 배포하거나 일부 단어의 교체나 생략을 통해 다양한 문장을 만들어 배포하고 있음을 알 수 있습니다.

다음은 건강 검진 스미싱 문자를 살펴보겠습니다.

건강검진 | 발견비율 |

한국의료재단 IFC종합검진센터 통지내용보기:xx.xxxx[.]club | 85% |

한국의료재단 IFC종합검진센터 검진통지내용:xx.xxxx[.]group | 12% |

[Web발신] 한국의료재단 IFC종합검진센터 통지서확인:xx.xxxx[.]xyz | 0.8% |

[Web발신] 국 민 건 강.검 진 통 지 서 내 용 확 인 해 주 세 요~ url[.]kr/xxxxxx | 0.5% |

[Web발신] 한국의료재단 IFC종합검진센터 검진내용확인:xx.xxxx[.]team | 0.5% |

[표 3] 건강 검진 스미싱

건강 검진 관련 스미싱 공격이 3월에 비해 소폭 증가했습니다. 문구 내의 일부 단어를 바꿔 유포하고 있으나 내용은 대동소이합니다.

건강 검진 관련 스미싱은 매년 국가에서 무료로 시행하는 건강 검진과 관련된 것으로 위장하여 피해자를 속이고 악성 앱 설치를 유도합니다.

다음은 금융 기관을 사칭하는 스미싱 문자들을 살펴보겠습니다.

금융 | 발견비율 |

모바일 신청서 다운 및 설치방법 hxxp://xxx.xxx.xxx[.]153/nhcaph66 1.링크접속-상단모바일신청 2.화면상단 부분을 눌러서끌어내린 후 HANA.APK다운로드완료 확인-터치 3. 터치후 안내문구-설정- 그후 구형버전은 하단의 출처를알수없는앱 항목을 터치한 후 허용 해주시면 설치화면으로 넘어가니 설치진행 해주시고 신형버전은 설정 누르시면 이설치허용 이라고 나옵니다 오른쪽에 초록불이 들어올수있도록 터치해주신 후 뒤로돌아가서 설치해주시면됩니다 4.어플설치후-열기-배터리활용동의 동의-온라인신청-작성 후 조회 해주시면됩니다 5. 혹시나 출처허용을 하였지만 어플설치가 안되는경우 바탕화면play스토어-왼쪽 상단의 가로줄3개메뉴-play프로텍트-오른쪽상단 설정(톱니바퀴모양)-2개의메뉴중 상단의 초록불이 들어와있다면 둘다 꺼주시고 처음부터 다시설치진행 해주세요 | 6% |

[OOOO은행] 모바일 신청안내 OO(8*****-1******) 발급번호 2021-0415-875 대출신청 URL: hxxp://xxx.xxx.xxx[.]132/nhbak9a/ (캠코 발급담당자 OOO) 모바일 신청 후 접수 담당자에게 확인 부탁드립니다. [보증서 발급 승인이 아닌 단순 신청접수임을 고지 함] ================================================================= <신청안내 절차> 먼저, 핸드폰의 와이파이는 끄고, 데이터를 켭니다 (최종 승인까지 개인정보 보안을 위해 데이터로만 유지) 대출신청 URL 터치. OOOO은행 접속. 하단 \"다운로드\" 터치 -> 파일이 다운로드 되었습니다 -> 열기(만약, 이부분이 안보이시면 휴대폰 상단을 드래그해서 내리면 다운로드 완료된부분 터치하시면 됩니다) 만약, 보안상 설치 불가로 나오면 설정->허용->뒤로가기 버튼 -> 설치/계속 -> 다음/계속 -> 설치가 완료되었습니 | 6% |

OOO hxxp://xxx.xxx.xxx[.]40:60 | 6% |

OO은행 홈페이지:hxxp://xxx.xxx.xxx[.]229/kb/ | 6% |

OO은행 모바일페이지 hxxp://xxx.xxx.xxx[.]215/ | 6% |

[표 4] 금융 기관 사칭 스미싱

금융기관을 사칭하는 스미싱들 중 피해자의 이름과 IP 만으로 구성된 스미싱 문자가 있습니다. 언뜻 보면 스미싱임을 알 수 없으나 IP를 클릭 후 설치된 앱을 실행해 보면 대출 관련 내용으로 꾸며진 가짜 금융기관 앱이 실행됩니다.

금융 기관 사칭 스미싱 문자를 받은 피해자가 때마침 대출을 고려하고 있다면 피해를 입을 가능성이 클 것입니다.

다음은 암호화폐 거래소 사칭 스미싱 문자를 살펴보도록 하겠습니다.

암호화폐 | 발견비율 |

[Web발신][OOO][OOO 로그인 알림]고객님계정이해외IP-xxx.xxx.xxx.162에서 로그인되였습니다.본인이아닐경우에는 해외IP차단해주세요.최근 개인정보 유출로인한 해킹사례가 많으니 OOO은 해킹방지를위해 해외IP차단서비스를신청하시기바랍니다.OOO은 안전하고 건강한 시장 조성을위해 다방면으로 노력하고 있습니다.www.xxxxxxxx[.]net | 60% |

[Web발신](광고)[OOO 로그인 알림]고객님계정이 수상한기기-xxx.xxx.xxx.188에서 로그인되었습니다.본인이아닐경우에는 로그인차단해주세요.OOO은 안전하고 건강한 시장 조성을위해 다방면으로 노력하고 있습니다.www.xxxxxxxx.net무료수신거부080xxxxxxxx | 40% |

[표 5] 암호화폐 거래소 사칭 스미싱

올해 들어 크게 이슈가 되고 있는 암호화폐를 활용한 공격입니다. 스미싱 문자의 목적은 특정 암호화폐 거래소의 계정 탈취입니다. 이런 스미싱 공격에 당해 계정을 탈취 당하면 본인 계정의 암호화폐를 탈취 당할 수 있어 각별한 주의가 필요합니다.

다른 악성 앱 공격도 그렇겠지만 스미싱 공격 또한 사전 예방이 가장 중요합니다. 스마트폰을 사용하시는 분들은 스스로 보안의식을 고취시킬 필요가 있으며 스미싱에 대한 경각심을 가져야 하겠습니다.

스미싱의 예방 방법은 비교적 간단합니다.

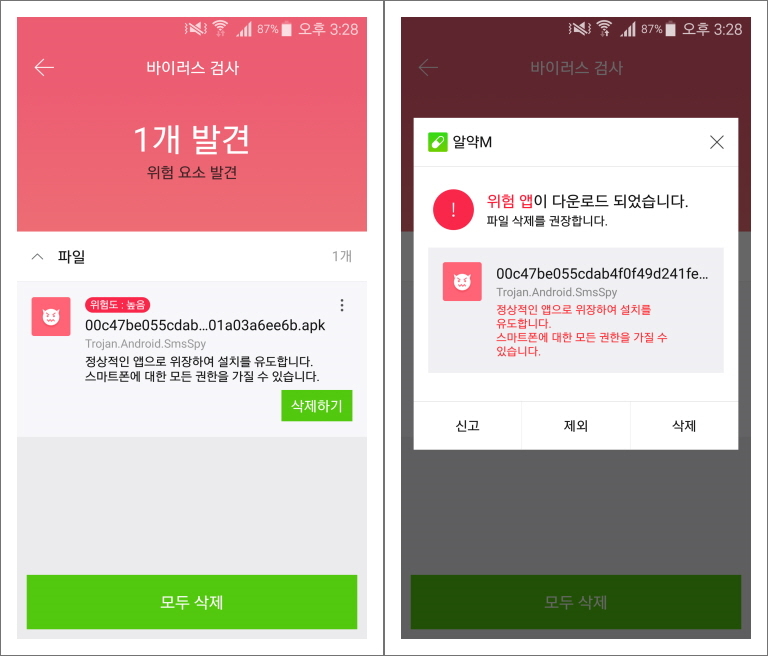

문자 내의 URL 링크를 클릭하지 않거나 다운로드한 악성 앱을 설치하지 않으면 됩니다. 그리고 알약M과 같이 신뢰할 수 있는 백신 앱을 설치하여 사용하는 것도 피해를 예방하는 데 도움이 됩니다.

알약M의 악성 앱 탐지 화면