비너스락커 그룹, 저작권 침해안내로 위장한 피싱 공격 수행중

최근 저작권 침해안내로 위장한 피싱 메일을 통해 Makop 랜섬웨어가 지속적으로 유포되고 있어 관계자들의 각별한 주의가 필요합니다.

해당 공격은 '비너스락커 (VenusLocker)' 소행으로 추정됩니다. 비너스락커 그룹은 지난해부터 입사지원서, 저작권 등의 내용으로 꾸준히 Makop 랜섬웨어를 유포해온 그룹으로 특정 기관 또는 업종 관계자를 타깃으로 공격을 수행하고 있는 것으로 보입니다.

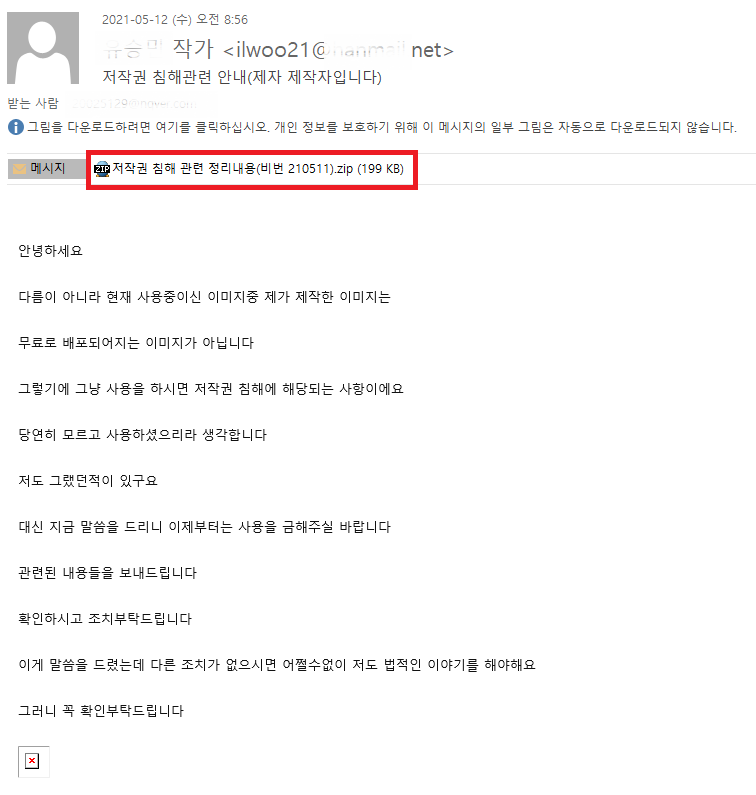

금일 (5월 12일) 오전 8시 56분 경에 수신된 해당 메일은 '저작권 침해관련 안내(제자 제작자입니다)'라는 제목으로 전달되었으며, 수신자의 부적절한 이미지 사용에 대한 저작권 침해 사실을 안내하는 내용이 담겨있습니다. 발신자 이름은 국내 유명 서양화가로 알려진 작가의 이름을 사칭해 실제 이미지 저작권과 관련이 있는 것처럼 위장했습니다.

해당 메일에는 '저작권 침해 관련 정리내용(비번 210511).zip' 제목의 압축 파일이 첨부되어 있고, 파일을 확인하여 조치를 하지 않을 경우 법적 절차를 진행하겠다는 식으로 협박하며 사용자 클릭을 유도합니다.

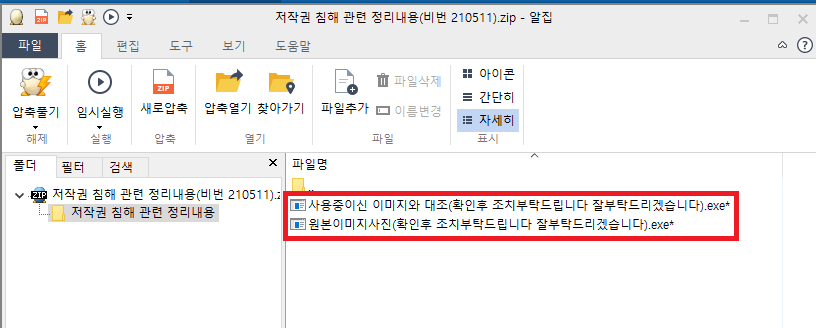

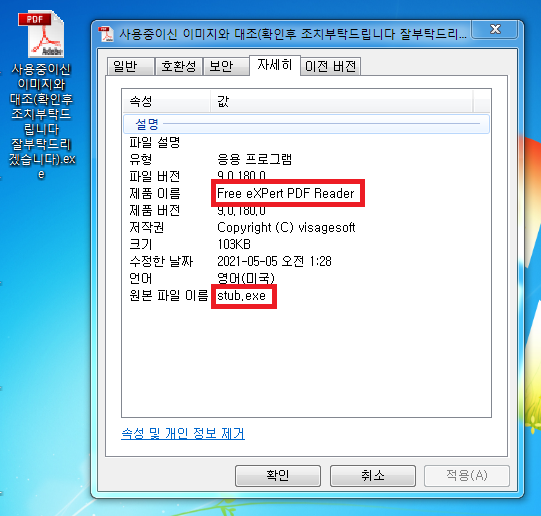

메일에 첨부된 압축파일 내부에는 저작권 관련 내용으로 보이는 두 개의 파일이 포함되어 있지만 이미지 또는 문서 파일이 아닌 실행파일(EXE)로 구성되어 있는 것이 확인됩니다.

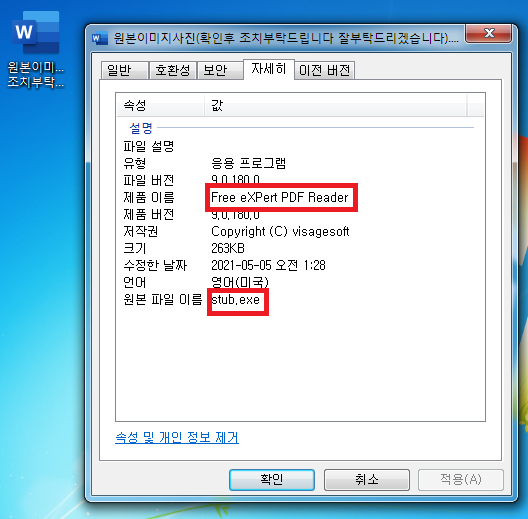

파일들의 상세 정보를 살펴보면 두 파일 모두 제품 이름은 Free eXPert PDF Reader로, 원본 파일 이름은 'stub.exe'로 되어있으며, 클릭할 경우 Makop 랜섬웨어가 실행됩니다.

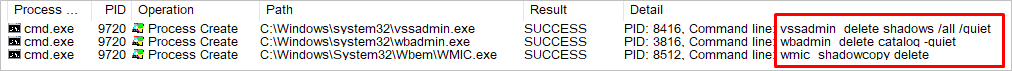

파일 실행 시 Windows 시점 복원을 방지하기 위해 명령 프롬프트(CMD)를 이용하여 볼륨 섀도를 삭제합니다.

이후 현재 사용자가 사용 중인 프로세스와 관련된 파일들을 암호화시키기 위해 실행 중인 프로세스들을 확인하고 종료 후 랜섬웨어 행위를 시작합니다.

visio.exe,encsvc.exe,mysqld.exe,ocomm.exe,outlook.exe,oracle.exe,steam.exe,wordpad.exe,excel.exe,thebat.exe,sqlservr.exe,infopath.exe,isqlplussvc.exe,thebat64.exe,sqlagent.exe,msaccess.exe,thunderbird.exe,mysqld-opt.exe,tbirdconfig.exe,powerpnt.exe,xfssvccon.exe,sqlwriter.exe,mspub.exe,onenote.exe,winword.exe

이전에 비너스락커 그룹이 Makop 랜섬웨어를 사용해 수행한 공격과 유사하지만, 메일 주소에 'samsung' 을 사용하는 등 새로운 확장명과 메일 주소를 사용한 것이 특징입니다.

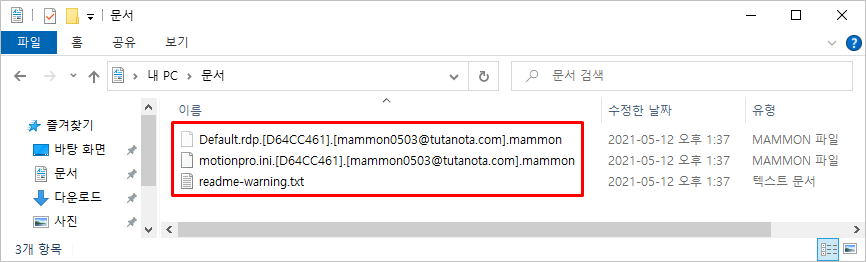

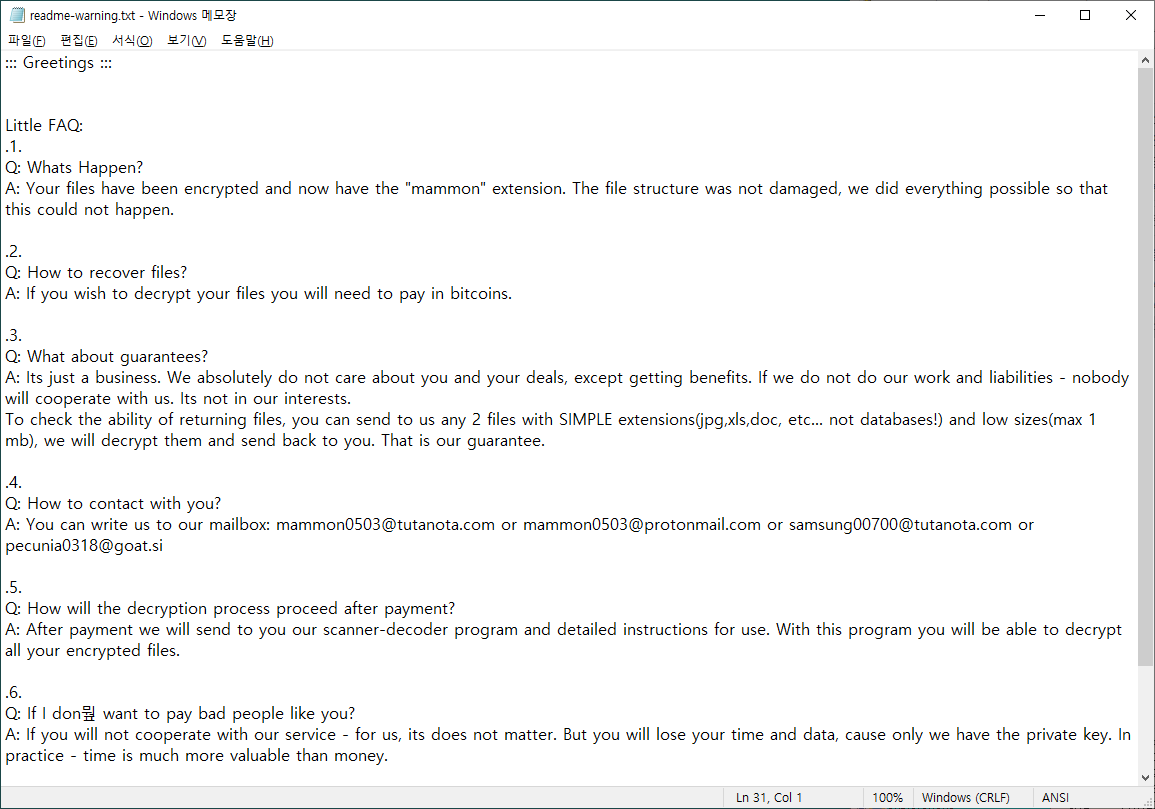

Makop 랜섬웨어는 파일 암호화 기능을 수행하는 악성코드로, 'readme-warning.txt' 제목의 랜섬노트 팝업창을 통해 사용자 기기의 파일이 암호화되었으며, 암호화된 파일의 확장자가 .[CD59D479][mammon0503@tutanota.com].mammon 형태로 변경되었음을 알립니다. 또한 사용자가 파일 복구를 원한다면 아래 메일 주소로 연락을 취할 것을 요구합니다.

* 공격자 주소로 추정되는 이메일 주소

mammon0503@tutanota.com

mammon0503@protonmail.com

samsung00700@tutanota.com

pecunia0318@goat.si

저작권이라는 다소 민감한 소재를 통해 사용자가 첨부파일을 실행하도록 유도하는 공격 수법은 비너스락커 등 다수의 해커 그룹들이 지속적으로 사용해온 공격 수법입니다. 따라서 사용자들은 출처가 불분명한 이메일에 포함된 파일을 실행하지 않도록 각별한 주의가 필요합니다. 또한 중요한 파일들은 정기적으로 외장 매체(USB, 외장HDD) 등에 백업해두는 습관을 가져야 합니다.

현재 알약에서는 해당 랜섬웨어 및 악성코드에 대해 'Trojan.Ransom.Makop'으로 탐지 및 차단하고 있으며, 랜섬웨어에 대한 상세분석 내용 및 IoC 정보는 Threat Inside에서 확인하실 수 있습니다.