G20 이슈 문서를 위장한 이메일 주의

안녕하세요 이스트소프트 알약보안대응팀입니다.G20에 대한 국민적인 관심 가운데 G20 이슈문서를 위장한 악성 이메일이 유포되고 있습니다.

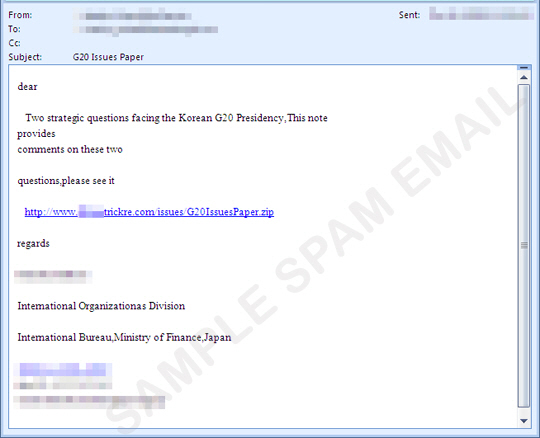

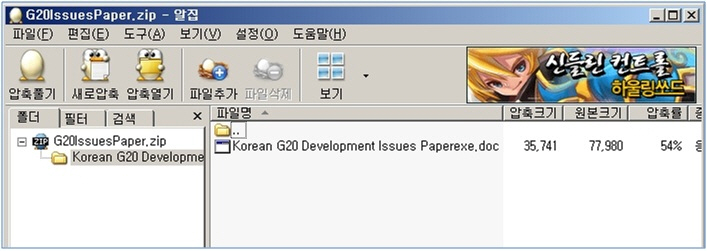

'G20 Issues Paper' 라는 제목으로 수신되는 본 메일은 악성코드를 다운로드하는 바로가기를 포함하고 있으며,해당 바로가기를 다운받아 압축을 해제할 경 [Korean G20 Development Issues Paperexe]라는 제목의 DOC 파일이 나타나지만 실제로는 확장자를 변경하는 취약점을 이용한 악성 실행파일이므로 각별한 주의가 요구됩니다.

<G20 관련 내용을 위장한 이메일>출처 : http://blog.trendmicro.com/g-20-summit-used-for-spam-attacks/

<이메일에 첨부된 압축파일>

<압축을 해제한 모습>

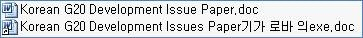

취약점을 이용하여 확장자를 변경하였기 때문에 바로가기 생성 시 비정상적인 제목으로 변경되는 것을 볼 수 있습니다.

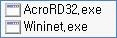

DOC문서로 위장된 이 파일을 실행할 경우, 아래와 같이 악성코드를 설치합니다.

1. 아래의 파일을 생성합니다.%PROFILE%\Local Settings\Temp\Wininet.exe%PROFILE%\Local Settings\Temp\AcroRD32.exe

-wininet.exe와 AcroRD32.exe는 동일한 파일이며, wininet.exe는 일정시간이 지나면 자동으로 삭제됩니다.-AcroRD32.exe는 www.plars.com(63.140.180.137)으로 접속합니다.

2.아래의 레지스트리를 등록합니다.HCU SOFTWARE\Microsoft\Windows\CurrentVersion\Run Acroread;%PROFILE%\Local Settings\Temp\Wininet.exeHCU SOFTWARE\Microsoft\Windows\CurrentVersion\Run AdobeUpdate;%PROFILE%\Local Settings\Temp\AcroRD32.exe

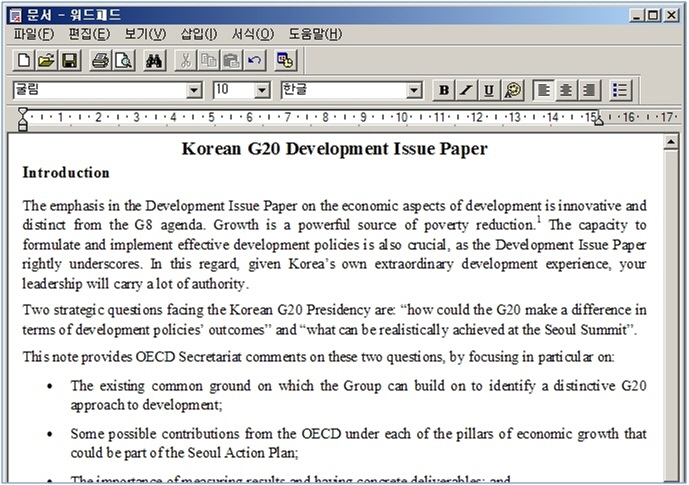

3.G20 관련 내용의 문서를 화면에 출력합니다.

<DOC파일로 위장한 악성코드 실행 시 화면에 출력되는 내용>

특히, 실행시에 악성코드를 설치 할 뿐 아니라 문서도 출력을 하기 때문에 정상적인 문서를 실행하였다고 착각하기 쉽습니다.

현재 알약에서는 이들 악성코드에 대한 진단 및 삭제 (진단명 V.TRJ.Agent.25434, V.DRP.Agent.77980, Trojan.Agent.25434, Trojan.Dropper.Agent.77980) 기능을 알약을 통해 제공하고 있습니다.

따라서 반드시 알약을 설치하여 DB를 항상 최신버전을 유지해 주시고, 위와 같은 이메일을 수신하였거나 출처가 불분명한 이메일을 받으신 경우, 바로가기 및 첨부파일을 절대로 실행하지 마시기 바랍니다.

[G20 관련 추가 악성코드 메일 발견]

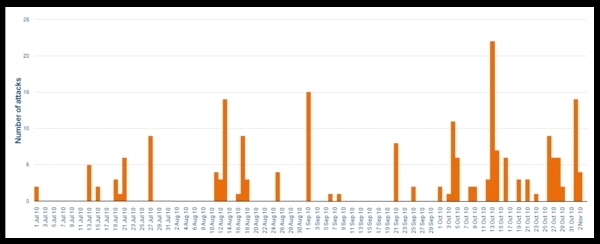

MessageLabs에서는 최근 한국에서 개최되는 G20 Summit에 대한 제목으로 악성코드 이메일을 통한 타켓화된 공격이 크게 증가하고 있다고 밝혔습니다.

<G20 Summit 제목을 이용한 악성코드 이메일 공격 추이>출처 : 시만텍 블로그 http://www.symantec.com/connect/ko/blogs/upcoming-g20-summit-increases-targeted-attack-levels

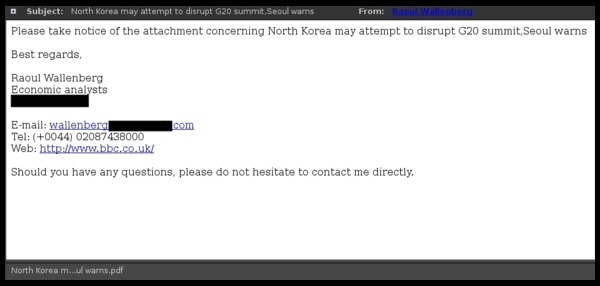

G20 내용의 악성코드 메일들은 초대나 레포트을 위장하고 있으며, 첨부파일들이 악성코드 파일이므로 파일을 열 경우 악성코드에 감염되는 특성을 가지고 있습니다. 또한, 아래의 제목으로 된 스팸 메일은 절대로 열지 말고 삭제해야 합니다.

"G20 services""Seoul Summit Development Issue Report""Key info for G20 Seoul Summit""[G20] Draft Communique of the FMM&CBG meeting in Gyeongju"

<G20 관련 스팸 메일 예>출처 : 시만텍 블로그 http://www.symantec.com/connect/ko/blogs/upcoming-g20-summit-increases-targeted-attack-levels

[치료 방법]

1) 알약 사용자께서는 DB를 항상 최신버전으로 유지해 주시고, 실시간 감시 기능을 활성화 시켜주시기 바랍니다.2) 현재 알약에서는 해당 악성코드 파일들을 V.TRJ.Agent.25434, V.DRP.Agent.77980, Trojan.Agent.25434, Trojan.Dropper.Agent.77980 로 진단하고 있으며, 제거가 가능합니다. 이미 감염된 PC에서는 반드시 알약을 설치하여 최신 DB로 업데이트 한 후 기본/정밀 검사를 실시해야 합니다.

[예방방법]

※ 현재 이메일을 통한 악성코드 출현 가능성이 높으므로 사용자들의 주의가 요구됩니다.1) 알약 DB 업데이트 상황을 항상 최신으로 유지해야 합니다.2) 알약의 실시간감시를 항상 활성화시켜 악성코드가 PC로 진입하지 못하도록 차단합니다.