구인구직사이트와 유사한 도메인을 통해 유포중인 입사지원서 위장 악성파일 주의!

국내 구인구직 사이트와 유사한 도메인을 이용한 악성코드 공격이 지속되고 있어 사용자들의 각별한 주의가 필요합니다.

구인구직 사이트와 유사한 악성 URL을 이용하여 악성파일을 유포하는 공격은 21년 상반기 최초로 발견되었으며, 이스트시큐리티 4월 보안동향보고서에서도 해당 공격 및 유포되는 악성 페이로드에 대해 분석을 진행한 적이 있습니다.

하지만 최근 들어 그 공격 빈도가 잦아지고 있을뿐만 아니라, 해당 입사지원 파일을 통해 다운로드 되는 악성코드가 카카오톡 PC 버전의 ID정보 탈취 등 악성 페이로드의 명령 제어 기능도 지속적으로 추가되고 있는 정황이 확인되어 주의가 필요합니다.

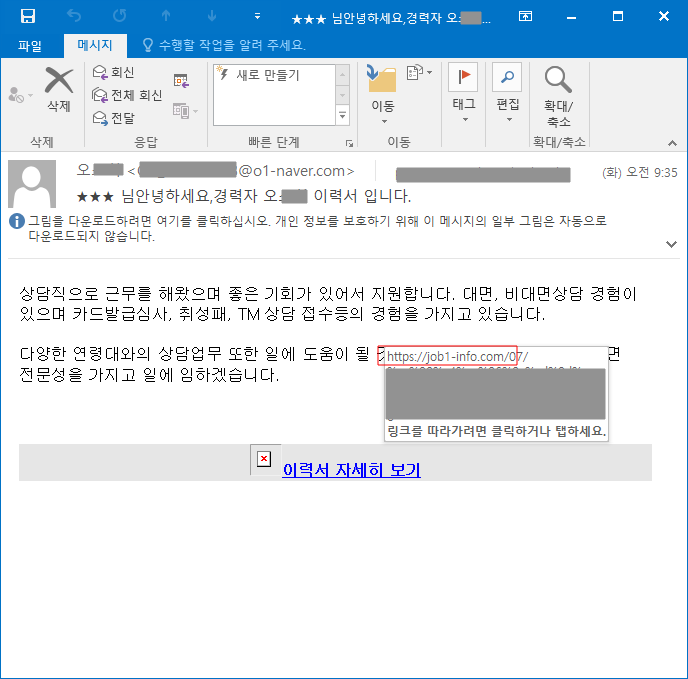

이번 공격은 기존에 공개된 다수의 공격들과 유사하게 입사지원서 이메일을 위장한 피싱 메일을 통해 진행되었으며, 이메일 내 첨부되어 있는 악성 링크의 도메인 주소를 실제 존재하는 국내 구인구직 사이트와 유사하게 생성하여, 마치 실제 구인구직 사이트를 통해 파일이 내려오는 것처럼 보이도록 유도합니다.

이번 공격에는 ‘job1-info[.]com’ 도메인이 활용되었는데, 이는 실제 구인구직 사이트인 잡인포(jobinfo.co.kr)’ 도메인 주소를 모방한 것으로 볼 수 있으며, 공격에 악용된 C&C 서버 아이피 '45.76.211.14'를 추가 조사한 결과, 'job3-info[.]com', 'jd-albamon[.]com', 'jobdown3[.]com' 등의 도메인 사용 이력이 존재하여 다수의 유사 공격이 이미 진행되었다는 것을 알 수 있습니다.

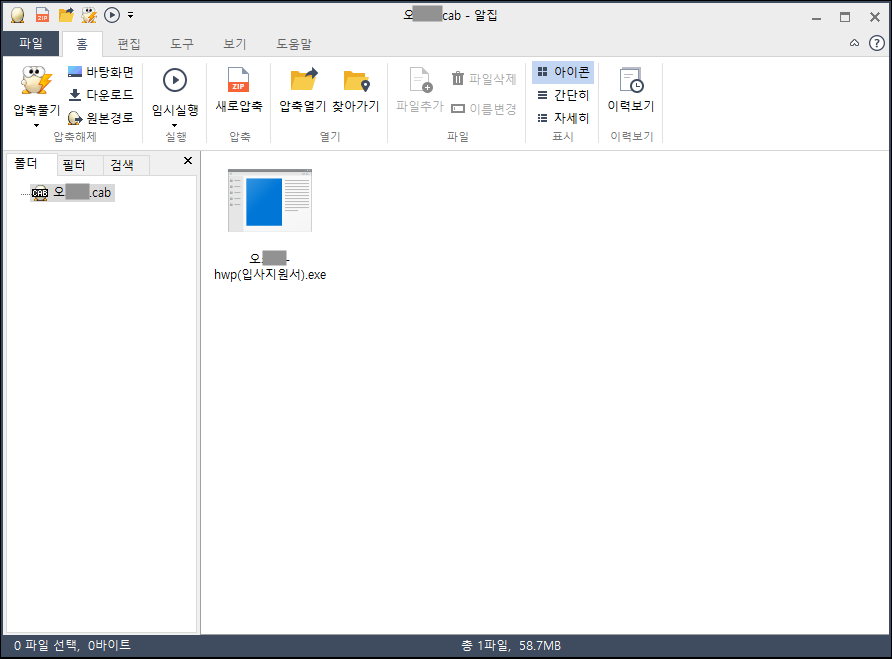

만일 이메일 수신자가 링크를 클릭하면, 공격자 서버에서 【오**-hwp(입사지원서)】 파일명의 악성 실행파일(.EXE)이 포함되어 있는 캐비닛 파일(.CAB)이 다운로드 됩니다.

윈도우의 폴더 보기 옵션은 기본적으로 해제되어 있어, 사용자가 따로 설정하지 않는 이상 개별 파일의 파일 확장자가 보이지 않는다. 공격자는 이런 점을 악용하여 파일명에 hwp 단어를 추가해 한글 문서파일처럼 보여 실행하도록 유도하였습니다.

만약 사용자가 내부에 포함되어 있는 실행파일을 실행시키면 백그라운드에서는 'netscore.exe' 프로그램을 실행시키며, 사용자 화면에는 실제 이력서처럼 위장한 디코이 파일을 보여주어 사용자가 공격임을 인지하지 못하도록 유도합니다.

'netscore.exe' 파일은 감염 PC정보를 수집하여 특정 서버(b.center-main[.]com, a.center-main[.]com)로 전송하며, 공격자의 명령에 따라 음성녹음, 폴더 및 파일정보수집 등 다양한 추가 악성 행위를 할 수 있는 명령 제어 기능도 다수 포함하고 있습니다.

입사지원서를 위장한 피싱 메일을 통한 공격은 공격자들이 즐겨 사용하는 공격 방식 중 하나입니다.

공격자들이 입사지원서라는 동일한 주제를 가지고 다양한 형태의 공격 방식을 연구하고 있는 만큼, 이메일 내 첨부파일이나 링크 클릭 시 반드시 주의해야 합니다.

현재 알약에서는 해당 악성파일들에 대해 Trojan.Agent.616213A로 탐지중에 있습니다.

이스트시큐리티는 피해 확산 방지를 위한 대응 조치를 국가사이버안보협력센터(NCCC)와 한국인터넷진흥원(KISA) 등 관련 부처와 긴밀하게 협력하고 있습니다.

IoC

최초 파일(.exe)

b119cea5231171c8ca9dd2b01382ace4

2a92f5794e82ef999420927b05d38526

4ef1cdc8ac44cf1a47a2f042e72c559b

cd8af7480278cda340ce521d312d25df

b4a1c2a6b1e01ad8b1f7b9c0c0802c07

추가 드롭파일(.exe)

3eee6c44947dcf67b0a0f118dd4afb3c

2f3bc6fbcf050d2bcb4b89d2d8d41c2f

2d25095d52d3eeaa63dc08cf5e1ebf1e

19c45a2be609d3e0076e4d466cc18dd8

4233d652c2d1a16ce257ba0840e37251

c2

a.center-main[.]com

b.center-main[.]com