ESRC 4월 스미싱 트렌드 보고서

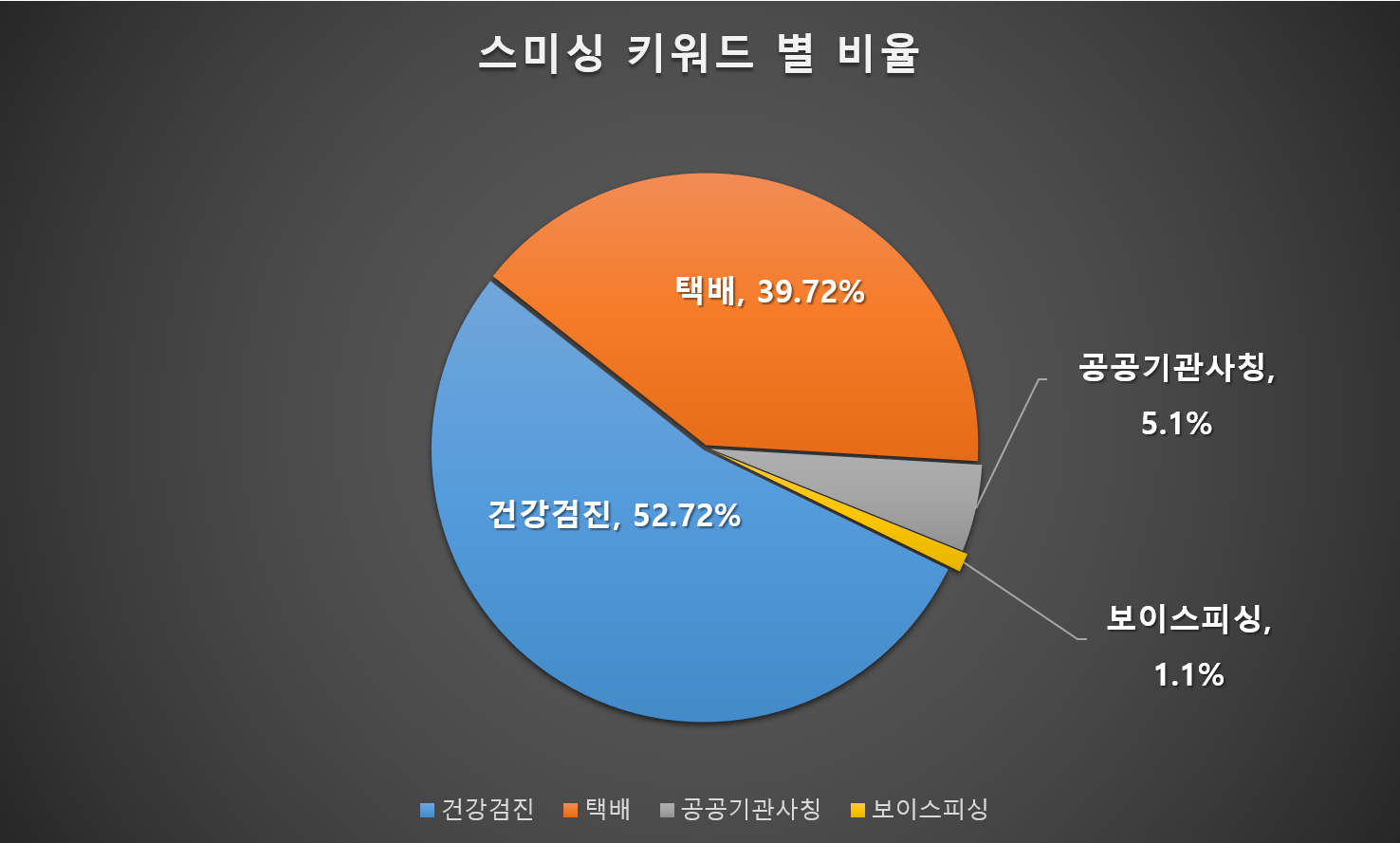

4월은 건강검진 키워드를 사용하는 스미싱이 공격을 주도했습니다. 건강검진을 키워드로 하는 스미싱 공격은 52.72%를 차지하고 있으며 3월 대비 16.4% 증가했습니다.

뒤를 이어 택배를 키워드로 하는 스미싱 공격이 39.72%로 3월 대비 17.29% 감소했습니다. 다음으로 공공기관 사칭을 키워드로 하는 스미싱 공격이 5.1%를 차지하고 있습니다. 그리고 마지막으로 보이스피싱을 유도하는 내용의 스미싱 공격이 1.1%를 차지하고 있습니다.

4월의 스미싱 트렌드를 살펴보도록 하겠습니다.

ESRC에서 수집 한 4월의 스미싱 공격을 데이터와 통계를 통해 살펴보도록 하겠습니다.

4월 한 달간 수집된 스미싱을 키워드로 분류하면 다음 표와 같습니다.

| 키워드 | SMS 내용 |

| 건강검진 | 건강 검진 결과 등의 문구로 구성 |

| 택배 | 택배 도착, 주소지 오류 등의 문구로 구성 |

| 공공기관사칭 | 공공 기관을 사칭하여 관심을 유도하는 문구로 구성 |

| 보이스피싱 | 피해자 전화를 유도하는 문구로 구성 |

다음 그림은 스미싱 키워드 별 발견 비율을 보여주고 있습니다.

[그림 1] 스미싱 키워드 별 비율

그림을 살펴보면 공격 비율은 건강검진 스미싱 공격이 52.72%를 차지하고 있으며 택배 스미싱이 39.72%, 공공기관 사칭 스미싱 문자가 5.1%, 마지막으로 보이스피싱 스미싱 문자가 1.1%를 차지하고 있습니다.

4월은 대부분의 스미싱 공격이 건강검진 키워드를 활용하여 이루어지고 있는 것을 알 수 있습니다.

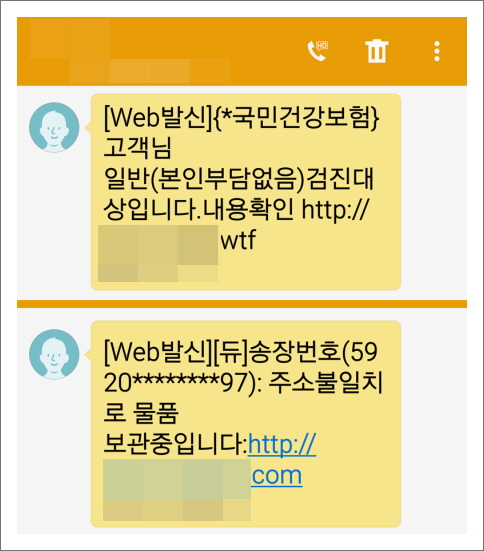

다음 그림은 발견된 스미싱 문자들의 화면입니다.

[그림 2] 스미싱 문자

이어서 각 키워드 별 주요 스미싱 문자들을 살펴보도록 하겠습니다. 발견 비율은 스미싱 키워드 별로 분류된 문자 내에서의 비율입니다. 가장 많이 발견되고 있는 건강검진 스미싱 문자부터 살펴보도록 하겠습니다.

다음은 건강검진 스미싱 문자들을 정리한 것입니다.

| 건강검진 | 발견비율 |

| [Web발신]{*국민건강보험}고객님 일반(본인부담없음)검진대상입니다.내용확인 hxxp://xxx.xxxx[.]wtf | 28.7% |

| [Web발신]국민건강 검진 통지서 입니다. hxxp://xx.xxxxxxxx[.]site자세한내용 확인 | 17% |

| [Web발신][건강검진공단]건강검진 보고서 발송완료,내용보기 hxxp://xxx.xxxx[.]wtf | 16% |

| [Web발신][국민건강보험]건강검진 보고서 발송완료,내용보기 hxxp://xxx.xxxx[.]wtf | 13.9% |

| [Web발신]*국민보험공단신체검진 {통 지 서} 발송완료,내용보기 hxxp://xxx.xxxx[.]wtf | 7.8% |

| [Web발신][*국민건강보험] 2023년 무료(본인부담없음)검진대상입니다.내용보기 hxxp://xxx.xxxx[.]wtf | 3% |

| [Web발신][*국민보험센터]신체종합검진 {통지서} 발송완료,내용보기 hxxp://xxx.xxxx[.]wtf | 2.7% |

| [Web발신]의료보험 건강검진 hxxp://xx.xxxxxxxx[.]site 내용확인 | 2% |

| [Web발신]고객님 2023년 일반(본인부담없음)검진대상입니다.내용확인 hxxp://xxx.xxxx[.]wtf | 1% |

| [Web발신]*국민건강보험*건강검사 {안내서} 발송완료,내용확인 hxxp://xxx.xxxx[.]black | 1% |

[표 2] 건강검진 스미싱

피해자가 건강검진 스미싱 문자를 받게 된다면 건강검진과 관련된 문서를 받은 것으로 오인하여 내용을 보기 위해 링크를 클릭하게 됩니다. 하지만 다운로드하는 것은 건강검진 관련 문서가 아닌 악성 앱입니다.

다운로드한 악성 앱은 피해자의 개인정보 탈취를 목적으로 제작되어 있으며 신분증, 금융 정보등의 민감한 개인정보 탈취를 시도합니다.

다음은 택배 스미싱 문자들을 정리한 것입니다.

| 택배 | 발견비율 |

| [로젠]송장번호[525************92]주소불일치.로.물품..보관중입니다:[ xxx.xxxxxxxxx[.]com ] | 30.7% |

| [Web발신] 배송불가&l;도로명불일치&g;앱 다운로드주소지확인부탁드립니다 hxxp://xxxxx.xxxxx[.]com | 17.6% |

| [로젠]송장번호[5825*********9]주소불일치로물품:보:관중입니다: xx.xxxxxxxxx[.]com 부탁드립니 | 10% |

| [국제발신][한진택배]통관 보류로 인한개인통관부호 확인요망문의하기hxxps://bit[.]ly/xxxxxxx | 8% |

| (로젠택 배)송장번호[520*********9].주.소불일치로물품보관중입니다: hxxps://c11[.]kr/xxxxx | 5.7% |

| [국외발신](CJ 대한통운)배송지 오류 확인후 배송지를 설정해주세요hxxps://c11[.]kr/xxxxx | 4.4% |

| [Web발신][듀]운송장번호(5919********19): 물품지연 확인하시기바랍니다. hxxp://xxxxx.xxxxx[.]com | 2.4% |

| [로젠]운송장번호[958*5]주소지미확인.반송처리주소확인 hxxps://han[.]gl/xxxxxx | 1.9% |

| 훔픽택 배배송했습니다 hxxp://xxxxx.xxxxx[.]com | 1.7% |

| [한진택배]통관 보류로 인하여개인통관부호 확인 요망문의하기hxxps://bit[.]ly/xxxxxxx | 1.5% |

[표 3] 택배 스미싱

택배 스미싱의 주요 내용은 주소 등이 잘못되어 배송이 안된다는 내용으로 변화가 없습니다. 그러나 택배 스미싱 문자를 받게 되면 택배 회사의 문자로 오인하여 공격자의 의도대로 악성 앱을 다운로드하여 설치하게 됩니다.

이렇게 설치된 악성 앱은 피해자의 정보를 탈취하여 공격자에게 전달합니다. 공격자는 탈취한 피해자의 개인정보를 활용하여 보다 효과적인 스미싱 공격을 실행하거나 금전 탈취를 위해 피해자의 정보를 활용합니다.

다음은 공공기관을 사칭하는 스미싱 문자들을 살펴보겠습니다.

| 공공기관사칭 | 발견비율 |

| [NPS국민연금]2023년도 연금액 변동 통 지 서 hxxps://me2[.]do/xxxxxxxx | 43.9% |

| [Web발신]*종합검진센터신체검사 통*지*서 발송완료,내용보기 hxxp://xxx.xxxx[.]wtf | 19.8% |

| [Web발신][국민연금공단]국민연금 복지통 지 서 발송 완료 hxxps://me2[.]do/xxxxxxxx | 18.9% |

| [국민연금공단]국민연금 2023년도 인하 통 지 서 hxxps://me2[.]do/xxxxxxxx | 13.7% |

| [Web발신][질병관리청]건강검사 통지서 발송완료,내용보기 hxxp://xxx.xxxx[.]wtf | 3.4% |

[표 4] 공공기관사칭 스미싱

공공기관 사칭 스미싱은 다양한 공공기관을 사칭합니다. 위 표의 스미싱 문자는 국민연금과 질병관리청을 사칭하고 있습니다. 피해자들이 위 스미싱 문자를 수신하면 잘 알고 있는 공공기관에서 보낸 문자로 오인하여 공격자의 의도대로 링크를 클릭하여 악성 앱을 설치하게 됩니다.

다음은 보이스피싱을 유도하는 스미싱 문자들을 살펴보겠습니다.

| 보이스피싱 | 발견비율 |

| [국제발신] 해외직구 금액:621,820원 송장번호:3492 정상처리완료 물품 출고준비 본인구매 아닐시 문의:031-xxx-xxxx | 11% |

| [국외발신]해외승인79** 합계대금:639.200원 상품A04****JP정상처리되었습니다. 확인문의:02-xxx-xxxx | 9% |

| [통관세금미납안내] 합계:486,500원(7개월분) 금일 미납시 민형사소송 진행예정 관세청 통관국:053.xxx.xxxx | 7% |

| [국제발신][통관세금미납안내]세금합계:392,000원(7개월분)금일 정상처리예정 본인 아닌 경우 관세청 053.xxx.xxxx | 7% |

| [국제발신][신한카드]고객님 11**-****-****-4852카드 발급안내 본인 아닐시 신고요망 상담접수:02-xxxx-xxxx | 6% |

[표 5] 보이스피싱 유도 스미싱

보이스피싱 스미싱은 기존의 스미싱 공격과 달리 악성 앱을 유포하는 url 대신 공격자의 전화번호를 보내어 전화를 유도하는 특징이 있습니다.

피해자가 공격자에게 전화를 하게 되면 공격자는 피해자에게 악성 앱 설치를 안내하여 악성 앱을 유포하는 방식입니다.

전화 통화를 통해 안내를 받기에 피해자는 url을 포함하는 문자보다 더 쉽게 착각을 일으킬 수 있으며 안내에 따라 악성 앱 설치를 진행하게 됩니다.

다른 악성 앱 공격도 그렇겠지만 스미싱 공격 또한 사전 예방이 가장 중요합니다. 스마트폰을 사용하시는 분들은 스스로 보안의식을 고취시킬 필요가 있으며 스미싱에 대한 경각심을 가져야 하겠습니다.

스미싱의 예방 방법은 비교적 간단합니다. 문자 내의 URL 링크를 클릭하지 않거나 다운로드한 악성 앱을 설치하지 않으면 됩니다. 그리고 알약M과 같이 신뢰할 수 있는 백신 앱을 설치하여 사용하는 것도 피해를 예방하는 데 도움이 됩니다.

[그림 3] 구글 플레이 스토어 - 알약M 설치 페이지

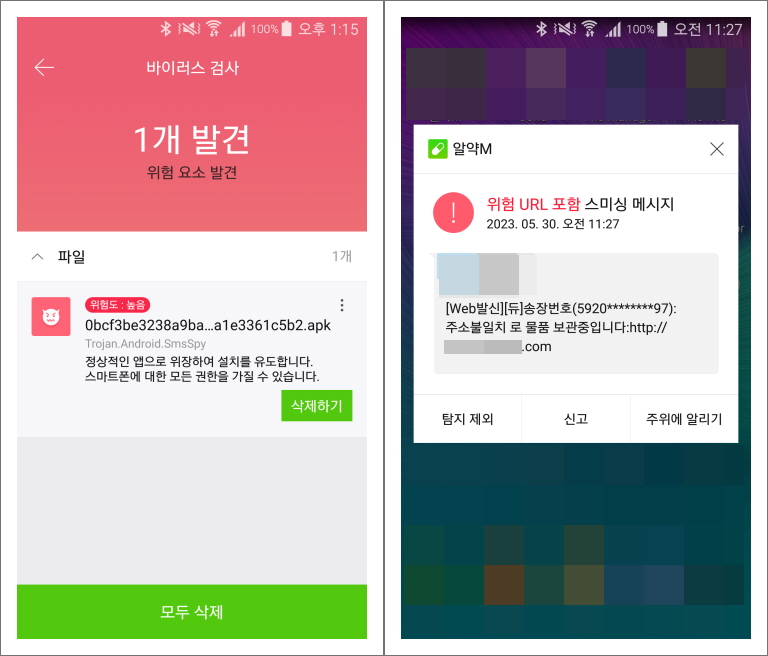

알약M의 악성 앱 탐지 화면

[그림 4] 스미싱 악성 앱 탐지 화면