北 해킹 조직, 한미연합훈련 기간 중 방위산업체 대상 공격

한미 연합군사훈련이 22일 시작되어 진행중인 가운데, 한국의 방위산업체를 대상으로 한 사이버 위협 징후가 다수 포착되어 관련 기업 및 기관들의 각별한 주의가 필요합니다.

이번 공격징후는 한미 연합훈련이 시작된 22일 처음 탐지되었습니다.

처음에는 컴퓨터의 아이피 및 맥주소 조회 프로그램으로 위장한 실행파일(.EXE) 형태로 발견되었으며, 해당 파일 실행 시 실제 컴퓨터 네트워크 정보를 출력해주지만 백그라운드에서는 사용자 몰래 백도어 기능의 악성 dll 모듈을 심어 내부 정보 수집 및 외부 탈취를 시도하였습니다.

이후 PDF나 XLSM 문서처럼 보이게 하는 2중 확장자를 추가한 스크립트(JSE, VBS) 공격 방식으로 전환하였으며, 거기에 흔히 바로가기(LNK) 아이콘처럼 보여지는 실행파일(PIF) 확장자를 사용한 공격 수법도 사용였습니다.

ESRC 분석 결과, 이번에 탐지된 위협들은 거의 동일한 악성 패턴을 보이고 있으며, 동일한 미국 소재 아이피(216.189.154[.]6) 주소와 악성 명령을 주고받는 것이 확인되었으며, 이는 동일 조직이 공격방식의 다변화를 통하여 효과적인 공격방식을 찾고 있는 것으로 추측되고 있습니다.

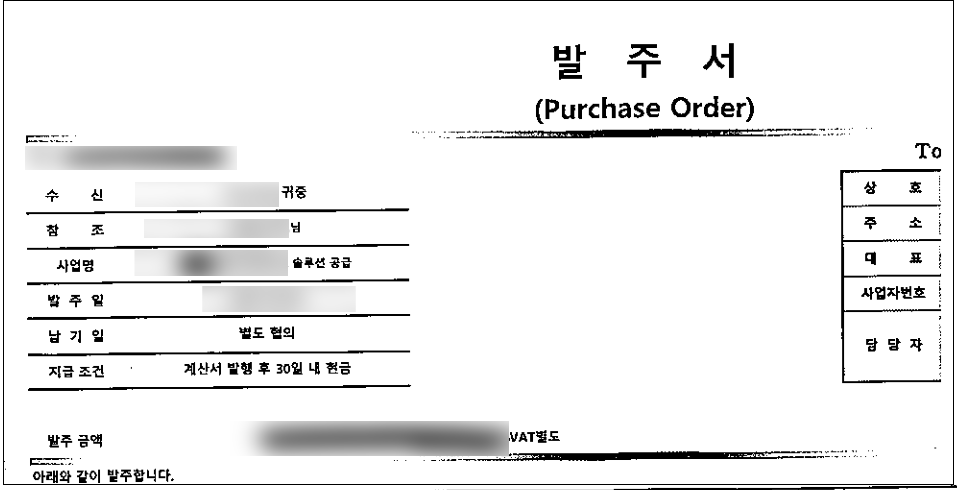

[그림 1] 해킹 공격에 도용된 발주서 파일 화면

주목할 만한 점은, 국내 방위산업체와 관련된 내부 문건이나 표현이 공격 미끼로 활용되었는데 악성 파일 실행 후 보여지는 정상 파일 중 일부가 국내 문서보안솔루션(DRM)으로 암호화가 적용된 상태로 발견되어 이미 탈취된 내부 자료가 후속 공격에 재활용된 것이 아닌지 의심되고 있습니다.

이번 공격에는 악성파일을 이용한 공격 외에도 방위산업체 내부망 로그인 서비스처럼 위장한 피싱 페이지가 이용되었습니다. 피싱 페이지는 주의 깊게 보지 않으면 실제 페이지로 인지할 수 없도록 정교하게 제작되었으며, 공격자는 이를 통해 이용자 계정탈취를 시도하였습니다.

북한의 사이버 공격은 기관, 기업 뿐만 아니라 관련 분야의 민간 전문가들 및 관련자들로 그 공격 대상을 넓혀가며 위협 수위를 높히고 있습니다.

한미 군사 훈련이 9월 1일까지 예정되어 있는 만큼, 국방·방산·우주항공 등 분야의 기업, 기관 및 관련 민간 전문가 여러분들은 사이버 보안에 각별한 주의를 기울여야 하겠습니다.

ESRC는 여러 지표들을 분석한 결과, 이번 공격은 북한 정찰총국이 배후에 있는 김수키(Kimsuky) 혹은 탈륨(Thallium) 이라고 알려진 조직이 2019년부터 진행중인 블루 에스티메이트(Blue Estimate) 캠페인의 연장선으로 결론지었습니다.

※ 블루 에스티메이트 캠페인 관련글

'북한비핵화’ 관련 내용 담은 악성문서 유포 (21.05.12)

탈륨 조직, 2021년 외교부 재외공관 복무 관련 실태 조사 위장 공격 (21.05.07)

탈륨 조직, 사설 주식 투자 메신저 악용해 소프트웨어 공급망 공격 수행 (21.01.03)

北 연계 탈륨조직, '블루 에스티메이트(Blue Estimate)' APT 캠페인 지속 (20.11.12)

국방부 출신 이력서를 위장한 김수키(Kimsuky) 조직의 '블루 에스티메이트 Part7' APT 공격 주의 (20.03.23)

김수키(Kimsuky) 조직, 실제 주민등록등본 파일로 둔갑한 '블루 에스티메이트 Part3' APT 공격 주의 (20.03.02)

청와대 행사 견적서 사칭 변종, '블루 에스티메이트 Part 2' (20.01.21)

김수키 조직, 청와대 녹지원/상춘재 행사 견적서 사칭 APT 공격(19.12.04)

이스트시큐리티는 피해 확산 방지를 위한 대응 조치를 한국인터넷진흥원(KISA) 등 관련 부처와 긴밀하게 협력하고 있습니다.

IoC

216.189.154[.]6