남북 회담 관련 인터뷰 기사 문서로 위장한 악성코드 주의

안녕하세요. 이스트시큐리티 시큐리티대응센터(ESRC)입니다.

최근 '동맹과 비핵화를 주제로 한 남북 회담 관련 인터뷰 기사 문서'로 위장한 악성코드가 발견되어 주의를 당부드립니다.

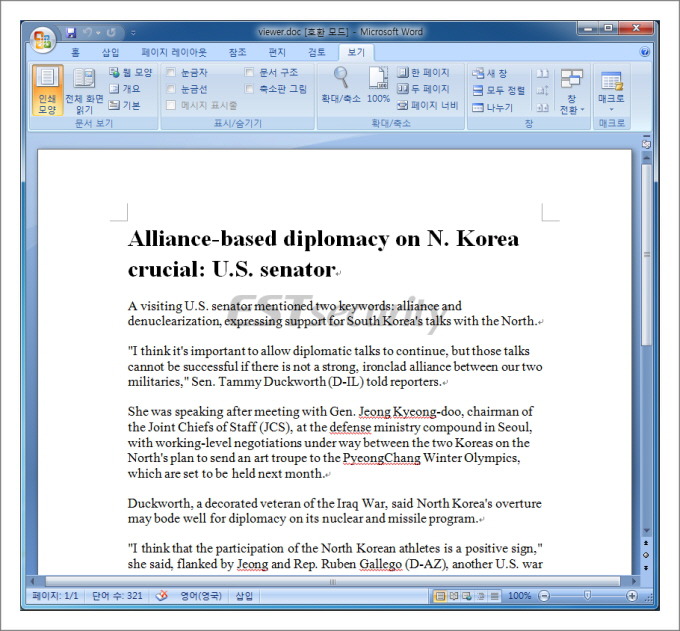

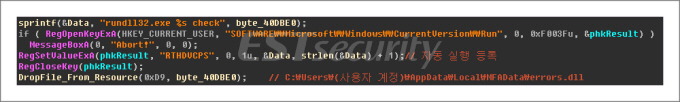

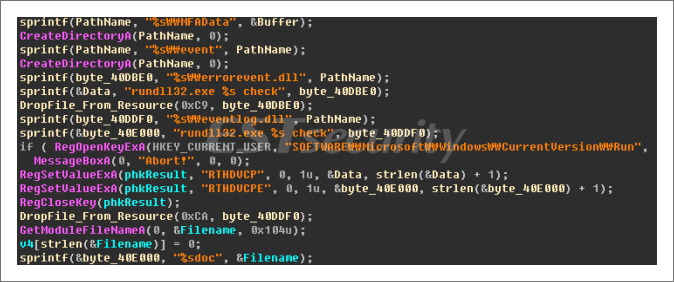

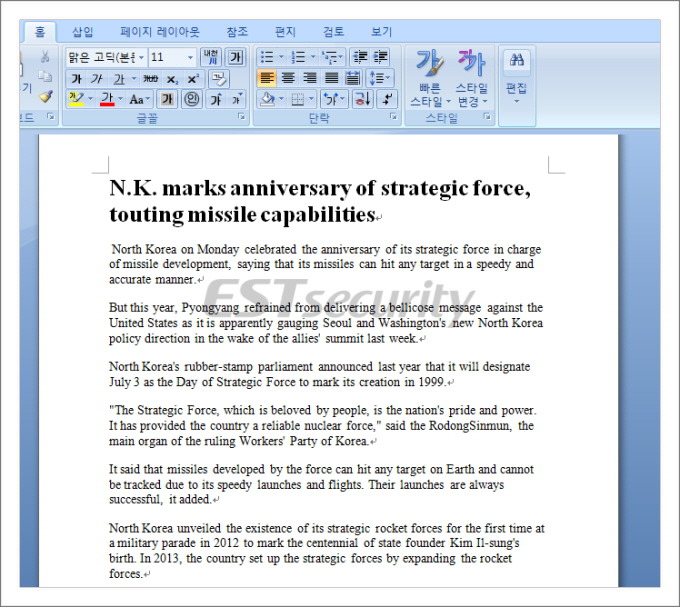

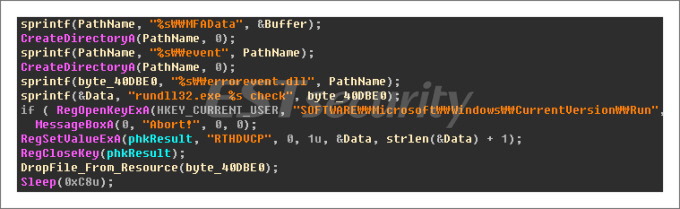

이번에 발견된 악성코드를 실행하면 인터뷰 기사가 작성된 정상 문서를 보여줍니다. 하지만 드롭퍼로서, 'C:\Users\(사용자 계정)\AppData\Local\MFAData\event\' 경로에 'errors.dll' 악성 파일을 자가 복제 및 실행합니다. 또한 윈도우 부팅 시 자동 실행을 위해 자동 실행 레지스트리에 등록합니다. 추후 본 악성코드는 자가 삭제됩니다.

[그림 1] 남북 회담 관련 인터뷰 기사 내용이 담긴 문서

[그림 2] 자가 복제 및 자동 실행 레지스트리 등록 코드

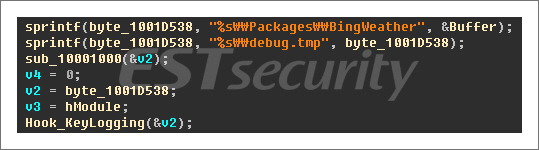

드롭퍼에서 실행되는 'errors.dll'은 키로깅 기능과 봇 기능을 수행합니다. 사용자로부터 탈취한 입력, 클립보드 정보, 현재 실행 중인 창 이름을 'C:\Users\(사용자 계정)\AppData\Local\Packages\BingWeather\' 경로의 'debug.tmp' 파일에 저장합니다.

[그림 3] 키로깅 정보 저장 코드

다음은 봇 기능입니다. 'C:\Users\(사용자 계정)\AppData\Local\Packages\BingWeather\' 경로의 'repaired' 파일에 C&C(checksessionmail.esy.es)에서 받아온 데이터를 저장합니다.

[그림 4] C&C 전송 코드의 일부

받아온 데이터를 토대로 봇 기능을 수행합니다. 봇 기능에는 C&C에 파일 전송, 시스템 정보 전송, 스크린샷을 서버로 전송, 파일 이름 및 크기 정보 전송, 파일 삭제, 프로세스 실행, 추가 명령 확인 기능이 있습니다.

[그림 5] 봇 기능 코드

한편, 이번 악성코드에서 발견된 PDB 경로는 다음과 같으며 이 PDB를 토대로 한 변종이 과거에도 발견된 바가 있습니다.

※ 이번에 발견된 PDB 경로

F:\0_work\planes\2018\0328\Doc7\Release\Doc.pdb(TimeStamp : 2018.03.29 07:21:34(UTC))

※ 과거에 발견된 PDB 경로 중 일부

F:\0_work\planes\2017\0704\Doc7\Release\Doc.pdb(TimeStamp : 2017.07.04 14:22:35(UTC))

└ F:\0_work\planes\2017\0626\virus-load\_Result\virus-dll.pdb(드롭된 DLL)

F:\0_work\planes\2017\0508\Doc7\Release\Doc.pdb(TimeStamp : 2017.05.08 10:54:49(UTC))

└ F:\0_work\planes\2017\0502\virus-load\_Result\virus-dll.pdb(드롭된 DLL)

[표 1] 개발자 PDB 경로

우선 2017년 7월 4일에 제작된 것으로 보여지는 악성코드는 이번 악성코드와 동일한 경로에 'errorevent.dll' 파일 이름으로 드롭 및 자동 실행 레지스트리 등록합니다. 이후 자가 삭제합니다. 해당 악성코드 리소스(AVI 204)에 북한의 전략군 창설기념일과 관련된 기사 문서가 포함되어 있지만, 실제로 사용자에게는 보여주지 않습니다.

[그림 6] 'errorevent.dll' 드롭 및 자동 실행

다음은 악성코드 리소스에 있는 기사 문서입니다.

[그림 7] 악성코드 리소스에 저장된 북한의 전략군 창설기념일과 관련된 기사 문서

자동 실행 레지스트리로 부터 실행되는 'errorevent.dll'은 앞서 분석한 'errors.dll'와 동일하게 키로깅 기능과 C&C(member-daumchk.netai.net) 연결 뒤, 봇 기능을 수행합니다. 다음은 봇 기능 코드이며, 'errors.dll'과 동일한 코드 구조를 가집니다.

[그림 8] 'errorevent.dll'의 봇 기능 코드

다음은 2017년 5월 8일에 제작된 것으로 보여지는 변종의 메인 코드입니다. 마찬가지로 동일 경로에 'errorevent.dll' 악성 파일을 드롭하며, C&C(member-daumchk.netai.net)에 연결하고, 봇 기능을 포함한 키로깅 을 수행합니다.

[그림 9] 2017년 5월 8일에 제작된 것으로 보여지는 변종의 메인 코드

본 포스트에서 언급한 3가지 드롭퍼와 드롭된 파일에서 확인된 정보들의 일부를 간략하게 표로 비교해 정리하면 다음과 같습니다.

| 2018.03.29 발견 악성코드 | 2017.07.04 발견 악성코드 | 2017.05.08 발견 악성코드 |

드롭 경로 | C:\Users\(사용자 계정)\AppData\Local\MFAData\Event\ | ||

자동 실행 레지스트리 이름 | RTHDVCPS | RTHDVCP | |

드롭된 악성 파일 이름 | errors.dll | errorevent.dll | |

C&C 주소 | checksessionmail.esy.es | member-daumchk.netai.net | |

[표2] TimeStamp 기준 악성코드별 드롭퍼 및 드롭된 파일 비교

따라서 지속적으로 악성코드가 발견될 수 있어 주의가 필요합니다. 악성코드에 감염이 되지 않기 위해서는 검증되지 않은 파일을 실행하기 전, 백신 프로그램을 이용하여 악성 여부 검사를 수행해주시기 바랍니다.

현재 알약에서는 관련 샘플들을 'Trojan.Agent.340480B', 'Trojan.Downloader.Agent', 'Trojan.Agent.Qkkbal'로 진단하고 있습니다.