北 해킹 조직, 韓 국방·안보 전문가를 노린 APT 공격 수행

한국의 국방·안보 분야 논문심사 및 행사 내용처럼 위장한 사이버 위협 활동이 다수 포착되어 관련자 여러분들의 각별한 주의가 필요합니다.

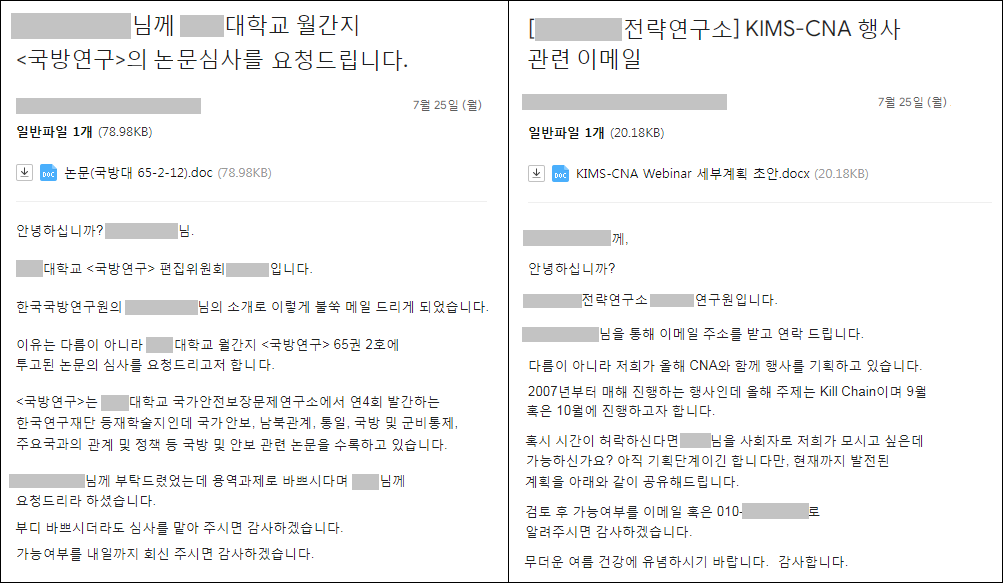

해당 공격은 지난 월요일에 수행된 것으로 확인되었으며, 실존하는 특정 대학과 연구소의 업무 요청 내용처럼 위장했습니다.

[그림 1] 공격에 사용된 피싱 메일

공격자는 전형적인 이메일 기반의 스피어 피싱(Spear Phishing) 공격 기법을 구사했으며, 마치 다가오는 행사의 세부계획 초안 및 논문심사 워드(DOC) 문서 파일처럼 수신자를 현혹했습니다.

ESRC의 분석결과 해당 문서는 실제 이메일에 첨부된 첨부파일 형태가 아니라, 특정 웹 사이트(files.cllouds.great-site[.]net)로 접속 후 악성 워드 파일이 내려지는 것으로 확인되었습니다.

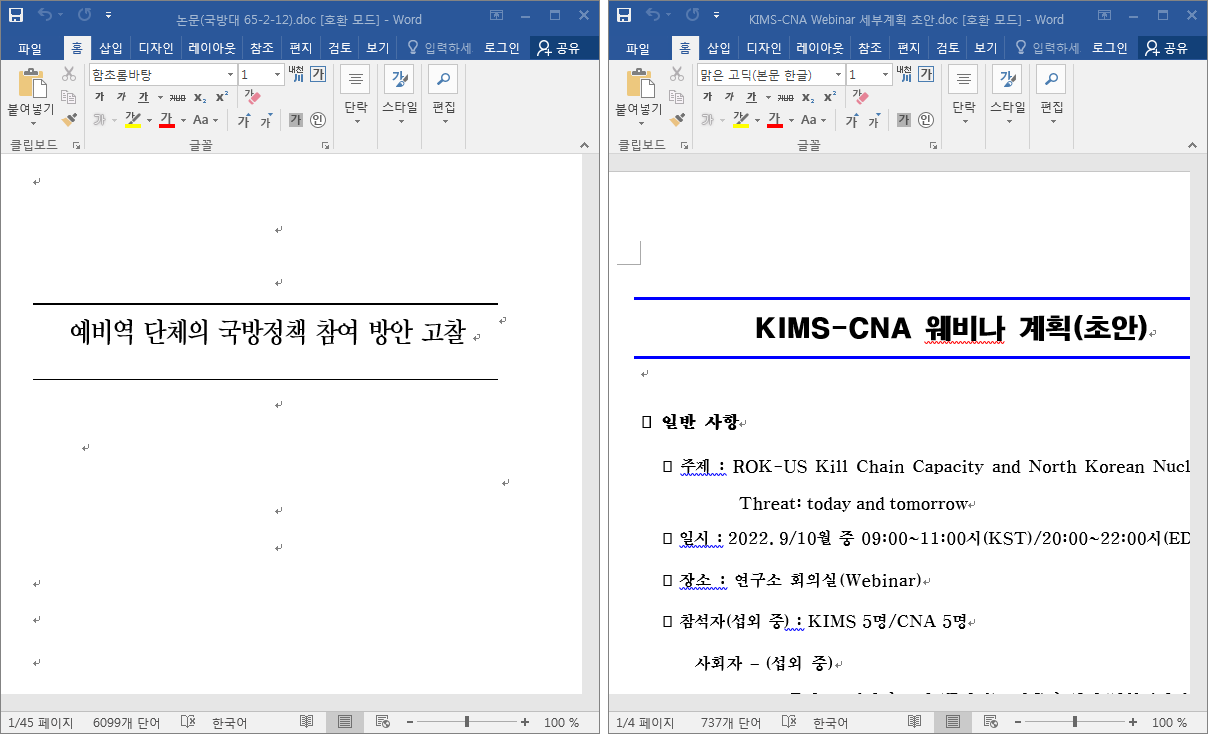

각 이메일에 따라 다운로드되는 파일명은 ‘논문(국방대 65-2-12).doc’, ‘KIMS-CNA Webinar 세부계획 초안.doc’으로, 공격자는 보안 제품의 차단이나 의심을 최대한 피하기 위해 접속 시차에 따라 서버에서 악성과 정상을 선택적으로 배포하는 수법을 동원하였습니다.

[그림 2] 정상 문서를 위장한 악성 파일

이번 공격은 국방·안보 분야의 전현직 고위관계자를 타깃으로 수행됐는데, 만약 워드 파일에 포함된 악성 매크로를 허용할 경우 ‘freunkown1.sportsontheweb[.]net’ 명령 제어(C2) 서버와 은밀히 통신을 수행하고 컴퓨터에 존재하는 정보 수집 및 탈취를 시도합니다. 더불어 이번 공격에 발견된 문서는 공통적으로 ‘kisa’ 이름의 작성자 계정이 존재하는데, 이는 최근 유사 위협 사례에서 지속 발견되고 있는 점입니다.

이번 공격은 국방·안보 분야 전문가를 집중 겨냥한 이른바 페이크 스트라이커(Fake Striker) APT 캠페인의 연장선으로, 위협 벡터와 공격 도구 등을 종합 분석한 결과 북한 정찰총국 연계 해킹 조직 소행으로 판단됩니다.

이번 공격 배후로 지목된 사이버 안보 위협 조직은 DOC 악성 문서뿐만 아니라, OLE를 삽입한 HWP 문서 공격도 사용하였는데, 지난 20일, 마치 북한 종교 아카데미 강의 요청 안내문처럼 위장해 악성 HWP 파일을 북한인권 분야의 종교 지도자나 대북 분야 종사자에게 전달하였습니다. 이때도 ‘files.cllouds.great-site[.]net’ 주소와 ‘sooyeon55.atwebpages[.]com’ 도메인이 활용되었습니다.

북한 정권 차원에서 조직적으로 전개중인 사이버 안보 위협 수위와 공세가 갈수록 거세지고 있으며, 특히, 외교·안보·국방·통일 분야 전문가들은 쉽게 공격의 표적이 되고 있어 정보보안에 만전을 기해야 합니다.

현재 이스트시큐리티에서는 APT 공격에 대해 지속적으로 모니터링 중에 있으며, 이와 관련된 사이버 위협 정보를 한국인터넷진흥원(KISA) 등 관계 당국과 긴밀히 공유하여 위협이 확산되지 않도록 협력을 유지하고 있습니다.

C2

files.cllouds.great-site[.]net

freunkown1.sportsontheweb[.]net

sooyeon55.atwebpages[.]com