가상화폐 모네로(XMR) 채굴기능의 한국 맞춤형 표적공격 증가

안녕하세요? 이스트시큐리티 시큐리티대응센터(ESRC)입니다.

2016년 12월 부터 한국에 다수 유포된 '비너스 락커(Venus Locker)' 랜섬웨어 공격자는 2017년 11월 말부터 가상화폐 모네로(Monero/XMR) 채굴 기능의 악성 파일을 지속적으로 유포하고 있습니다.

특히, 공격자는 유창한 한국어 기반의 스피어피싱(Spear Phishing) 공격 기법을 쓰고 있습니다.

최근에는 한국의 특정 의료시설 웹 사이트에 공개된 간호사 채용 문의 메일로 공격을 수행하고 있는 특징이 있습니다.

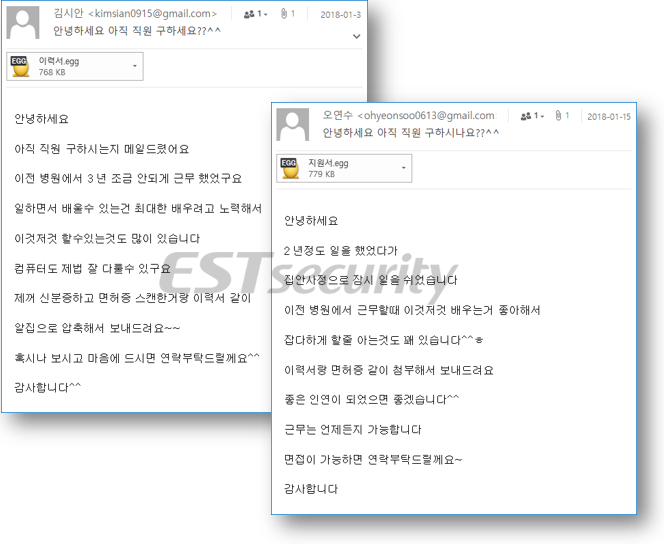

[그림 1] 특정 병원 구직 및 지원서로 위장한 공격 이메일 화면

공격자는 2016년부터 주로 구글 지메일을 생성해 공격에 활용하고 있으며, 한국식 이름의 계정명을 쓰고 있습니다.

또한, 공통적으로 문장에 마침표(.)가 없고, 한국식 이모티콘 표시를 반복적으로 사용하기도 합니다.

첨부파일에는 바로가기(.LNK) 파일과 숨김속성의 실행형 악성파일(.EXE)이 포함되어 있습니다.

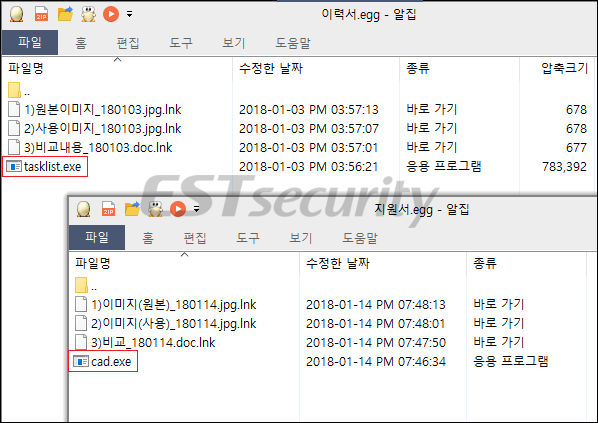

[그림 2] 압축파일 내부에 포함되어 있는 바로가기 파일과 실행 파일

2중 확장자로 위장하고 있는 바로가기(.LNK) 파일은 사진(.JPG)과 문서(.DOC) 파일처럼 위장하고 있지만 모두 악성 파일(.EXE)을 실행하는 역할을 수행하게 됩니다.

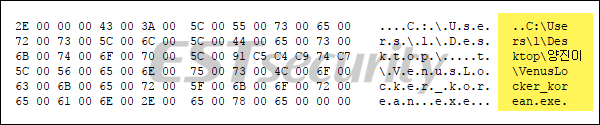

[그림 3] 바로가기 파일 속성과 실행 파일 화면

바로가기(.LNK) 파일의 속성을 살펴보면 기존 '비너스 락커(Venus Locker)' 랜섬웨어와 동일하다는 것을 확인할 수 있습니다.

[그림 4] 비너스락커와 동일한 바로가기 코드 화면

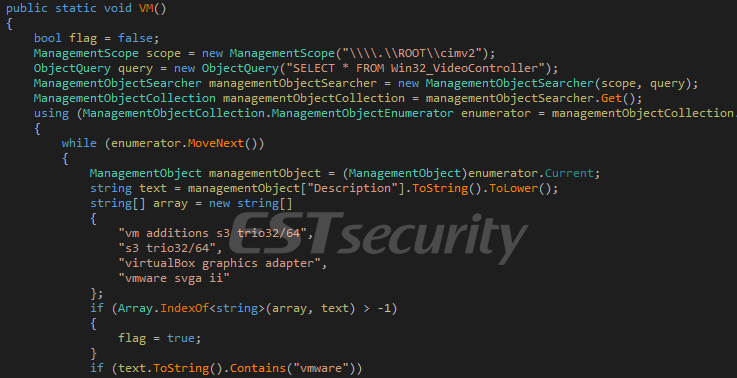

악성 파일(.EXE)이 실행되면 분석 방해 목적의 Anti-VM 기능이 작동합니다. 실행 중인 운영체제 환경이 SandBoxie, VMware, VirtualBox 등인지 확인 후 조건이 맞을 경우 프로세스 종료를 진행합니다.

[그림 5] Anti-VM 일부 코드 화면

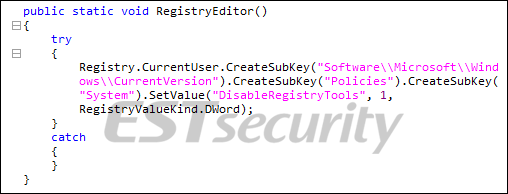

또한, 분석을 방해하기 위해 'DisableCMD', 'DisableRegistryTools', 'DisableTaskMgr', UAC' 등의 레지스트리 설정을 수행합니다.

[그림 6] 레지스트리 편집기 실행 해제 화면

이외에도 패킷 분석, 프로세스 종료 등 등 다양한 분석 방해 및 초기화 기능이 악성 파일에 포함되어 있습니다.

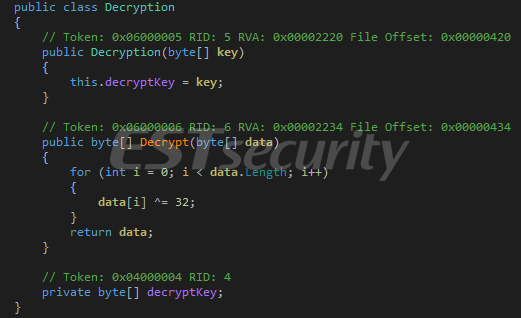

그리고 특정 복호화 루틴 함수를 통해 모네로 채굴 기능의 코드를 작동시켜 감염된 컴퓨터에서 채굴 기능을 은밀하게 진행합니다.

[그림 7] 복호화 코드 화면

복호화 과정이 진행된 후 정상 프로세스에 모네로 채굴기 코드를 삽입해 작동을 하게 됩니다.

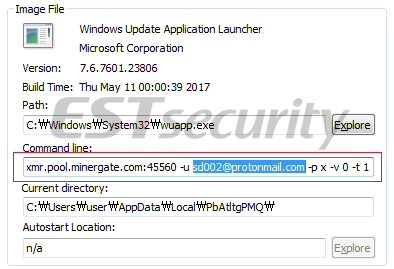

공격자는 기존에 Block Hash 지갑 코드를 사용했으나, 최근 공격에는 특정 이메일 주소 ID 계정을 사용하고 있습니다.

"C:\Windows\System32\wuapp.exe" -o xmr.pool.minergate.com:45560 -u sd002@protonmail.com -p x -v 0 -t 1 |

[그림 8] 정상 프로세스에 인젝션되어 작동하는 모네로 채굴 명령

이처럼 비너스 락커(Venus Locker) 랜섬웨어 제작자가 한국 맞춤형으로 지속적인 공격을 수행하고 있으며, 최근에는 가상 화폐 채굴에 집중하고 있다는 것을 알 수 있습니다.

특히, 한국 맞춤형 기반의 공격으로 수행되고 있으므로, 이와 유사한 이메일에 현혹되지 않도록 각별한 주의가 필요합니다.

채굴 기능의 악성 파일에 감염될 경우 자신도 모르게 시스템의 자원부족으로 컴퓨터 속도가 현저히 느려지는 피해를 입을 수 있게 됩니다.

알약에서는 Misc.Riskware.BitCoinMiner 탐지명 등으로 추가된 상태이며, 또 다른 변종 출현에 대비에 보안 모니터링을 강화하고 있습니다.