WannaCry가 사용했던 SMB취약점으로 유포중인 PETYA 랜섬웨어 최신버전 주의!

안녕하세요. 이스트시큐리티입니다.

SMB 취약점(MS17-010)을 이용한 PETYA 랜섬웨어가 유포되고 있습니다. 해당 취약점은 지난 5월, 전 세계적으로 큰 이슈가 되었던 워너크라이(WannaCry) 랜섬웨어가 이용한 것과 동일한 취약점 입니다.

PETYA 랜섬웨어는 2016년 초, 최초 발견되었던 랜섬웨어로, 이는 MFT(Master File Table)영역에 대한 암호화뿐만 아니라 MBR(Master Boot Record)영역을 감염시켜서 시스템 자체를 먹통으로 만듭니다. 이번에 유포중인 PETYA 랜섬웨어의 경우, WannaCry와 거의 동일하게 네트워크웜의 기능이 추가된 것으로 보입니다.

자세한 내용은 상세 분석후 업데이트할 예정입니다.

이번 PETYA 랜섬웨어가 감염시키는 확장자 정보는 다음과 같습니다.

3ds, 7z, accdb, ai, asp, aspx, avhd, back, bak, c, cfg, conf, cpp, cs, ctl, dbf, disk, djvu, doc, docx, dwg, eml, fdb, gz, h, hdd, kdbx, mai, l, mdb, msg, nrg, ora, ost, ova, ovf, pdf, php, pmf, ppt, pptx, pst, pv, i, py, pyc, rar, rtf, sln, sql, tar, vbox, vbs, vcb, vdi, vfd, vmc, vmd, k, vmsd, vmx, vsdx, vsv, work, xls, xlsx, xvd, zip

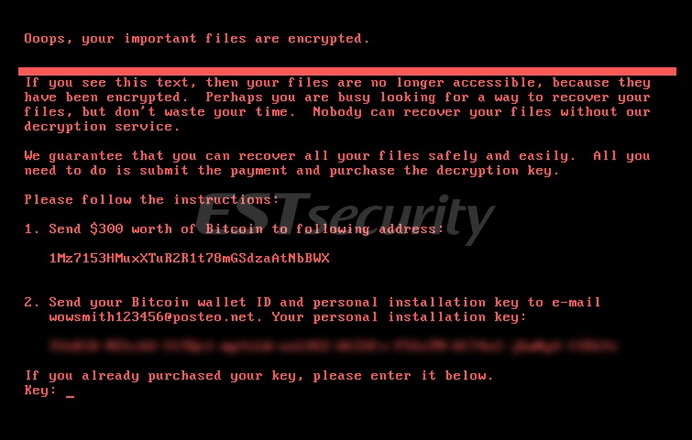

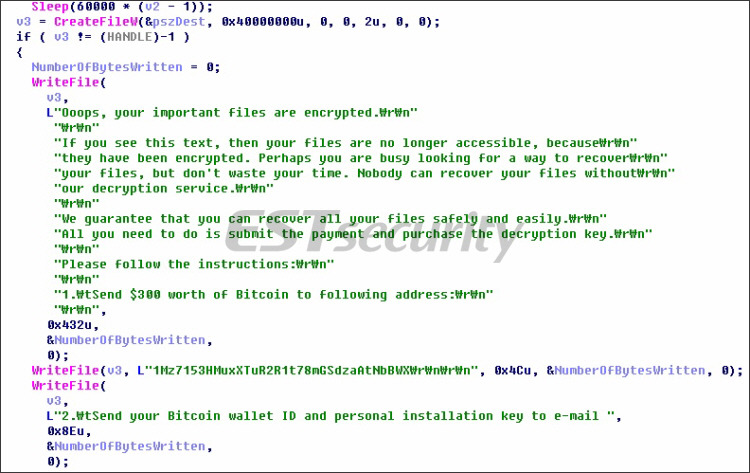

랜섬웨어에 감염된 시스템에는 랜섬메시지를 다음과 같이 발생합니다. 공격자는 이를 통해 300달러에 해당하는 비트코인을 특정 주소(비트코인지갑)으로 보내라고 안내합니다.

WannaCry 랜섬웨어와 마찬가지로 이번 PETYA 랜섬웨어는 SMB프로토콜의 취약점을 이용하고 있습니다. 따라서 사용자분들께서는 가장 우선적으로 사용중인 Windows OS의 최신패치가 되어 있는지 여부를 확인하시기 바랍니다.

※ 대응방법

1) 최신 윈도우 보안 업데이트 (▶ 윈도우 보안업데이트 방법 자세히 보기)

2) WMIC(Windows Management Instrumentation Command-line) 사용하지 않도록 설정(윈도우 보안업데이트와는 별도로 조치 필요)

3) 안전하지 않은 SMBv1 프로토콜 비활성화

4) c:/windows/perfc 폴더생성 후, 읽기 권한으로만 설정(임시방편)

* 해당 배치파일 실행 시, 자동생성

* Windows SMB 보안업데이트 롤업프리뷰패키지(KB4013389) 확인하러 가기

(KB4012212, KB4012215는 Windows7, Windows Server 2008 R2의 핫픽스번호입니다. )

* Microsoft 보안공지 MS17-010 확인하러가기

윈도우 취약점에 대한 업데이트가 최신인지 확인하셨다면, 굳이 네트워크 연결을 해제하지 않아도 됩니다. 또한 만일의 경우에 대비하여 반드시 중요자료에 대한 백업을 진행해 주시기 바랍니다.

알약에서는 해당 PETYA 랜섬웨어에 대해 Trojan.Ransom.Petya로 6월 27일부터 대응하고 있습니다.