드라이브 바이 다운로드 방식을 이용한 신종 호스트파일 변조 악성코드 발견!

안녕하세요 알약입니다.2014년 2월 21일 오후 12시경부터 다수 변조된 사이트에서 드라이브 바이 다운로드(Drive by Download) 방식을 이용하여 호스트파일 변조시키는 악성코드가 발견되었습니다.

이 악성코드에 감염되면, 호스트 파일이 변조될 뿐만 아니라, 부팅시 자동으로 자신이 실행되도록 레지스트리에 자신을 등록합니다. 이번에 발견된 호스트변조 악성코드의 특징은 호스트파일 변조 리스트에 기존의 포털 사이트, 은행권 사이트 이외에 증권사 사이트가 추가된 것 입니다.

이번에 추가된 증권사 사이트 목록은 아래와 같습니다.

미래에셋키움증권대신증권삼성증권동부증권

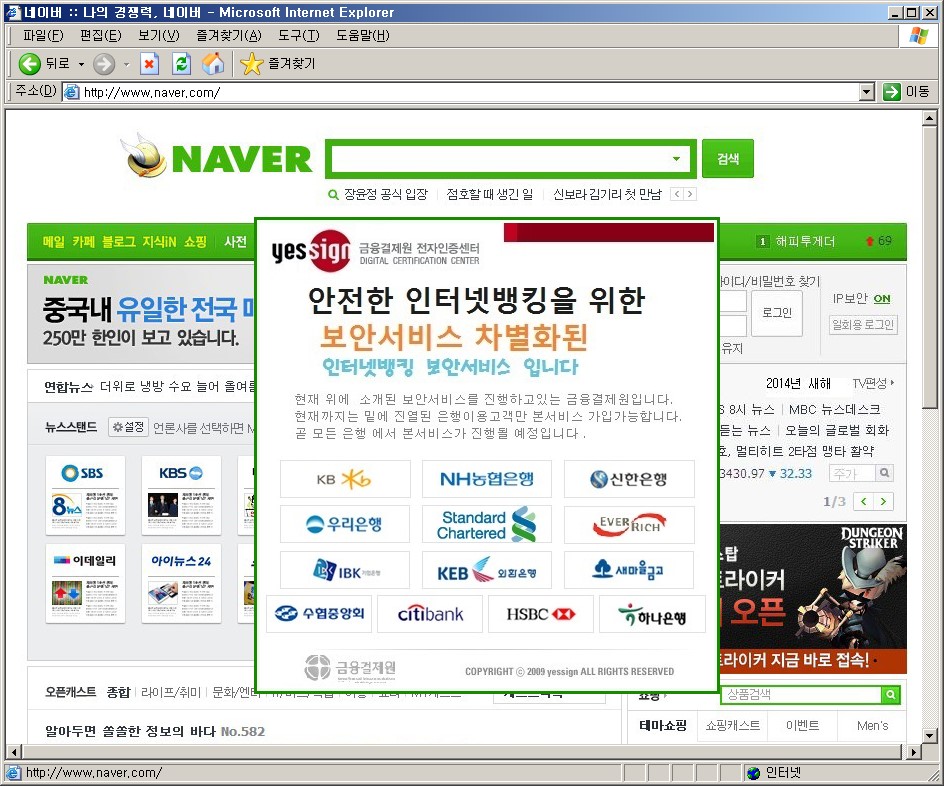

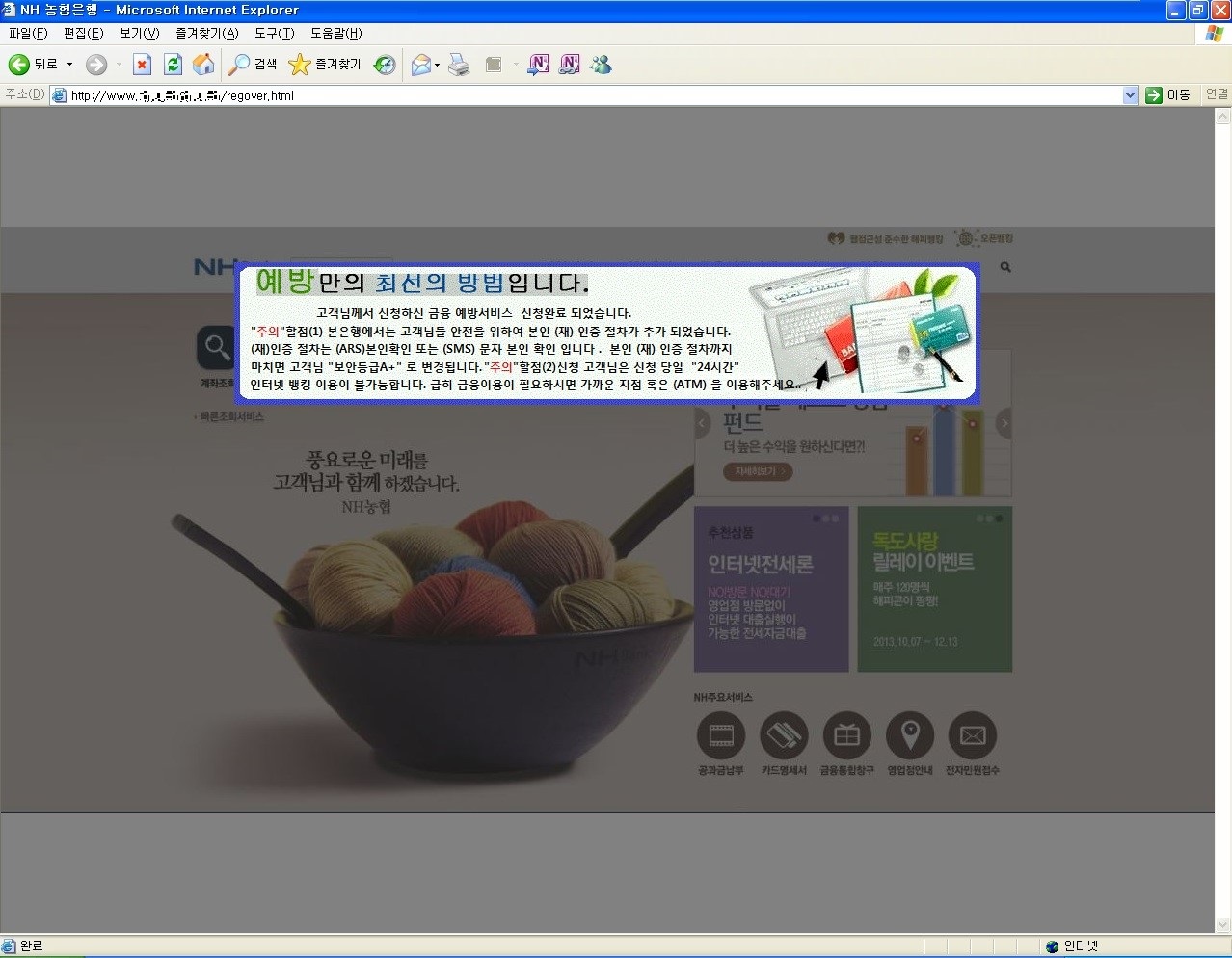

이 악성코드는 사용자가 특정 사이트에 접속을 시도하면, 변조된 사이트로 연결시키는 동시에 팝업창을 띄워 사용자의 클릭을 유도합니다.

<악성코드에 감염된 후 호스트파일이 변조되면 유명 포털사이트를 위장한 피싱사이트로 접속>

<악성코드에 감염된 후 호스트파일이 변조되면 유명 금융사이트를 위장한 피싱사이트로 접속>

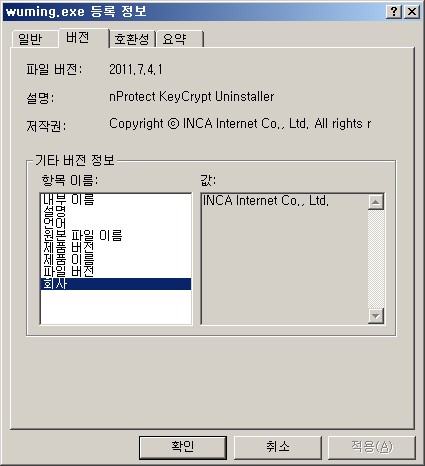

또한 사용자 PC가 악성코드에 감염되면, 추가로 공격자가 지정해 놓은 악성코드를 다운받는데, 이 악성코드는 감염된 사용자 PC에서 공인인증서 파일 탈취하는 역할을 하며, 이렇게 수집된 인증서는 공격자가 지정해 놓은 특정 서버로 전송합니다. 해당 파일은 nProtect KeyCrypt Uninstaller 관련 모듈로 위장하고 있습니다.

<정상파일로 위장한 악성코드>

대응팀 에서는 조속히 한국인터넷진흥원(KISA) 측에 사이트 차단을 요청 하였습니다. 현재(21일 18시 00분 기준) 가짜 증권사 사이트는 접근이 안되고 있는 상황이며, 포털 및 은행 사이트들은 접속이 가능한 상태입니다.

알약에서는 이 악성코드들을 Trojan.Generic.AD.12063559, Spyware.PWS.KRBanker.D로 탐지중이며, 변종이 발견되는 대로 지속적으로 DB를 업데이트 할 예정이니 알약 DB를 최신으로 유지해 주시기 바랍니다.

어떤 금융기관도 금융정보 전체를 요구하지 않습니다. 사용자들의 각별한 주의 부탁 드립니다.감사합니다.