이메일 내 링크가 포함된 이미지를 통하여 유포중인 NanoCore 악성코드 주의!

이메일 내 링크가 포함된 이미지를 통하여 악성코드를 유포중인 악성 메일이 확인되어 사용자들의 주의가 필요합니다.

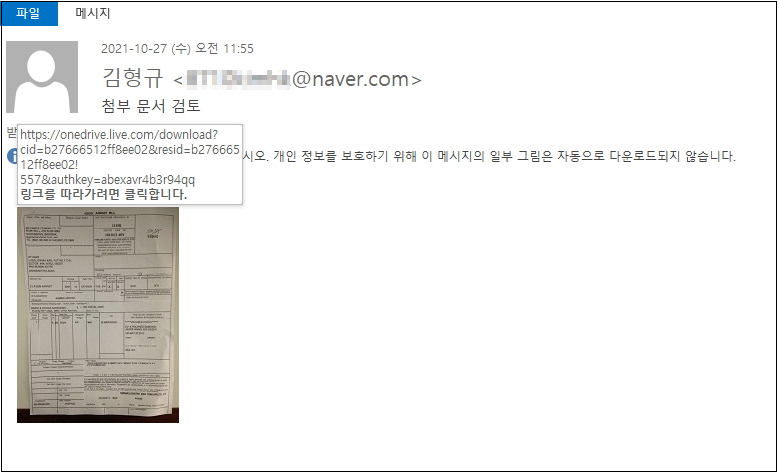

이번에 발견된 악성메일은 첨부문서 라는 제목으로 유포되고 있습니다. 해당 이메일을 클릭하면 어떠한 내용도 없이 이미지 파일이 포함되어 있습니다.

해당 이미지에는 링크가 포함되어 있으며, 해당 링크를 클릭 시 압축파일이 다운로드 됩니다.

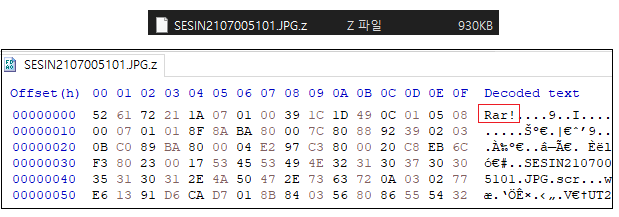

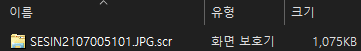

해당 파일의 압축을 해제하면 .scr 확장자를 가진 파일을 확인할 수 있습니다.

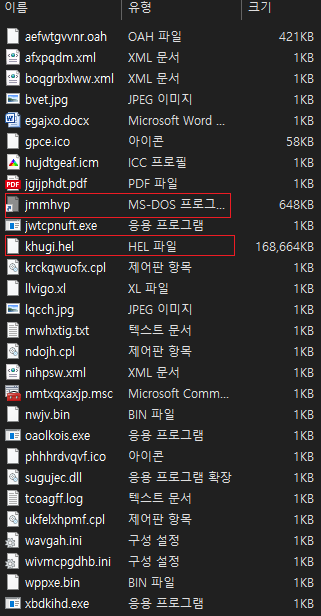

해당 파일의 확장자는 .scr 파일이지만, 실제로는 압축파일로 압축파일 내에는 다음과 같이 여러개의 파일들이 포함되어 있습니다.

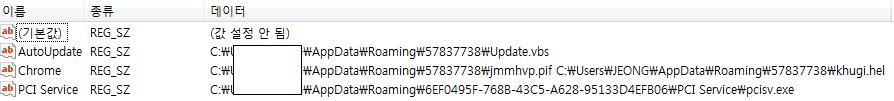

하지만 사용자는 압축파일인지 확인하기는 힘들며, 다운로드 된 .scr 파일을 더블클릭하면 자신을 레지스트리에 등록하고 Update.vbs 파일을 생성하고 최종적으로 특정 파일(jmmhvp.pif)을 통해 난독화된 파일(khugi.hel) 읽어와 악성 행위를 수행합니다.

CreateObject("WScript.Shell").Run "C:\Users\[사용자명]\AppData\Roaming\57837738\jmmhvp.pif C:\Users\[사용자명]\AppData\Roaming\57837738\khugi.hel"

[표1] 생성되는 Updata.vbs 파일

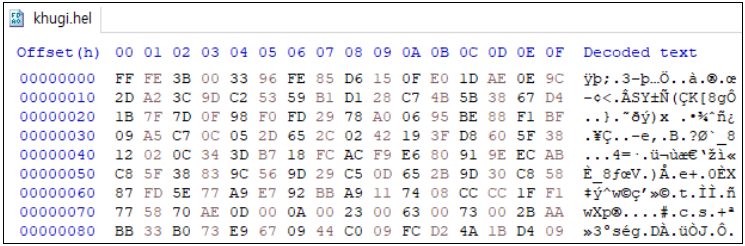

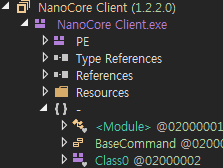

최종적으로 실행되는 khugi.hel 파일은 NanoCore RAT으로 공격자의 서버로부터 명령을 받아 사용자 PC를 원격제어 할 수 있습니다. 원격제어를 통하여 키로깅, 스크린샷 캡처 및 계정 정보 수집과 같은 다양한 기능들을 수행할 수 있습니다.

C&C정보

ip

185.19.85[.]175

도메인

strongodss[.]ddns.net

최근 이메일 내용 부분에 아무런 내용 없이 링크가 포함된 이미지만 포함되어 발송되는 방식이 주기적으로 확인되고 있는만큼, 사용자들의 각별한 주의가 필요합니다.

이러한 이메일을 수신한 사용자들은 마우스를 이미지 위로 이동시켜 이미지 내 링크가 포함되어 있는지 확인하고, 링크가 포함되어 있을 경우 클릭을 하지 마시기를 권고 드립니다.

현재 알약에서는 해당 악성코드에 대해 Backdoor.RAT.MSIL.NanoCore로 탐지중에 있습니다.