北 평양과학기술대학 총장을 사칭한 CVE-2021-40444 취약점 공격 주의

11일, 평양 과학기술대학 총장을 사칭한 北 연계 해킹 조직의 공격이 추가로 발견되었습니다.

이번 공격은 지난 8일 보고된 외교·안보·국방·통일분야 전문가를 겨냥한 표적 공격과 마찬가지로 ‘CVE-2021-40444‘ 취약점이 동일하게 사용된 것으로 확인되었습니다.

현재 위협 조직이 해당 취약점을 적극적으로 사용하고 있어, MS오피스 사용자들은 최신 버전으로 즉각 업데이트해야 유사 공격 피해를 사전에 예방할 수 있습니다.

ESRC에서 이번 공격을 분석한 결과 악성 파일 제작자가 꾸준히 ‘POSEIDON’ 계정을 사용하고 있으며, 이미 인터넷에 공개됐던 ‘CVE-2021-40444’ 취약점의 개념 증명(PoC) 코드를 일부 재활용한 정황을 포착했습니다.

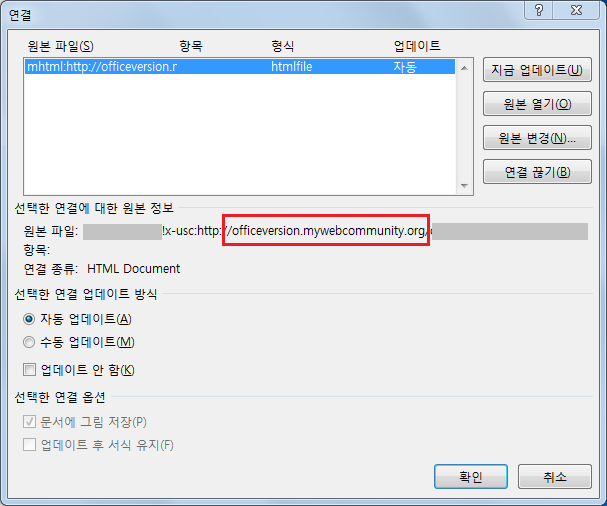

만약 공격 대상자가 MS오피스 최신 보안 업데이트를 설치하지 않은 상태에서 해당 DOCX 문서를 열어 보안 취약점이 작동되면 ‘officeversion.mywebcommunity[.]org’ 인터넷 주소로 은밀히 통신을 시도하고, 공격자가 지정한 추가 명령에 따라 악성 스크립트가 실행됩니다.

악성 스크립트가 정상 작동되면, 다음 단계로 ‘msoffices.atwebpages[.]com’ 주소로 연결되고, 후속 명령에 따라 공격자가 개설한 특정 구글 블로그로 접속을 시도하지만, 분석 환경 노출이나 탐지 회피 목적 등으로 일정부분 시차 간격을 두고 연결하는 치밀함도 주목할만한 점입니다. 이후 블로그 게시 글에 포함된 명령에 따라 사용자 컴퓨터 정보를 수집해 공격자 서버로 은밀히 탈취합니다.

ESRC는 지난 8일 싱크탱크 행사를 사칭해 국방·안보 분야 전문가를 공격한 내용에 대해 분석하였으며, 이번 사례 역시 ‘POSEIDON’ 계정이 동일하게 사용된 것을 보아 북한 정찰총국 연계 해킹 조직 소행으로 최종 분류했습니다.

배후로 지목된 북한 사이버 위협 조직이 ‘CVE-2020-9715‘, ‘CVE-2021-40444’ 등 맞춤형 표적 공격에 PDF, DOC 파일과 같은 문서 기반 보안 취약점을 적극 도입하고 있어, 기관 및 기업 보안 관계자들은 최신 업데이트가 유지될 수 있도록 보안 정책 관리가 중요한 시점입니다.

최근 국내에서 최신 보안 취약점을 이용한 APT 공격이 지속적으로 포착되고 있어 사용중인 운영체제와 응용프로그램은 항상 최신 버전으로 유지하는 노력이 필요합니다. 또한 대북 분야 종사자들은 특히 북한의 사이버 공격을 받을 수 있다는 경각심을 가져야 하겠습니다.

이번 악성파일에 대해 현재 알약에서는 Exploit.CVE-2021-40444로 탐지중에 있으며, 피해 확산 방지를 위한 대응 조치를 한국인터넷진흥원(KISA) 등 관련 부처와 긴밀하게 협력하고 있습니다.